Akses SSH selalu penting dan Anda mungkin ingin mencari cara untuk meningkatkan keamanan akses SSH Anda. Pada artikel ini kita akan melihat bagaimana kita dapat mengamankan SSH dengan otentikasi dua faktor sederhana dengan menggunakan Google Authenticator. Sebelum menggunakannya, Anda harus mengintegrasikan daemon SSH di server Anda dengan Google Authenticator satu kali protokol kata sandi TOTP dan batasan lainnya adalah Anda harus selalu membawa ponsel Android Anda atau setidaknya saat Anda ingin mengakses SSH. Tutorial ini ditulis untuk CentOS 7.

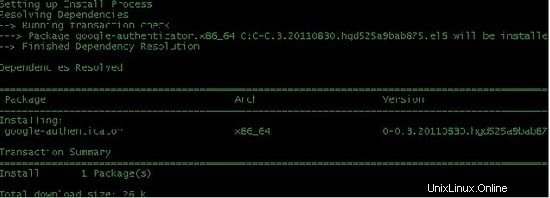

Pertama-tama kita akan menginstal modul PAM Google Authenticator open source dengan menjalankan perintah berikut pada shell.

yum install google-authenticator

Perintah ini akan menginstal Google authenticator di Server Centos 7 Anda. Langkah selanjutnya adalah mendapatkan kode verifikasi. Ini adalah perintah yang sangat sederhana untuk mendapatkan kode verifikasi dan kode awal hanya dengan menjawab pertanyaan sederhana dari server yang akan dia tanyakan kepada Anda. Anda dapat melakukan langkah itu dengan menjalankan perintah berikut:

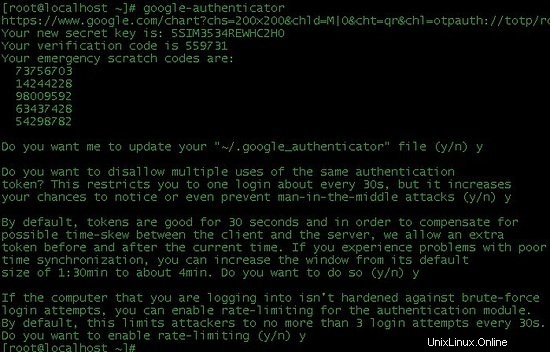

google-authenticator

Anda akan mendapatkan output seperti screenshot berikut yang ditampilkan untuk membantu Anda langkah demi langkah karena langkah ini sangat penting dan krusial. Tuliskan kode gores darurat di tempat yang aman, kode tersebut hanya dapat digunakan satu kali, dan kode tersebut dimaksudkan untuk digunakan jika Anda kehilangan ponsel.

Sekarang unduh aplikasi Google authenticator di ponsel Anda, aplikasinya ada untuk Android dan Iphone. Saya memiliki Android jadi saya akan mengunduhnya dari Google Play Store tempat saya mencarinya hanya dengan mengetik "google authenticator".

Langkah selanjutnya adalah mengubah beberapa file yang akan kita mulai dengan terlebih dahulu mengubah /etc/pam.d/sshd. Tambahkan baris berikut ke bagian bawah baris:

auth required pam_google_authenticator.so

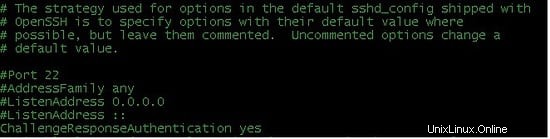

Ubah file berikutnya yaitu /etc/ssh/sshd_config. Tambahkan baris berikut di file dan jika sudah ditempatkan maka ubah parameter menjadi "ya":

ChallengeResponseAuthentication yes

Sekarang restart layanan ssh dengan perintah berikut:

service sshd restart

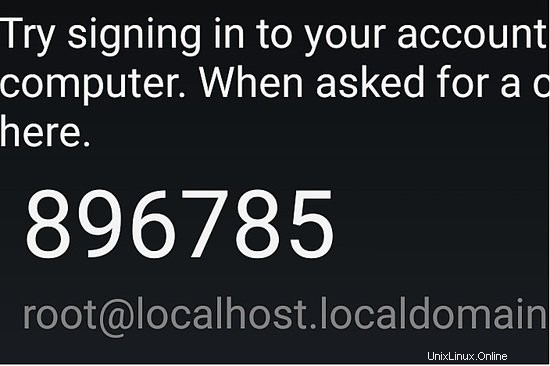

Langkah terakhir adalah menguji layanan dengan menghubungkan dengan SSH ke server untuk melihat apakah layanan tersebut memerlukan kode verifikasi. Anda dapat melihat screenshot berikut yang menunjukkan kode verifikasi yang terus berubah dari waktu ke waktu dan Anda harus login dengannya:

Jadi kami telah berhasil mengonfigurasi otentikasi SSH berdasarkan Google Authenticator. Sekarang SSH Anda aman dan tidak ada serangan brutal yang dapat menyerang server Anda kecuali seseorang memiliki kode verifikasi Anda yang juga memerlukan akses ke ponsel Anda.

Tautan

- CentOS

- Halaman Wikipedia tentang Google Authenticator