Ringkasan:

Setiap kali Anda menyelesaikan pengaturan server, penting untuk mencatat port yang mendengarkan. Jika Anda menemukan port yang tidak biasa mendengarkan, itu mungkin merupakan bukti penyusupan.

Perintah berikut dapat digunakan untuk menentukan daftar port yang mendengarkan di jaringan (TCP) Anda:

nmap -sT -O localhost

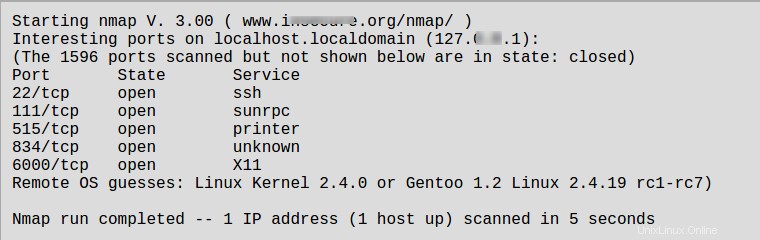

Output dari perintah akan terlihat seperti ini:

Output ini menunjukkan bahwa sistem sedang menjalankan portmap karena adanya sunrpc melayani. Namun, ada juga layanan misteri di port 834.

Untuk memeriksa apakah porta terkait dengan daftar resmi layanan yang diketahui, ketik:

cat /etc/services | grep 834

Perintah ini tidak akan mengembalikan output. Ini menunjukkan bahwa meskipun port berada dalam rentang yang dicadangkan (artinya 0 hingga 1023) dan memerlukan akses root untuk membukanya, port tersebut tidak terkait dengan layanan yang dikenal.

Selanjutnya, periksa status port menggunakan netstat atau lsof:

(Untuk port 834)

netstat -anp | grep 834

Ini akan mendapatkan output yang mirip dengan ini:

tcp 0 0 0.0.0.0:834 0.0.0.0:* LISTEN 653/ypbind

Kehadiran port terbuka di netstat meyakinkan karena seorang cracker yang membuka port secara diam-diam pada sistem yang diretas kemungkinan besar tidak akan membiarkannya terungkap melalui perintah ini. Juga, [p] opsi mengungkapkan id proses (PID) dari layanan yang membuka port. Dalam hal ini port terbuka milik ypbind (NIS), yang merupakan layanan RPC yang ditangani bersama dengan portmap layanan.

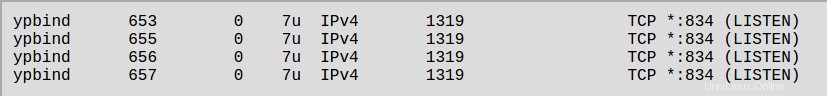

Anda juga dapat menggunakan lsof:

lsof -i | grep 834

Berikut adalah output dari lsof perintah:

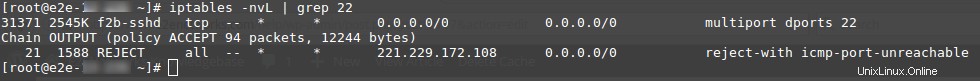

Anda juga dapat memeriksa apakah port tertentu mendengarkan, menggunakan tabel ip:

Sebagai contoh, mari kita periksa status port 22 pada ip xxx.xx.xxx.xx:

iptables -nvL | grep 22