Solusi 1:

Dengan Cmdlet AD PowerShell, Anda dapat meminta kvno:

get-aduser <username> -property msDS-KeyVersionNumber

Solusi 2:

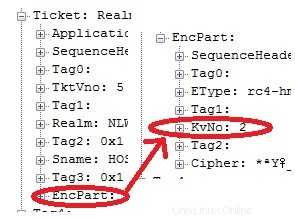

Saya ragu apakah KVNO ada kaitannya dengan masalah Anda , OK mungkin dengan klien Linux, tapi bagaimanapun, gunakan Wireshark/Network Monitor:

Nomor Versi Kunci dijelaskan di bagian MS-KILE 3.1.5.8.

Omong-omong, Mathias R. Jessen benar karena Windows biasanya mengabaikan KVNO. Namun, aturan tersebut masih diterapkan dengan cara keluhan RFC.

https://docs.microsoft.com/en-us/archive/blogs/openspecification/to-kvno-or-not-to-kvno-what-is-the-version

Tidak, Windows tidak memperhatikan KVNO. Itu hanya mengabaikannya.

Tetapi KVNO memang memiliki arti penting dalam lingkungan RODC:

https://docs.microsoft.com/en-us/archive/blogs/openspecification/notes-on-kerberos-kvno-in-windows-rodc-environment

Beberapa info lebih lanjut di sini:https://web.archive.org/web/20150204183217/http://support.microsoft.com/kb/2716037

Di lingkungan dengan satu atau beberapa otentikasi RODC mungkin gagal saat berinteraksi dengan perangkat Kerberos berbasis MIT tertentu dalam salah satu skenario berikut.

· Klien adalah perangkat MIT yang menerima TGT dari Windows KDC di RODC

· Klien meneruskan TGT yang dihasilkan oleh Windows KDC di RODC ke Perangkat MIT yang kemudian menggunakan TGT untuk meminta TGS atas nama pengguna yang menelepon.

Dalam kedua skenario, TGT akan dikeluarkan oleh RODC di manamsDS-SecondaryKrbTgtNumber terkait dengan akun krbtgt untuk RODC tersebut akan memiliki nilai lebih besar dari 32767.

Solusi 3:

Di linux Anda dapat menggunakan kvno perintah untuk mengambilnya dari KDC

[example@unixlinux.online XXX]# kvno host/XXXX

host/example@unixlinux.online: kvno = 13

Solusi 4:

dsquery * -filter sAMAccountName=Accountname -attr msDS-KeyVersionNumber

Solusi 5:

Kueri dari server linux yang bergabung dengan AD:

net ads search -P '(&(objectCategory=computer)(cn=HOSTNAME))' msDS-KeyVersionNumber

ganti HOSTNAME dengan nama host Anda.