Jadi Anda menyiapkan beberapa klaster di AWS dan memerlukan akses SSH antar node, benar? Anda memiliki 2 opsi:

-

Yang naif adalah menambahkan setiap IP instans ke daftar Masuk Grup Keamanan - tetapi itu berarti Anda harus memperbarui SG setiap kali Anda menambahkan instans baru di kluster. (Jika Anda pernah melakukannya). Jangan lakukan ini, Saya hanya menyebutkannya untuk kelengkapan.

-

Jauh lebih baik adalah menggunakan ID Grup Keamanan dirinya sendiri sebagai sumber lalu lintas .

Penting untuk dipahami bahwa SG bukan hanya filter masuk tetapi juga menandai semua keluar lalu lintas - dan Anda kemudian dapat merujuk ke ID SG asal di grup keamanan yang sama atau lainnya.

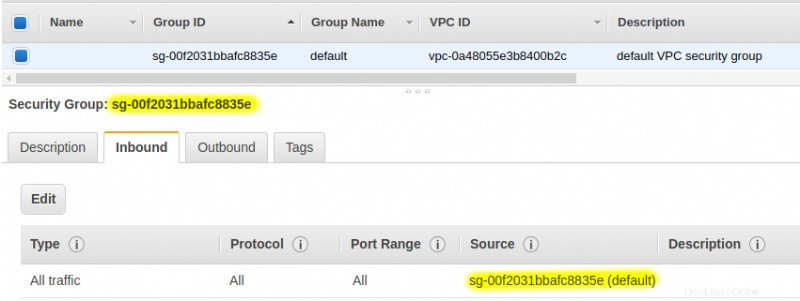

Lihat default grup keamanan di VPC Anda. Kemungkinan besar Anda akan melihat sesuatu seperti ini:

Perhatikan bahwa aturan mengacu pada ID Grup Keamanan itu sendiri .

Dengan aturan ini, semua yang berasal dari host mana pun yang menjadi anggota grup keamanan Anda akan diterima oleh semua anggota/instansi lain dalam grup.

Dalam kasus Anda, Anda mungkin ingin membatasinya ke SSH, ICMP (jika Anda memerlukan ping bekerja) atau port lain yang Anda butuhkan.

Periksa juga Keluar tab dan pastikan ada entri untuk Semua lalu lintas ke 0.0.0.0/0 (kecuali jika Anda memiliki kebutuhan keamanan khusus), jika tidak, instans tidak akan dapat memulai koneksi keluar apa pun. Secara default seharusnya ada di sana.

Semoga membantu :)

Dalam konfigurasi untuk grup keamanan yang ingin Anda gunakan untuk mengizinkan SSH di antara instance:

- Buka Masuk tab

- Klik Edit

- Klik Tambah Aturan

- Untuk Jenis pilih SSH

- Untuk Sumber masukkan ID Grup Keamanan

- Simpan

- Buka Oubound tab

- Klik Edit

- Klik Tambah Aturan

- Untuk Jenis pilih SSH

- Untuk Tujuan masukkan ID Grup Keamanan

- Simpan

Anda harus menambahkan aturan yang mengaktifkan SSH dengan sumber menjadi ID grup itu sendiri.

Misalnya. jika id grup keamanan Anda adalah sg-12345678 Anda dapat menambahkan aturan di grup yang membuka SSH dari sg-12345678 .

Pastikan juga bahwa Keluar tab memiliki aturan untuk 0.0.0.0/0 atau setidaknya lagi untuk SSH ke sg-12345678 jika tidak, lalu lintas keluar akan diblokir. Secara default, 0.0.0.0/0 harus ada di sana.