Melindungi data yang disimpan hanyalah salah satu elemen keamanan; Anda juga perlu mengenkripsi koneksi jaringan. Untuk bagian infrastruktur, semua komunikasi antara vCenter dan host biasanya dienkripsi. Namun, beberapa lalu lintas jaringan infrastruktur lainnya biasanya tidak dilindungi; misalnya, lalu lintas iSCSI atau NFS (dan juga vMotion, hingga vSphere 6.5).

Dimulai dengan vSphere 6.5, vSphere vMotion selalu menggunakan enkripsi saat memigrasi mesin virtual terenkripsi. Untuk mesin virtual yang tidak dienkripsi, Anda dapat memilih salah satu opsi vSphere vMotion terenkripsi.

vSphere vMotion terenkripsi mengamankan kerahasiaan, integritas, dan keaslian data yang ditransfer dengan vSphere vMotion. vSphere vMotion terenkripsi mendukung semua varian vSphere vMotion untuk mesin virtual tidak terenkripsi, termasuk migrasi di seluruh sistem Server vCenter. Migrasi di seluruh sistem Server vCenter tidak didukung untuk mesin virtual terenkripsi.

Untuk disk terenkripsi, data ditransmisikan terenkripsi. Untuk disk yang tidak dienkripsi, enkripsi Storage vMotion tidak didukung. Untuk mesin virtual yang dienkripsi, migrasi dengan vSphere vMotion selalu menggunakan vSphere vMotion terenkripsi. Anda tidak dapat menonaktifkan vSphere vMotion terenkripsi untuk mesin virtual terenkripsi.

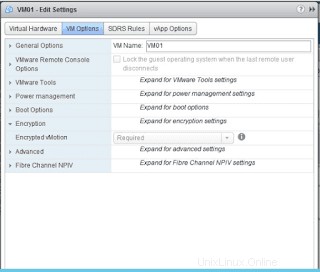

Untuk mesin virtual yang tidak dienkripsi, Anda dapat menyetel vSphere vMotion terenkripsi ke salah satu status berikut. Standarnya adalah Oportunistik .

| Opsi | Deskripsi |

|---|---|

| Dinonaktifkan | Jangan gunakan vSphere vMotion terenkripsi. |

| Oportunistik | Gunakan vSphere vMotion terenkripsi jika host sumber dan tujuan mendukungnya. Hanya ESXi versi 6.5 dan yang lebih baru yang menggunakan vSphere vMotion terenkripsi. |

| Wajib | Hanya izinkan vSphere vMotion terenkripsi. Jika host sumber atau tujuan tidak mendukung vSphere vMotion terenkripsi, migrasi dengan vSphere vMotion tidak diizinkan. |

Saat Anda mengenkripsi mesin virtual, mesin virtual menyimpan catatan pengaturan vSphere vMotion terenkripsi saat ini. Jika nanti Anda menonaktifkan enkripsi untuk mesin virtual, pengaturan vMotion terenkripsi tetap di Diperlukan hingga Anda mengubah pengaturan secara eksplisit. Anda dapat mengubah pengaturan menggunakan Edit Pengaturan.

Praktik Terbaik Enkripsi Mesin Virtual

Ikuti praktik terbaik enkripsi mesin virtual untuk menghindari masalah nanti, misalnya, saat Anda membuat bundel dukungan vm.

Praktik Terbaik Umum

Ikuti praktik terbaik umum ini untuk menghindari masalah.

- Jangan mengenkripsi mesin virtual vCenter Server Appliance apa pun.

- Jika host ESXi Anda mogok, ambil paket dukungan sesegera mungkin. Kunci host harus tersedia jika Anda ingin membuat bundel dukungan yang menggunakan kata sandi, atau jika Anda ingin mendekripsi dump inti. Jika host di-boot ulang, ada kemungkinan kunci host berubah dan Anda tidak dapat lagi membuat bundel dukungan dengan sandi atau mendekripsi core dump dalam bundel dukungan dengan kunci host.

- Kelola nama cluster KMS dengan hati-hati. Jika nama klaster KMS berubah untuk KMS yang sudah digunakan, VM apa pun yang dienkripsi dengan kunci dari KMS tersebut memasuki status tidak valid selama daya hidup atau mendaftar. Dalam hal ini, hapus KMS dari Server vCenter dan tambahkan dengan nama cluster yang Anda gunakan pada awalnya.

- Jangan mengedit file VMX dan file deskriptor VMDK. File-file ini berisi bundel enkripsi. Ada kemungkinan bahwa perubahan Anda membuat mesin virtual tidak dapat dipulihkan, dan masalah pemulihan tidak dapat diperbaiki.

- Proses enkripsi mengenkripsi data pada host sebelum ditulis ke penyimpanan. Fitur penyimpanan backend seperti deduplikasi dan kompresi mungkin tidak efektif untuk mesin virtual terenkripsi. Pertimbangkan pengorbanan penyimpanan saat menggunakan Enkripsi Mesin Virtual vSphere.

- Enkripsi membutuhkan CPU yang intensif. AES-NI secara signifikan meningkatkan kinerja enkripsi. Aktifkan AES-NI di BIOS Anda.

Kesimpulan

Fitur enkripsi vMotion bukan hanya enkripsi seluruh saluran jaringan untuk lalu lintas vMotion. Tidak ada sertifikat untuk dikelola.

Enkripsi terjadi pada tingkat per-VM; ketika VM dimigrasikan, kunci 256-bit sekali pakai yang dibuat secara acak dibuat oleh vCenter (tidak menggunakan KMS). Selain itu, nonce 64-bit (nomor arbitrer yang hanya digunakan sekali dalam operasi kripto) juga dihasilkan. Kunci enkripsi dan nonce dikemas ke dalam spesifikasi migrasi yang dikirim ke kedua host. Pada saat itu, semua data VM vMotion dienkripsi dengan kunci dan nonce, memastikan bahwa komunikasi tidak dapat digunakan untuk memutar ulang data.