Salah satu alasan utama di balik popularitas besar yang dinikmati oleh Linux adalah kehebatannya dalam jaringan. Linux menggerakkan sebagian besar server bisnis di dunia karena kemampuan jaringannya yang kuat. Hal ini memungkinkan administrator sistem kemampuan untuk mengontrol jaringan mereka dengan cara apapun yang mereka inginkan. Linux iptables adalah salah satu utilitas yang menyediakan sysadmin semua yang mereka butuhkan untuk mengelola jaringan modern secara efektif. Ini adalah program ruang pengguna yang memungkinkan pengguna untuk mengonfigurasi tabel firewall kernel mereka dan mengelola rantai dan aturan yang terkandung di dalamnya menggunakan aturan iptables sederhana.

50 Aturan Firewall IPtables Produktif

Orang sering berpikir keras tentang aturan firewall iptables, tetapi dalam praktiknya, aturan itu cukup mudah setelah Anda mulai. Pengetahuan dasar tentang utilitas iptables dan tujuannya akan memudahkan untuk menguasai firewall. Kami telah menyusun panduan ini dengan hati-hati dan menguraikan isinya sesuai dengan itu. Mulailah mengasah keterampilan berjejaring Anda dengan mempraktikkan aturan iptables ini untuk tampilan subjek yang lebih baik.

Dasar &Struktur Aturan Linux IPtables

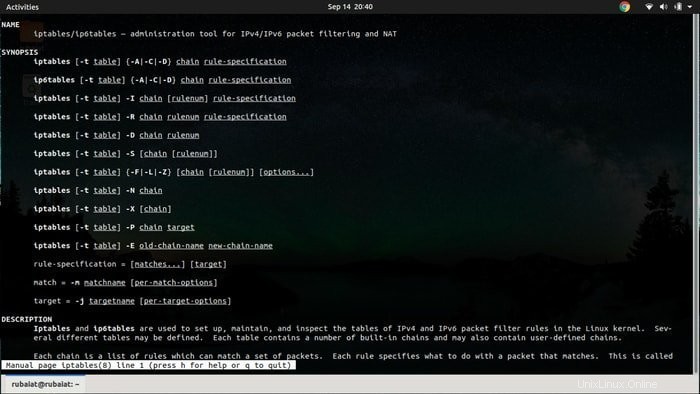

Kernel Linux berisi kerangka kerja yang disebut Netfilter untuk tujuan jaringan. Ini hanyalah setumpuk rutinitas kernel yang memberikan kemampuan jaringan barebone ke sistem kami. Kerangka kerja ini cukup rendah dan, karenanya, tidak layak untuk pengguna sehari-hari. Bang, ini dia iptables.

Ini adalah program ruang pengguna, dengan antarmuka baris perintah yang rapi yang memungkinkan pengguna untuk memanfaatkan kekuatan mentah Netfilter secara ringkas dan terorganisir dengan baik. Itu dapat memeriksa, memodifikasi, mengalihkan, atau menjatuhkan paket, unit komunikasi jaringan yang digunakan oleh sistem kami.

Iptables bertindak sebagai firewall dengan memblokir paket jaringan yang masuk dari sistem yang tidak bersahabat. Namun, ia dapat melakukan segala macam keajaiban jaringan yang Anda inginkan. Sekarang, iptables terdiri dari apa? Di bawah kap, hanya berisi beberapa tabel, rantai, dan aturan.

Melihat Lebih Dalam Komponen IPtables

Iptables terdiri dari lima tabel, masing-masing untuk pekerjaan jaringan khusus. Mereka mengandung rantai dan aturan. Tabel default adalah filter; yang lain mentah , nat , mangkuk , dan keamanan . Rantai adalah daftar aturan sederhana. Filter memiliki tiga rantai bawaan; MASUKKAN , KELUARAN , dan MAJU . Tabel nat memiliki dua rantai tambahan yang disebut PREROUTING dan POSTROUTING .

Penyaringan lalu lintas jaringan dilakukan melalui aturan. Mereka dapat ditentukan untuk memiliki beberapa kecocokan dan pada target tertentu. Target diaktifkan menggunakan j opsi, kependekan dari –lompat . Mereka dapat berupa rantai yang ditentukan pengguna, target bawaan, atau ekstensi. Target bawaan Iptables adalah TERIMA , JARANG , ANTRIAN , dan KEMBALI .

- -Rantai kebijakan menentukan perilaku rantai default. Mereka menentukan apa yang harus dilakukan dengan paket yang tidak cocok dengan aturan iptables di tabel Anda. Anda akan mempelajari cara kerjanya dengan mencoba beberapa perintah yang kami ajarkan kepada Anda. Jadi bersiaplah dan jalankan terminal Anda untuk beberapa ancaman jaringan.

Aturan Dasar IPtables untuk Linux

Memahami perintah dasar iptables akan membantu Anda menguasai alat ini dalam jangka panjang. Di bawah ini, kami membahas beberapa perintah yang sangat mendasar namun penting yang akan meningkatkan produktivitas Anda sebagai sysadmin Linux ke tingkat yang sama sekali baru.

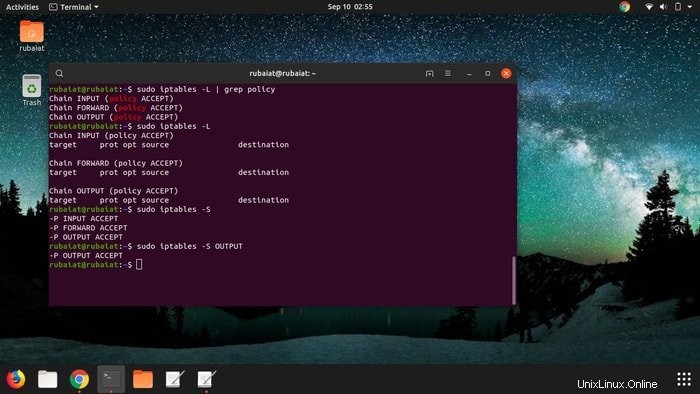

1. Periksa Perilaku Rantai Kebijakan Default

$ sudo iptables -L | grep policy

Perintah di atas akan mencetak perilaku rantai kebijakan default sistem Anda. Di sistem Ubuntu 19.08 saya, kebijakan default adalah menerima paket untuk ketiga rantai tabel filter bawaan. Seharusnya sama untuk sistem Anda karena Anda belum memodifikasinya sebelumnya.

2. Periksa Aturan Saat Ini

$ sudo iptables -L

Anda dapat memeriksa konfigurasi iptables saat ini dari sistem Anda melalui memanggil iptables dengan -L pilihan. Ini akan menampilkan daftar aturan Anda yang diformat dengan baik bersama informasi tentang kebijakan, target, sumber, dan tujuan mereka.

3. Daftar Aturan berdasarkan Spesifikasi

$ sudo iptables -S

-S opsi yang ditambahkan dengan perintah iptables akan menampilkan daftar semua aturan Anda berdasarkan spesifikasinya. Shell saya menunjukkan kepada saya bahwa ia menerima semua paket untuk rantai INPUT, OUTPUT, dan FORWARD.

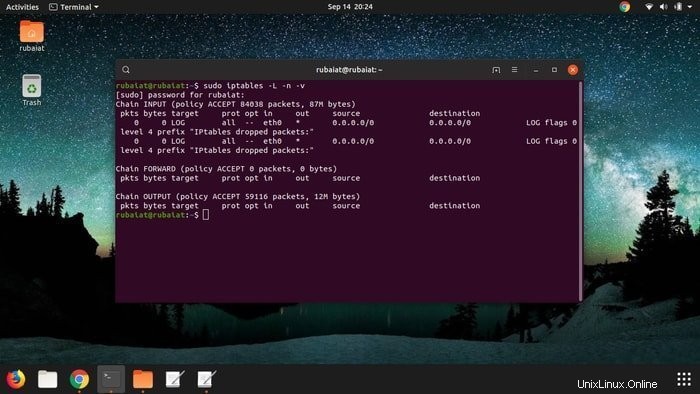

4. Periksa Status Iptables Anda

$ sudo iptables -L -v

Perintah di atas akan menunjukkan status iptables Anda saat ini. Ini akan mencantumkan berapa banyak paket yang telah diterima dan dikirim oleh sistem Anda sampai sekarang. Anda harus memperhatikan rantai FORWARD. Seharusnya semuanya nol kecuali Anda telah mengubah setelan firewall sebelumnya.

5. Atur Ulang Aturan Iptables Anda

$ sudo iptables -F

Mungkin ada saatnya Anda mengacaukan konfigurasi iptables Anda dan mengacaukan jaringan sistem Anda sepenuhnya. Ini dapat terjadi saat Anda mencoba aturan baru dan gagal mengembalikan beberapa perubahan. Namun, Anda dapat bersantai karena perintah ini akan membantu Anda dalam situasi seperti itu.

6. Menyimpan Iptables yang Dimodifikasi

$ sudo service iptables save

Perubahan pada iptables bersifat sementara, artinya ia akan diatur ulang secara otomatis setiap kali daemon dimulai ulang. Anda mungkin ingin menyimpan iptables Anda setelah mengubah beberapa aturan untuk penggunaan di masa mendatang. Perintah di atas melakukan ini dan memastikan iptables dimuat dengan konfigurasi baru saat berikutnya Anda boot.

7. Flush Iptables dan Pertahankan Perubahan

$ sudo iptables -F && sudo /sbin/iptables-save

Anda perlu menggunakan perintah di atas untuk menghapus iptables Anda dan membuat perubahan permanen. Bagian terakhir dari perintah (setelah &&) melakukan pekerjaan yang sama seperti perintah nomor enam. Jadi, keduanya dapat digunakan secara bergantian.

Administrasi IPtables Linux

Iptables menyediakan perintah administrasi yang kuat yang membuatnya cukup mudah untuk mengelola utilitas jaringan ini. Namun, perintah ini cenderung bervariasi dari sistem ke sistem. Untungnya perubahannya halus dan mudah dipahami bahkan oleh pengguna Linux baru.

8. Memulai Firewall Iptables

$ sudo systemctl start iptables

Anda dapat menggunakan perintah di atas untuk memulai layanan iptables di sistem yang menggunakan systemd, termasuk Fedora, OpenSUSE, dan Ubuntu.

$ sudo /etc/init.d/iptables start

Sistem yang menggunakan sysvinit sebagai gantinya akan membutuhkan variasi di atas untuk pekerjaan ini. Orang yang menggunakan MX Linux, Slackware, atau Puppy Linux perlu menggunakan versi ini untuk memulai iptables di sistem mereka.

9. Menghentikan Firewall Iptables

$ sudo systemctl stop iptables

Perintah ini akan menghentikan daemon iptables yang berjalan di sistem yang menggunakan systemd.

$ sudo /etc/init.d/iptables stop

Ini akan melakukan hal yang sama untuk sistem yang menjalankan sysvinit.

10. Memulai ulang Firewall Iptables

$ sudo systemctl restart iptables

Anda dapat menggunakan perintah di atas untuk memulai ulang layanan iptables di mesin Ubuntu Anda.

$ sudo /etc/init.d/iptables restart

Untuk sistem yang menggunakan sysvinit, coba perintah di atas sebagai gantinya. Perhatikan kesamaan pola antara ketiga perintah di atas.

11. Periksa Semua Aturan yang Ada

$ sudo iptables -L -n -v

Perintah iptables ini akan mencetak setiap aturan firewall iptables yang ada yang telah Anda atur hingga saat itu. Karena perintah ini akan menampilkan banyak informasi, menggunakan grep untuk menemukan aturan tertentu akan menjadi ide yang cerdas.

12. Periksa Aturan yang Ada untuk Tabel Tertentu

Perintah di atas akan menampilkan informasi tentang tabel default, yaitu filter. Jika Anda ingin mencari informasi tentang beberapa tabel lain, ucapkan tabel NAT, gunakan perintah di bawah ini sebagai gantinya.

$ sudo iptables -t nat -L -v -n

Perhatikan bagaimana -t opsi sedang digunakan di sini untuk menentukan nama tabel ke iptables.

13. Daftar Aturan untuk Rantai TCP Saja

$ sudo iptables -S TCP

Perintah ini hanya akan menampilkan informasi tentang rantai TCP. Ini berguna bila Anda menginginkan keluaran hanya untuk permintaan TCP yang masuk.

14. Daftar Aturan untuk Rantai UDP Saja

$ sudo iptables -S UDP

Permintaan UDP juga memperhitungkan sejumlah besar lalu lintas di banyak sistem. Jika Anda ingin memblokir lalu lintas UDP yang tidak diinginkan, maka perintah ini dapat digunakan untuk memeriksa permintaan ini.

Aturan Firewall Linux IPtables

Salah satu penggunaan utama iptables di Linux adalah untuk mengatur firewall jaringan. Ini dapat digunakan untuk memblokir permintaan masuk yang tidak diinginkan berdasarkan banyak kriteria berbeda, termasuk alamat IP tertentu, rentang IP, alamat MAC, dan sebagainya. Di bawah ini, kami mencantumkan beberapa contoh yang sesuai dari perintah tersebut.

15. Blokir semua Permintaan Masuk

Perintah selanjutnya akan memblokir setiap permintaan yang masuk untuk sistem Anda. Perintah ini akan didahulukan dari aturan lain di tabel Anda karena ini akan menjadi aturan pertama yang diperiksa untuk setiap permintaan.

$ sudo iptables INPUT -j DROP

16. Blokir Alamat IP Tertentu

Seringkali Anda akan melihat perilaku lalu lintas yang mengganggu dari beberapa alamat IP tertentu. Perintah yang diberikan akan berguna dalam situasi seperti itu dan memungkinkan sysadmin untuk memblokir IP tersebut sama sekali.

$ sudo iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP

Perintah ini akan memblokir semua permintaan yang masuk dari variabel alamat IP. Dalam istilah iptables, ini dikenal sebagai permintaan 'menjatuhkan'. -A option digunakan untuk menambahkan aturan ini di akhir rantai INPUT Anda, bukan di awal.

17. Blokir semua permintaan TCP dari IP

Perintah di bawah ini dapat digunakan untuk memblokir semua permintaan TCP yang masuk dari alamat IP yang diberikan. Jangan lupa untuk mengganti variabel alamat IP dengan yang sudah ada.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.xxx -j DROP

-p flag digunakan di sini untuk memilih hanya permintaan TCP. -j opsi digunakan untuk 'melompat' ke tindakan tertentu.

18. Buka Blokir Alamat IP

Terkadang Anda mungkin ingin membuka blokir alamat IP yang Anda blokir sebelumnya. Perintah di bawah ini memungkinkan Anda untuk melakukan hal ini.

$ sudo iptables -D INPUT -s xxx.xxx.xxx.xxx -j DROP

Perintah ini hanya menghapus aturan yang memblokir IP yang diberikan. Anda juga dapat menggunakan –hapus bukannya -D jika Anda mau.

19. Blokir Rentang Alamat IP

Sysadmin sering memblokir rentang IP tertentu karena perilaku mencurigakan yang terus menerus. Perintah di bawah ini memungkinkan Anda memblokir semua permintaan masuk dari rentang IP xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -s xxx.xxx.xxx.0/24 -j DROP

20. Buka Blokir Rentang Alamat IP

Terkadang Anda mungkin ingin memblokir rentang IP untuk beberapa pemeriksaan. Ketika p sah, Anda perlu mengaktifkan kembali akses mereka ke sistem Anda. Gunakan perintah di bawah ini untuk membuka blokir rentang alamat IP tertentu dari firewall iptables Anda.

$ sudo iptables -D INPUT -s xxx.xxx.xxx.0/24 -j DROP

21. Blokir semua permintaan TCP untuk Rentang IP yang Diberikan

Pengguna jahat sering menggunakan jaringan bot mereka yang luas untuk membanjiri server yang sah dengan permintaan TCP. Anda dapat menggunakan perintah di bawah ini untuk memblokir semua permintaan TCP dari rentang IP tertentu, misalnya xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 -j DROP

22. Buka blokir semua permintaan TCP untuk Rentang IP yang Diberikan

Anda dapat menggunakan perintah di bawah ini saat membuka blokir semua lalu lintas TCP dari rentang IP tertentu, misalnya xxx.xxx.xxx.0/24. Ini akan berguna saat Anda memblokir semua permintaan TCP yang masuk dari beberapa rentang alamat IP.

$ sudo iptables -D INPUT -p tcp -s xxx.xxx.xxx.0/24 -j DROP

23. Blokir Koneksi TCP pada Port Tertentu

Aturan iptables dapat digunakan untuk memblokir semua koneksi TCP keluar pada port tertentu, katakanlah 111 dalam kasus ini.

$ sudo iptables -A OUTPUT -p tcp --dport 111 -j DROP

Anda dapat mengganti nama rantai menjadi INPUT untuk memblokir koneksi TCP pada port yang sama, tetapi untuk permintaan yang masuk.

$ sudo iptables -A INPUT -p tcp --dport xxx -j DROP

24. Izinkan Koneksi TCP pada Port 80

Perintah berikutnya akan mengizinkan permintaan TCP yang masuk pada port 80 sistem Anda. Sysadmin sering menetapkan nomor port tertentu untuk koneksi yang berbeda demi manajemen.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport 80 -j ACCEPT

25. Tolak Koneksi TCP pada Port 80

Perintah iptables di bawah ini akan menolak koneksi TCP apa pun yang dicoba pada port 80. Yang perlu Anda lakukan hanyalah meneruskan DROP sebagai argumen ke -j .

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport 80 -j DROP

Hal yang sama juga berlaku untuk koneksi UDP.

$ sudo iptables -A INPUT -p udp -s xxx.xxx.xxx.0/24 --dport 80 -j DROP

26. Izinkan Koneksi SSH Masuk di Port 22

Perintah di bawah ini berguna ketika Anda ingin mengizinkan semua koneksi SSH yang masuk pada port default. Anda harus meneruskan ssh sebagai argumen ke –dport tandai di aturan iptables Anda.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport ssh -j ACCEPT

27. Blokir Koneksi SSH Masuk

Untuk memblokir upaya ssh yang masuk, gunakan perintah di bawah ini. Ini akan memblokir setiap upaya SSH masuk yang dilakukan dari rentang IP xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport ssh -j DROP

28. Izinkan Koneksi SSH Keluar

Anda harus mengaktifkan SSH keluar jika Anda ingin membuat komunikasi jarak jauh yang aman untuk mesin Linux Anda. Perintah berikutnya memungkinkan Anda melakukan ini dengan tepat.

$ sudo iptables -A OUTPUT -p tcp --dport ssh -j ACCEPT

Ini memungkinkan semua koneksi SSH keluar dari sistem Anda di seluruh web.

29. Blokir Semua Koneksi SSH Keluar

Perintah selanjutnya akan memblokir semua upaya SSH keluar dari sistem Anda ke jaringan apa pun. Berhati-hatilah saat menggunakan perintah ini dari jarak jauh karena dapat membuat Anda terkunci dari sistem juga.

$ sudo iptables -A INPUT -p tcp --dport ssh -j DROP

30. Tetapkan Status saat Mengizinkan SSH Masuk

Sysadmin sering menggunakan status SSH untuk menentukan apakah koneksi jarak jauh milik entitas yang tepat atau tidak. Pertama, tetapkan status untuk permintaan SSH yang masuk menggunakan perintah di bawah ini. -i flag digunakan untuk merujuk ke antarmuka, yaitu eth0 dalam hal ini.

$ sudo iptables -A INPUT -i eth0 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT

31. Tetapkan Status saat Mengizinkan SSH Masuk

Tetapkan status ke permintaan SSH keluar dengan cara yang sama seperti yang Anda lakukan dengan permintaan masuk. -o flag digunakan di sini untuk merujuk ke antarmuka, yang juga merupakan eth0 dalam kasus ini.

$ sudo iptables -A OUTPUT -o eth0 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT

32. Izinkan Beberapa Port untuk Permintaan Masuk

Linux firewall iptables memungkinkan admin untuk mengaktifkan lebih dari satu port sekaligus menggunakan opsi multiport iptables. Perintah di bawah ini mengatur aturan untuk menerima semua permintaan masuk pada nomor port 22, 80, dan 110.

$ sudo iptables -A INPUT -p tcp -m multiport --dports 22,80,110 -j ACCEPT

33. Izinkan Beberapa Port untuk Permintaan Keluar

Menyiapkan beberapa port untuk koneksi keluar hampir identik dengan perintah di atas. Di sini, yang perlu Anda lakukan hanyalah menggunakan opsi OUTPUT.

$ sudo iptables -A OUTPUT -p tcp -m multiport --sports 22,80,110 -j ACCEPT

34. Izinkan Rentang IP pada Port Tertentu

Terkadang Anda mungkin menerima permintaan jaringan hanya dari rentang IP tertentu, yaitu Jaringan Perusahaan Pribadi. Perintah di bawah ini mengizinkan semua permintaan SSH keluar dari rentang xxx.xxx.xxx.0/24 pada port SSH default.

$ sudo iptables -A OUTPUT -p tcp -d xxx.xxx.xxx.0/24 --dport 22 -j ACCEPT

35. Blokir Rentang IP pada Port Tertentu

Seringkali Anda akan menemukan permintaan jaringan terus menerus dari pengguna bot jahat. Mereka biasanya terdiri dari rentang IP tertentu. Sangat mudah untuk memblokir lalu lintas ini menggunakan perintah di bawah ini.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.0.0/24 --dport 22 -j DROP

36. Blokir Facebook di Aturan Iptables

Seringkali banyak perusahaan memblokir situs media sosial seperti Facebook selama jam kantor. Perintah di bawah ini dapat digunakan untuk tujuan ini. Pertama, cari tahu jangkauan jaringan yang digunakan oleh Facebook di lokasi geografis Anda.

$ sudo host facebook.come

Ini akan mengembalikan hasil yang terdiri dari IP spesifik yang digunakan oleh Facebook, katakanlah 157.240.7.35 dalam kasus ini. Sekarang jalankan perintah berikutnya.

$ sudo whois 66.220.156.68 | grep CIDR

Ini akan memberikan rentang IP yang digunakan Facebook untuk lokasi Anda, katakanlah 157.240.0.0/16 dalam kasus ini. Sekarang kita cukup memblokir semua koneksi keluar ke jaringan ini.

$ sudo iptables -A OUTPUT -p tcp -d 157.240.0.0/16 -j DROP

37. Blokir Banjir Jaringan

Pengguna jahat sering kali menggunakan banjir jaringan untuk membahayakan server perusahaan. Anda dapat membatasi permintaan yang masuk per satuan waktu untuk menyelamatkan sistem Anda dari serangan semacam itu.

$ sudo iptables -A INPUT -p tcp --dport 80 -m limit --limit 50/minute --limit-burst 100 -j ACCEPT

Perintah ini membatasi lalu lintas masuk ke port 80 hingga maksimum 50 koneksi per menit dan menetapkan batas burst 100.

38. Blokir Permintaan Ping Masuk

Permintaan ping digunakan untuk menentukan apakah server aktif atau tidak. Ini juga dapat memberikan wawasan berharga bagi peretas potensial. Anda dapat memblokir permintaan ini dengan menambahkan perintah berikutnya ke iptables firewall Linux Anda.

$ sudo iptables -A INPUT -pr icmp -i eth0 -j DROP

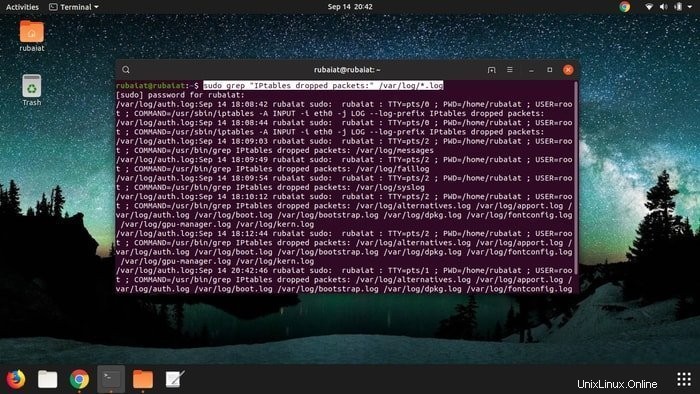

39. Mencatat Paket Jaringan yang Dihapus

Anda mungkin ingin menyimpan paket jaringan yang dijatuhkan oleh aturan firewall iptables Anda untuk pemeriksaan nanti. Ini dapat dicapai dengan perintah di bawah ini.

$ sudo iptables -A INPUT -i eth0 -j LOG --log-prefix "IPtables dropped packets:"

Anda dapat mengganti string setelah –log-prefix untuk sesuatu pilihan Anda. Gunakan grep untuk mengetahui paket yang dijatuhkan.

$ sudo grep "IPtables dropped packets:" /var/log/*.log

40. Blokir Permintaan Koneksi di Antarmuka Jaringan

Jika Anda memiliki lebih dari satu antarmuka jaringan, Anda mungkin ingin memblokir koneksi di salah satunya. Gunakan perintah di bawah ini untuk memblokir semua permintaan dari rentang IP xxx.xxx.xxx.0/24 pada antarmuka ethernet pertama, eth0.

$ sudo iptables -A INPUT -i eth0 -s xxx.xxx.xxx.0/24 -j DROP

Lain-lain Aturan Firewall IPtables

Karena aturan iptables Linux bisa sangat beragam, kami akan membuat daftar beberapa perintah penting yang memiliki dampak besar pada administrasi sistem. Mereka sering dapat mengarah pada solusi masalah tertentu dan juga dapat digunakan untuk pemecahan masalah firewall iptables.

41. Izinkan Penerusan Port di Iptables

Terkadang Anda mungkin ingin meneruskan lalu lintas dari satu layanan ke beberapa port yang berbeda. Perintah di bawah ini menunjukkan salah satu contoh sederhana tersebut.

$ sudo iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 25 -j REDIRECT --to-port 3535

Perintah di atas meneruskan semua lalu lintas masuk pada antarmuka jaringan eth0 dari port 25 hingga 3535.

42. Izinkan Akses loopback

Akses loopback penting untuk memecahkan masalah jaringan Anda dan berbagai tujuan pengujian. Anda dapat mengizinkan ini menggunakan perintah di bawah ini.

Untuk koneksi masuk,

$ sudo iptables -A INPUT -i lo -j ACCEPT

Untuk koneksi keluar,

$ sudo iptables -A OUTPUT -o lo -j ACCEPT

43. Blokir Akses ke Alamat MAC Tertentu

Jika Anda ingin mencegah orang lain mengakses sistem Anda dari alamat MAC tertentu, Anda dapat menggunakan perintah di bawah ini untuk melakukan ini. Ubah MAC di bawah ini dengan alamat yang ingin Anda blokir.

$ sudo iptables -A INPUT -m mac --mac-source 00:00:00:00:00:00 -j DROP

44. Batasi Koneksi Serentak untuk per IP

Sysadmin terkadang ingin membatasi jumlah koneksi bersamaan yang dibuat dari satu alamat IP pada port tertentu. Perintah berikutnya menunjukkan kepada kita bagaimana melakukannya dengan iptables.

$ sudo iptables -A INPUT -p tcp --syn --dport 22 -m connlimit --connlimit-above 3 -j REJECT

Anda dapat mengubah nomor port dan batas koneksi sesuai keinginan.

45. Cari Aturan Iptables

Setelah firewall iptables Anda diatur dan dijalankan, Anda mungkin perlu memeriksa beberapa aturan nanti. Ini dapat dilakukan dengan menggunakan sintaks perintah di bawah ini.

$ sudo iptables -L $table -v -n | grep $string

Jangan lupa untuk mengganti $table dengan nama tabel Anda dan $string dengan istilah pencarian Anda.

46. Simpan Aturan Iptables ke File

Anda dapat menyimpan firewall iptables baru Anda dengan mudah ke sebuah file. Perintah selanjutnya menunjukkan cara menyimpan iptables yang baru dikonfigurasi ke file bernama iptables.rules. Anda dapat mengubah nama file menjadi apa pun yang Anda inginkan.

$ sudo iptables-save > ~/iptables.rules

47. Pulihkan Iptables dari File

Perintah di bawah ini menunjukkan cara mengembalikan aturan firewall iptables dari file. Dalam contoh ini, kami mengasumsikan aturan disimpan ke file yang dibuat dalam contoh di atas.

$ sudo iptables-restore < ~/iptables.rules

48. Nonaktifkan Surat Keluar

Jika Anda yakin bahwa sistem Anda tidak perlu mengirim email keluar, Anda dapat menonaktifkannya sepenuhnya menggunakan iptables. Perintah di bawah ini memblokir semua koneksi keluar pada port SMTP. Gunakan DROP daripada REJECT jika Anda tidak ingin mengirim pengakuan.

$ sudo iptables -A OUTPUT -p tcp --dports 25,465,587 -j REJECT

49. Setel Ulang Jumlah dan Ukuran Paket

Anda dapat menggunakan perintah di bawah ini untuk mengatur ulang jumlah paket dan ukuran agregat iptables Anda. Ini berguna ketika Anda ingin menentukan berapa banyak lalu lintas baru yang ditangani server Anda selama koneksi yang sudah dibuat.

$ sudo iptables -Z

50. Mengizinkan Koneksi Internal ke Eksternal

Misalkan antarmuka jaringan internal Anda di eth1 dan antarmuka eksternal adalah eth0. Perintah di bawah ini akan mengizinkan adaptor eth1 untuk mengakses lalu lintas adaptor eksternal.

$ sudo iptables -A FORWARD l-i eth1 -o eth0 -j ACCEPT

Mengakhiri Pikiran

Aturan iptables Linux menawarkan cara yang fleksibel untuk mengontrol lalu lintas jaringan dan memungkinkan admin untuk mengelola sistem mereka dengan nyaman. Orang sering berpikir iptables berada di luar jangkauan mereka karena banyaknya aturan firewall iptables. Namun, mereka cukup sederhana setelah Anda memahaminya.

Selain itu, pengetahuan mendalam tentang iptables adalah wajib jika Anda ingin berkarir di bidang jaringan. Kami telah menguraikan 50 perintah iptables yang paling berguna sehingga Anda dapat mempelajarinya dengan cepat. Mulailah berlatih segera dan terus bereksperimen sampai Anda mempelajari sesuatu yang baru. Berikan pendapat Anda tentang panduan ini dan tetap bersama kami untuk panduan yang lebih menarik tentang berbagai perintah Linux dan Unix.