Postingan ini tentang Audit Keamanan dengan Lynis

Pengantar

Awalnya saya bermaksud menulis tentang cara mengamankan sistem server/workstation. Namun, saya berubah pikiran setelah menyadari bahwa sudah ada alat uji pertempuran yang disebut lynis yang melakukan audit untuk kami dan juga

memberi kami saran.

Lynis adalah alat audit keamanan untuk sistem operasi berbasis Unix. Dalam artikel ini, saya akan memeriksa instalasi default Debian 11 saya dengan lynis dan mencoba untuk mengamankan. Lynis melakukan pemindaian mendalam terhadap sistem. Ini termasuk pemeriksaan dasar seperti izin dalam sistem file bahkan untuk melakukan pengujian khusus terhadap perangkat lunak dan pustaka yang diinstal pada sistem.

Dengan cara ini, ia hanya menggunakan dan menguji komponen yang terkait dengan sistem yang dipindainya. Sebagai contoh, untuk server web hanya akan menyertakan tes terkait layanan web setelah melakukan pemeriksaan umum.

Audit Keamanan dengan Lynis – Instalasi dan Melakukan Audit

Lynis adalah perangkat lunak yang populer. Dengan demikian, kami dengan mudah menginstalnya di berbagai sistem. Di Debian, saya dapat menginstalnya menggunakan apt :

doas apt install -y lynis

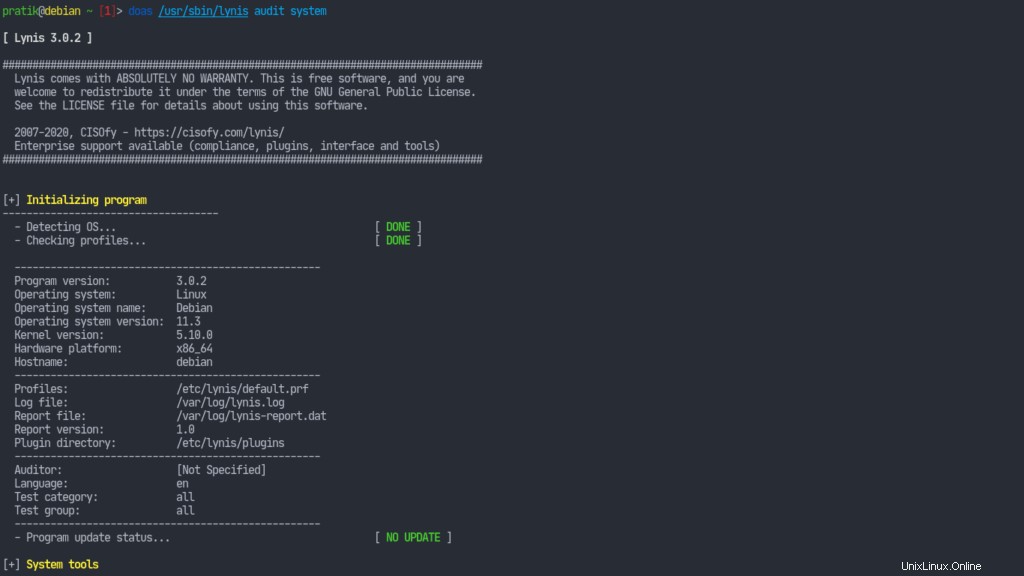

Sekarang saatnya untuk mencobanya. Kami disediakan dengan banyak perintah. Kita dapat membaca tentang mereka dari halaman manualnya. Untuk menanyakan lynis untuk menjalankan audit sistem:

sudo lynis audit system

Ini akan memakan waktu.

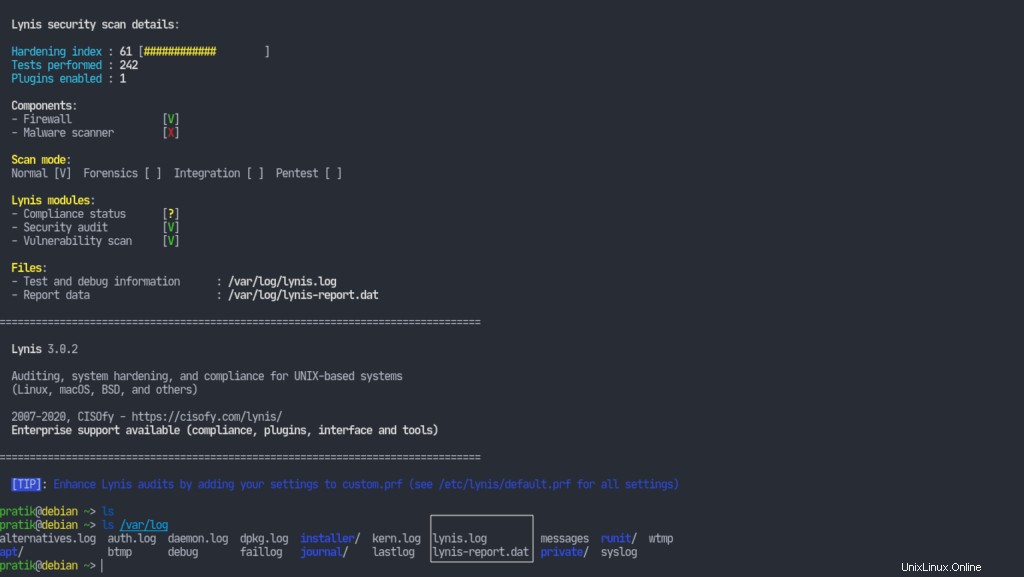

Lynis memberi sistem kami skor 61 , yang berarti perlu beberapa pekerjaan. Itu juga memberi kami dua file log untuk kami lihat. lynis.log menyimpan semua detail teknis pemindaian dan lynis-report.dat berisi peringatan dan saran untuk kita perhatikan. Jadi, mari kita lihat saran apa yang diberikan lynis kepada kita. Akan ada banyak saran.

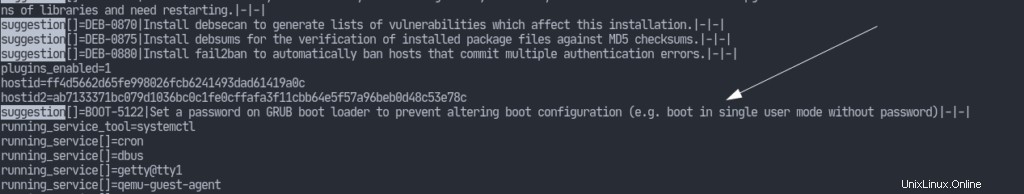

Menyetel Kata Sandi Bootloader

Salah satu saran yang disediakan lynis di sini adalah mengatur kata sandi bootloader. Sudah menjadi rahasia umum bahwa Anda dapat pergi ke menu bootloader Anda, mengubah pengaturan parameter kernel init=/bin/bash dan dengan mudah mengatur ulang kata sandi root Anda. Terkadang, ini dapat menimbulkan ancaman keamanan. Kami mungkin ingin memastikan bahwa tidak ada prinsipal yang tidak berwenang yang dapat mengubah parameter boot. Asalkan, menyetel kata sandi bootloader tidak selalu menjamin segalanya. Ini adalah tingkat yang diperlukan dalam berbagai tingkat keamanan yang harus dimiliki suatu sistem.

Kami sebelumnya telah membahas topik ini di blog kami. Namun, teknologi berkembang pesat dan beberapa perintah sudah ketinggalan zaman. Oleh karena itu, saya hanya akan menyertakan teknik terbaru di sini.

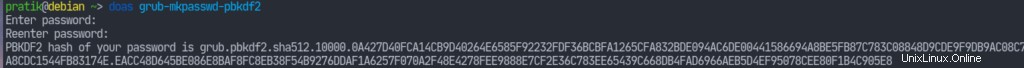

Inilah cara Anda mengatur kata sandi untuk grub. Jalankan grub-mkpasswd-pbkdf2 perintah, dan berikan kata sandi.

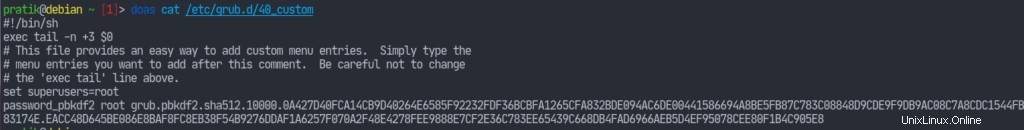

Sekarang salin teks yang dikatakan grub adalah kata sandi Anda dan tambahkan yang berikut ke /etc/grub.d/40_custom , mengganti nilai yang sesuai:

set superusers="<username>"

password_pbkdf2 <username> <copied password>

Sekarang ubah izin file konfigurasi sehingga hanya dapat dimodifikasi oleh root (doas seperti sudo ):

doas chmod 600 /etc/grub.d/40_custom

Buat ulang file konfigurasi grub:

doas grub-mkconfig -o /boot/grub/grub.cfg

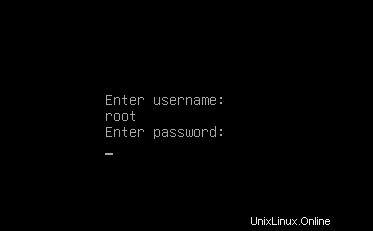

Kemudian jika kita mem-boot ulang sistem dan mencoba mengubah parameter boot dengan memasukkan e pada menu bootloader, GRUB akan meminta kami untuk memasukkan nama pengguna dan kata sandi.

Mengamankan sistem adalah proses yang sangat panjang. Ergo, saya telah memutuskan untuk tidak membahas semua saran yang diberikan Lynis kepada saya dalam satu artikel ini. Sebaliknya, ini akan menjadi semacam rangkaian artikel multi-bagian di mana saya membahas saran yang diberikan oleh lynis dan lanjutkan untuk mengamankan sistem saya lebih lanjut. Itu saja untuk saat ini; nantikan info lainnya!

Referensi

- Situs Web Resmi

- Lynis – SourceForge

- Tips dan Trik GRUB – Arch Wiki