Popularitas WordPress yang terus menerus dan berkembang di seluruh dunia telah menjadikannya sebagai sistem manajemen konten masuk. Sekarang pusat alam semesta bagi semua individu yang ingin membuat, mengedit, dan mempublikasikan ide-ide yang mereka renungkan. Namun, semua perhatian yang dibawa WordPress pada dirinya sendiri ada harganya. Lalu lintas web berbahaya selalu mencoba, dan pada beberapa kesempatan, berhasil menurunkan situs WordPress yang ditargetkan.

Serangan semacam itu dapat berdampak buruk pada kesehatan situs web yang sedang berjalan dan bahkan membuat layanan MySQL tidak responsif karena sumber daya sistem yang terkuras. Dalam keadaan seperti itu, administrator WordPress tidak dapat lepas dari pesan yang salah seperti Kehabisan Memori dan Kesalahan saat menyambung ke database. Pesan kesalahan tersebut terkait dengan XML-RPC serangan dan panduan artikel ini akan menunjukkan kepada kita cara menghadapinya.

[ Anda mungkin juga menyukai:Cara Memblokir Akses ke wp-admin dan wp-login di Nginx/Apache ]

Memahami XML-RPC

XML-RPC protokol membantu WordPress mencapai eksekusi fungsi jarak jauh tertentu. Ini mengelola peran ini melalui inisiasi saluran komunikasi langsung dengan sistem lain yang dikonfigurasi secara eksternal. Komunikasi ini memerlukan transfer data melalui protokol HTTP dengan XML sebagai mekanisme penyandian yang disukai.

Contoh kasus yang sempurna adalah menggunakan gadget ponsel cerdas Anda untuk memposting atau mempublikasikan di situs WordPress Anda. Tindakan terakhir dimungkinkan melalui xmlrpc.php enabled yang diaktifkan fitur akses jarak jauh.

Ciri-ciri berikut mengklasifikasikan setiap pengguna, pemilik, atau administrator situs WordPress sebagai korban serangan XML-RPC.

- Log server web dengan “POST /xmlrpc.php HTTP/1.0 ” atau entri serupa.

- Situs WordPress yang sedang down broadcast “Kesalahan saat menyambung ke database ”.

Mengenali Serangan XML-RPC Aktif

File log server web pada distribusi sistem Linux Anda harus dicari untuk kelangsungan XML-RPC serangan. Anda dapat menggunakan perintah locate berikut.

$ locate access.log || access_log

Misalnya, untuk memeriksa Nginx log akses untuk kemungkinan XML-RPC menyerang, kita akan menggunakan perintah grep:

$ grep xmlrpc /var/log/nginx/access.log

Jika access.log file output dari eksekusi perintah di atas memiliki string:

“POST /xmlrpc.php HTTP/1.0”

Ini akan menjadi tes positif untuk serangan XML-RPC aktif.

Cara Memblokir Eksekusi Serangan XML-RPC

Masalah keamanan yang terkait dengan penggunaan XML-RPC perlahan-lahan membawa fitur ke status usang. Dengan API WordPress baru mengambil alih, popularitas XML-RPC tenggelam terus menerus, oleh karena itu perlu diblokir dari situs WordPress Anda.

Nonaktifkan XML-RPC melalui Plugin WordPress

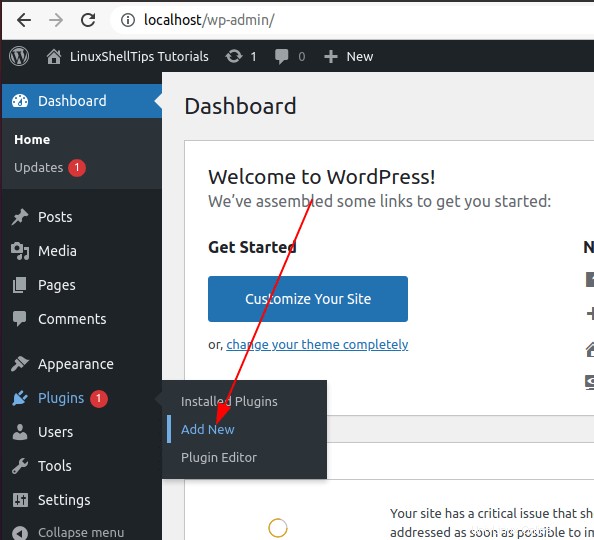

Kunjungi bagian plugin di halaman Admin WordPress Anda dan klik ‘Tambah Baru ' tombol.

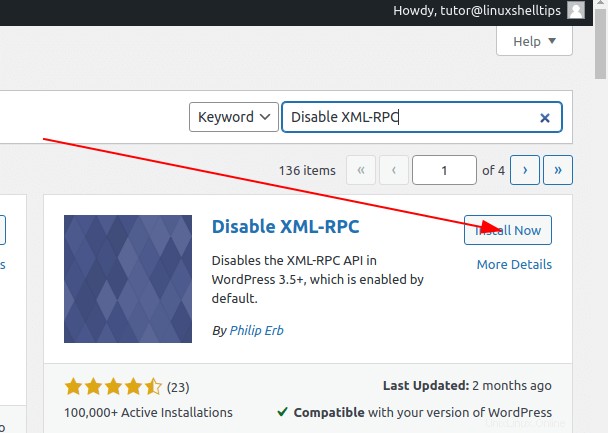

Cari plugin “Nonaktifkan XML-RPC ” dan instal.

Instal, aktifkan, dan aktifkan pembaruan otomatis pada plugin.

Blokir Akses XML-RPC melalui Nginx

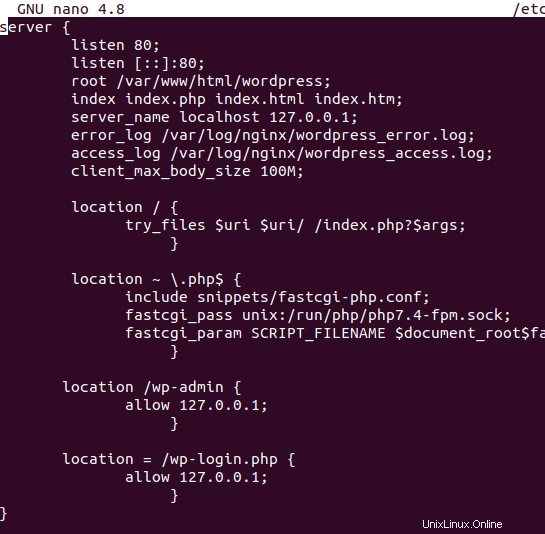

Jika Anda adalah jenis administrator situs web WordPress yang percaya pada perbaikan secara manual semua teknis yang aktif dan terkait situs, maka solusi ini cocok untuk Anda. Langkah pertama adalah melacak file konfigurasi server web yang terkait dengan situs WordPress Anda.

Untuk Nginx , itu akan menjadi konfigurasi yang menyerupai file berikut.

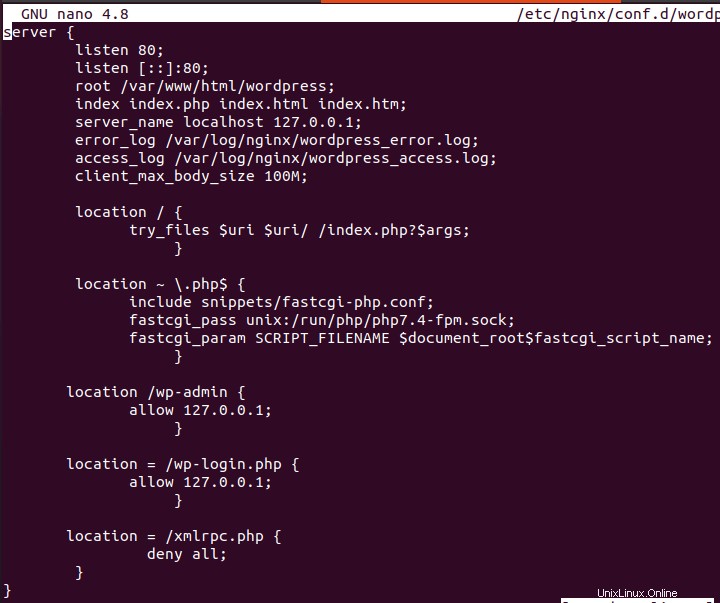

Untuk memblokir XML-RPC akses di Nginx, tambahkan baris berikut:

location = /xmlrpc.php {

deny all;

}

Simpan file dan mulai ulang Nginx.

$ sudo systemctl restart nginx

Blokir Akses XML-RPC melalui Apache

Untuk Apache, ini akan menjadi konfigurasi yang menyerupai file berikut.

Untuk memblokir akses XML-RPC di Apache, tambahkan baris berikut:

<Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

Simpan file dan mulai ulang Apache.

$ sudo systemctl restart apache2 OR $ sudo systemctl restart httpd

Nonaktifkan WordPress XML-RPC melalui .htaccess

Anda juga dapat memblokir akses ke xmlrpc.php menggunakan .htaccess file, cukup salin dan tempel kode berikut di .htaccess Anda berkas:

<Files xmlrpc.php> order deny,allow deny from all </Files>

Memblokir yang akan segera dihentikan ini jika belum digunakan XML-RPC fitur dari situs WordPress Anda adalah langkah hemat sumber daya. Jika platform WordPress Anda menggunakan terlalu banyak sumber daya, platform akan cenderung offline. Memblokir fitur ini akan menyelamatkan Anda dari menjadi korban lain dari WordPress XML-RPC serangan brute force.