Keamanan untuk sistem operasi apa pun selalu merupakan titik nyeri yang penting. Meskipun sistem Linux memiliki berbagai tindakan keamanan bawaan dan tersedia secara opsional, tidak ada sistem operasi (OS) yang benar-benar aman. Ada beberapa metode yang diperlukan untuk menjaga keamanan OS Anda, tetapi saya tidak membahas keamanan inti dalam artikel ini. Dalam artikel ini, saya membahas Pluggable Authentication Module (PAM) dan bagaimana PAM membantu meningkatkan keamanan.

PAM menyediakan mekanisme autentikasi terpusat dan menyediakan cara umum bagi aplikasi untuk menerapkan dukungan autentikasi. Ini memungkinkan aplikasi untuk memanggil perpustakaan PAM, libpam , untuk melakukan semua tugas autentikasi atas namanya dan mengembalikan respons lulus atau gagal ke aplikasi.

[ Anda mungkin juga menikmati: Menyiapkan autentikasi multi-faktor di sistem Linux ]

Sebagai sysadmin, Anda dapat menggunakan PAM untuk otentikasi dinamis dari pengguna ke aplikasi. Ini mengintegrasikan otentikasi tingkat rendah ke API tingkat tinggi. PAM dapat dipasang karena ada modul PAM untuk berbagai jenis sumber otentikasi, seperti Kerberos, SSSD, NIS, atau sistem file lokal. Ada beberapa use case untuk PAM, namun disini saya akan membahas kelebihan dan kegunaan PAM untuk system admin.

- PAM bergantung pada skema otentikasi umum yang dapat digunakan dengan berbagai macam aplikasi.

- PAM memberikan fleksibilitas dan kontrol yang signifikan atas autentikasi untuk administrasi sistem.

- PAM adalah salah satu cara paling populer untuk mengaktifkan sysadmin untuk menyetel kebijakan autentikasi.

Di PAM, /etc/pam.d direktori menyimpan semua file yang terkait dengan layanan. Ambil salah satu contoh program login. Dalam /etc/pam.d direktori, nama file yang menampung program login adalah login . Dengan cara ini, semua file memiliki konfigurasi nama. Di PAM, setiap file memiliki format standar untuk aturannya. Anda harus mengikuti format yang sama untuk membuat aturan otentikasi. Anda dapat merujuk ke halaman manual pam.d, di mana semua aturan sintaks dijelaskan dengan baik.

Contoh pengelolaan sandi

Contoh dalam artikel ini terkait dengan otentikasi kata sandi pengguna di PAM. Saya pertama kali menetapkan aturan PAM untuk kualitas kata sandi yang kuat sehingga jika Anda mencoba mengatur kata sandi yang lemah untuk pengguna, sistem tidak akan menerimanya. Anda dapat menyetel kebijakan sandi seperti panjang sandi harus lebih dari tujuh, dan harus berisi huruf kecil, huruf besar, dan karakter khusus . Anda juga dapat mengatur persyaratan untuk jumlah digit dalam kata sandi. Dengan menggunakan parameter ini, Anda dapat membuat sandi yang kuat bagi pengguna untuk memperkuat autentikasi.

File yang menyimpan informasi tentang kualitas kata sandi ada di dalam /etc/security direktori. Di direktori ini, pwquality.conf adalah file konfigurasi untuk batas kualitas sandi.

Ada beberapa nilai yang dapat Anda gunakan untuk sandi berkualitas, yaitu:

- difok :Menunjukkan jumlah karakter kata sandi baru yang tidak boleh ada di kata sandi lama.

- minlen :Menyetel panjang minimum kata sandi baru Anda.

- dkredit :Menetapkan digit maksimum dan minimum dalam kata sandi baru. Jika Anda mengatur

-venilai dalam parameter ini, maka nilai tersebut akan digunakan sebagai jumlah digit minimum dalam kata sandi. - ukredit :Mengatur karakter huruf besar maksimum dalam kata sandi. Jika Anda menggunakan

-venilai, maka nilai tersebut akan digunakan sebagai batas minimum karakter huruf besar. - lkredit :Menetapkan batas karakter huruf kecil dalam kata sandi. Jika nilainya lebih besar dari 0, maka menunjukkan nilai maksimum, tetapi jika digunakan dengan

-veatau kurang dari 0, maka ia mengonfigurasi karakter huruf kecil minimum dalam kata sandi baru. - okredit :Menetapkan persyaratan untuk karakter lain. Anda dapat mengatur maksimum karakter lain dengan menetapkan nilai lebih besar dari 0. Jika nilai kurang dari 0, maka itu akan dianggap sebagai nilai ocredit minimum.

- dictcheck :Memeriksa apakah kata sandi berasal dari cracklib kamus. Jika nilai disetel ke bukan nol, maka opsi ini diaktifkan.

- periksa pengguna :Membantu memeriksa apakah kata sandi berisi nama pengguna dalam bentuk apa pun. Jika nilainya bukan nol, maka opsi ini diaktifkan.

Jadi ini adalah beberapa parameter yang dapat Anda gunakan untuk mengatur kata sandi yang kuat. Saat menetapkan kata sandi, jika persyaratannya tidak cocok, maka Anda akan dimintai pesan kesalahan yang jelas.

Dalam contoh saya, saya sekarang perlu mengatur parameter untuk kata sandi. Persyaratan seperti panjang kata sandi harus tujuh di mana digit minimum dan karakter huruf besar harus satu. Nilai karakter lain harus minimal satu di kata sandi baru. Jadi nilainya akan terlihat seperti ini:

minlen=7

dcredit=-1

ucredit=-1

ocredit=-1

Di sini sebagian besar nilai ditetapkan untuk minimum. Minimal satu adalah persyaratan, jadi Anda harus menggunakan parameter ini di kata sandi baru. Tidak ada batasan untuk nilai maksimum. Panjang minimum kata sandi adalah tujuh karakter, dan tujuh karakter ini termasuk digit dan karakter non-alfanumerik. Anda dapat mengatur semua nilai ini di dalam /etc/security/pwquality.conf mengajukan. Anda dapat langsung meletakkan nilai-nilai ini di akhir file. Untuk memeriksa silang apakah aturan yang Anda tetapkan berfungsi atau tidak, coba setel berbagai sandi yang berbeda untuk sebuah akun.

Di sini, minlength adalah tujuh, jadi jika Anda memasukkan kata sandi kurang dari tujuh karakter, itu akan meminta Anda dengan kesalahan. Jika Anda tidak memasukkan minimal satu digit, satu huruf besar, dan karakter lain seperti @ atau # , itu juga akan meminta Anda dengan kesalahan tertentu.

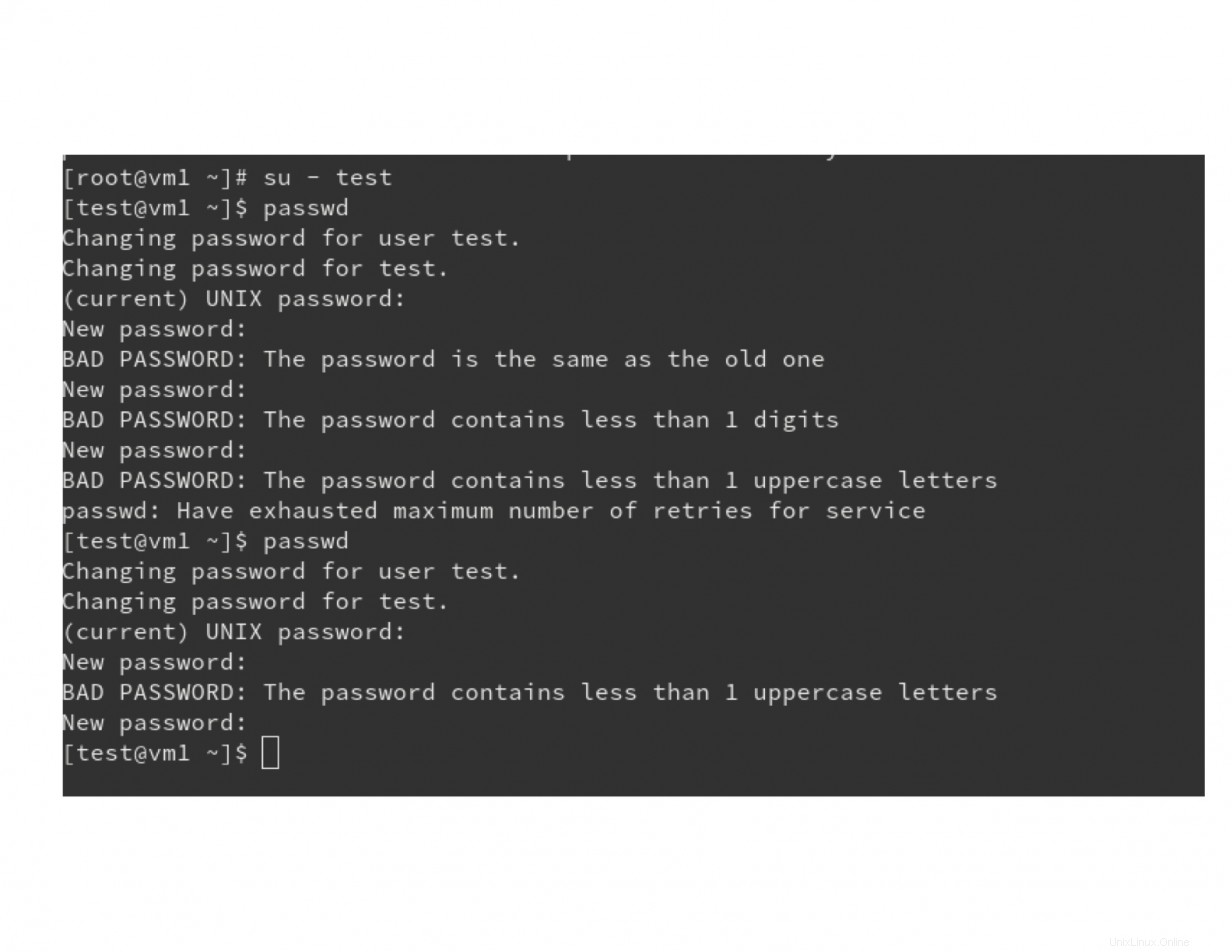

Kesalahan akan terlihat seperti ini:

Ini adalah contoh bagaimana Anda dapat membuat batasan untuk kata sandi agar lebih kuat. Dengan menggunakan modul PAM ini, Anda dapat menyesuaikan kualitas kata sandi Anda untuk membuat akun pengguna Anda lebih aman. Anda juga dapat menolak akses ke pengguna mana pun di mesin apa pun menggunakan PAM. Ada banyak jenis operasi yang dapat Anda lakukan dengan PAM.

Authconfig

Administrator dapat menggunakan authconfig untuk mengkonfigurasi PAM. Ini menyediakan alat baris perintah serta antarmuka grafis melalui authconfig-gtk memerintah. Perintah ini bekerja dalam dua mode:

- Pembaruan :Memperbarui file konfigurasi PAM dengan opsi yang Anda berikan.

- Uji :Mencetak konfigurasi tanpa benar-benar menerapkannya.

Jika perintah ini tidak diinstal di komputer Anda, instal menggunakan:

$ dnf install authconfig

Anda juga dapat membuat cadangan file konfigurasi PAM menggunakan authconfig memerintah. Gunakan perintah berikut untuk membuat cadangan:

$ authconfig --savebackup=/root/pambackupfile

Perintah ini menghasilkan cadangan untuk PAM. Ini akan membuat pambackup direktori yang berisi file cadangan. Anda juga dapat memulihkan dari cadangan dengan menggunakan --restorebackup pilihan.

[ Ingin mempelajari lebih lanjut tentang keamanan? Lihat daftar periksa keamanan dan kepatuhan TI. ]

Menutup

Dalam artikel ini, Anda mempelajari tentang PAM, yang membantu Anda mengamankan proses autentikasi. Dalam contoh, saya menunjukkan kepada Anda bagaimana Anda dapat membuat kualitas kata sandi Anda lebih kuat. Sysadmin memfokuskan banyak upaya pada keamanan autentikasi karena sandi pengguna yang kuat membantu membuat akun pengguna lebih aman. Dalam artikel ini Anda juga mengetahui tentang authconfig utilitas baris perintah untuk PAM. Saya harap ini akan membantu Anda saat Anda berurusan dengan keamanan Linux.