Firewall mirip dengan penjaga gerbang yang mencegah lalu lintas yang tidak diinginkan dari jaringan luar mencapai sistem Anda. Aturan firewall memutuskan lalu lintas mana yang diizinkan masuk atau keluar. Di firewall Linux, ada konsep yang disebut zona . Sysadmin dapat mengonfigurasi setiap zona dengan aturan firewallnya sendiri, yang mengizinkan atau menolak lalu lintas masuk ke dalam sistem. Bayangkan sebuah sistem keamanan rumah yang menyatakan orang mana yang boleh mengunjungi ruangan mana di dalam rumah Anda.

[ Anda mungkin juga menyukai: Panduan pemula untuk firewall di Linux ]

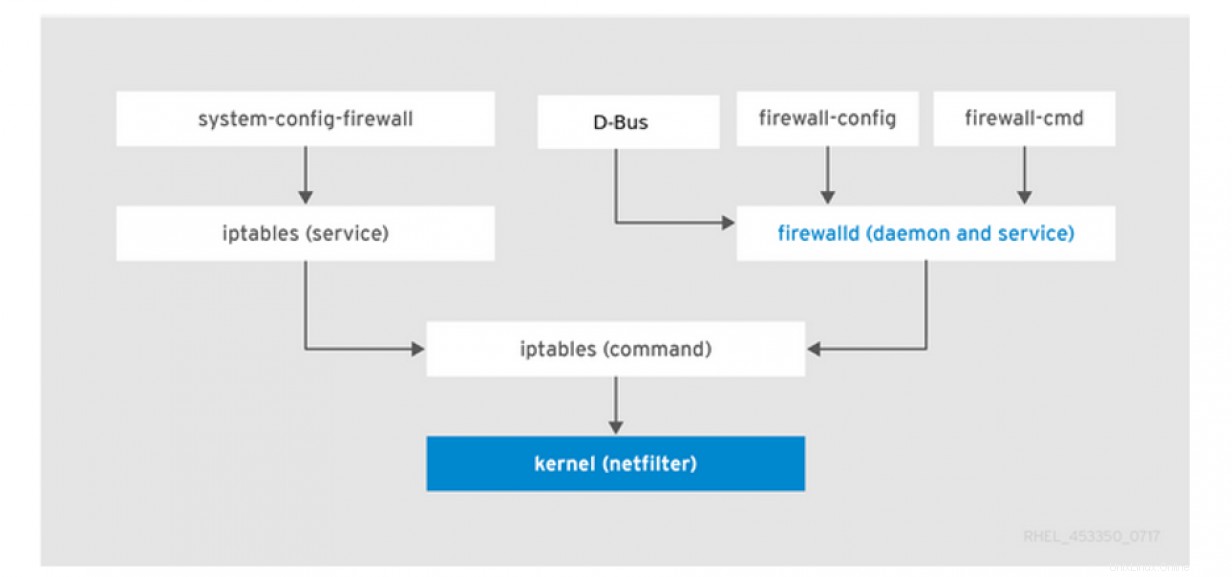

Diagram melalui:Memulai firewalld (Portal Pelanggan Red Hat)

firewalld adalah layanan firewall yang menyediakan firewall berbasis host yang dapat disesuaikan melalui D-bus antarmuka. Seperti disebutkan di atas, firewall menggunakan zona dengan seperangkat aturan yang telah ditentukan, dan setiap layanan menggunakan port . Kami dapat mengizinkan/memblokir lalu lintas masuk ke layanan tertentu berdasarkan portnya. Misalnya, jika Anda tidak ingin siapa pun memasukkan SSH ke sistem Anda, Anda dapat memblokir port 22, dan ini memastikan bahwa tidak ada yang dapat mengakses sistem Anda dari luar melalui SSH.

Zona

firewalld layanan menggunakan konsep zona. Kami dapat menetapkan antarmuka jaringan ke zona ini dan memutuskan jenis lalu lintas mana yang dapat memasuki jaringan itu. Kita dapat menggunakan Pengelola Jaringan untuk menetapkan antarmuka ke zona tertentu menggunakan firewall-cmd command, alat baris perintah yang dikenal luas. Zona default disimpan di bawah /usr/lib/firewalld/zones/ direktori. Sekarang mari kita pelajari tentang beberapa zona yang telah ditentukan sebelumnya yang tersedia di firewalld .

- Blokir:Di zona ini, semua koneksi yang masuk ditolak dengan icmp-host-prohibited pesan, dan hanya koneksi yang dimulai dari dalam sistem yang diizinkan.

- DMZ:Untuk sistem yang memerlukan koneksi jaringan internal terbatas, ia hanya menerima koneksi masuk yang dipilih. Juga dikenal sebagai zona demiliterisasi.

- Putus:Koneksi terputus tanpa pemberitahuan apa pun. Koneksi keluar dimungkinkan.

- Publik:Zona ini digunakan untuk perangkat di jaringan publik yang tidak tepercaya.

- Tepercaya:Semua koneksi jaringan diterima.

Salah satu zona ini dapat diatur sebagai default sesuai kebutuhan pengguna. Setelah penginstalan, publik zona disetel sebagai default, yang dapat Anda ubah nanti.

Aturan firewall di Red Hat Enterprise Linux

Sekarang setelah kita mengetahui dasar-dasar firewalld , kita dapat menjelajahi cara menggunakan perintah untuk menambah atau menghapus layanan yang berbeda.

Untuk melihat apakah firewall sedang berjalan, gunakan perintah berikut:

# systemctl status firewalld

firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2020-11-13 18:19:05 CET; 4 months 4 days ago Anda juga dapat mengetik:

# firewall-cmd --state

running Untuk membuat daftar informasi tentang zona default:

# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: baremetal cni-podman0 eno1 eno2 eno3 provisioning

sources:

services: cockpit dhcpv6-client http ssh

ports: 8080/tcp 80/tcp 80/udp 67/udp 68/udp protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules: Seperti yang Anda lihat di atas, publik zona diatur sebagai default. Outputnya menampilkan antarmuka yang ditetapkan ke zona ini dan layanan serta port mana yang diaktifkan/diizinkan.

Pilih zona tertentu:

# firewall-cmd --list-all --zone=home

home

target: default

icmp-block-inversion: no

interfaces:

sources:

services: cockpit dhcpv6-client mdns samba-client ssh

Aktifkan/mulai firewalld layanan saat sistem mulai:

# systemctl enable firewalld

# systemctl start firewalld

Nonaktifkan/hentikan firewalld layanan saat sistem mulai:

# systemctl disable firewalld

# systemctl stop firewalld Daftar semua zona:

# firewall-cmd --list-all-zones Tambahkan port dan layanan ke zona dan jadikan permanen

Selanjutnya, mari kita lihat beberapa perintah untuk menambahkan layanan dan port baru ke zona tertentu dan menjadikannya permanen (tetap bahkan setelah sistem di-boot ulang).

Untuk membuka atau memblokir port di firewalld gunakan:

# firewall-cmd --list-ports

# firewall-cmd --add-port <port-number/port-type> --permanent

# firewall-cmd --reload Port adalah perangkat logis yang memungkinkan sistem operasi menerima lalu lintas masuk dan meneruskannya ke layanan sistem. Biasanya, layanan tersebut mendengarkan pada port standar. Misalnya, HTTP mendengarkan pada port 80 dan HTTPS mendengarkan pada port 443.

Biasanya jenis port artinya tcp , udp atau sctp .

Berikut adalah contoh yang menambahkan port 443 pada zona default secara permanen:

# firewall-cmd --add-port 443/tcp --zone=public --permanent

# firewall-cmd --reload

Kami juga dapat menghapus port dengan menggunakan --remove-port pilihan.

Aturan yang kaya di firewalld

Kami juga dapat menggunakan aturan kaya , yang memiliki beberapa kemampuan pemfilteran tingkat lanjut di firewalld . Sintaks untuk ini di bawah ini. Aturan yang kaya ini berguna saat kita ingin memblokir atau mengizinkan alamat IP atau rentang alamat tertentu.

Gunakan perintah berikut untuk menampilkan pengaturan aturan kaya saat ini:

# firewall-cmd --list-rich-rules Kami dapat mengontrol IP tertentu dari host dan port menggunakan aturan yang kaya.

Aturan berikut hanya menerima koneksi SSH dari host dengan IP 10.1.111.21 dan memutuskan koneksi lainnya:

# firewall-cmd --add-rich-rule='rule family=ipv4 source address=10.1.111.21/24 service name=ssh log prefix="SSH Logs" level="notice" accept'

Contoh ini menolak ping permintaan dari semua host dengan pesan kesalahan:

# firewall-cmd --add-rich-rule='rule protocol value=icmp reject' Aturan berikut menolak permintaan yang datang dari IP 172.92.10.90/32 port 21 dan menerima setiap koneksi lainnya:

# firewall-cmd --add-rich-rule='rule family=ipv4 source address=172.92.10.90/32 port port=21 protocol=tcp reject' [ Memikirkan keamanan? Lihat panduan gratis ini untuk meningkatkan keamanan cloud hybrid dan melindungi bisnis Anda. ]

Menutup

Mengaktifkan firewalld memungkinkan pengguna mengizinkan atau membatasi koneksi masuk dan secara selektif mengamankan sistem mereka dari lalu lintas jaringan yang tidak diinginkan. Ingat bahwa aturan firewall memutuskan lalu lintas mana yang diizinkan masuk atau keluar dari suatu sistem. Anda dapat mengonfigurasi zona dengan aturan firewallnya sendiri, yang mengizinkan atau menolak traffic masuk ke sistem. Namun ingat juga bahwa mengizinkan lalu lintas atau akses port apa pun ke sistem Anda membuatnya rentan terhadap pelanggaran keamanan dan potensi serangan.