Catatan Penulis:Saya sedang menguji layanan ini sebagai bagian dari pekerjaan saya di Bielefeld IT Service Center (BITS) di Universitas Bielefeld. Artikel ini mencerminkan pandangan pribadi saya tentang Red Hat Insights. Selanjutnya, saya ingin mengklarifikasi bahwa saya adalah anggota komunitas Akselerator Red Hat.

Setelah memperkenalkan Red Hat Insights dan melihat Penasihat, saatnya untuk melihat manajemen kerentanan Insights.

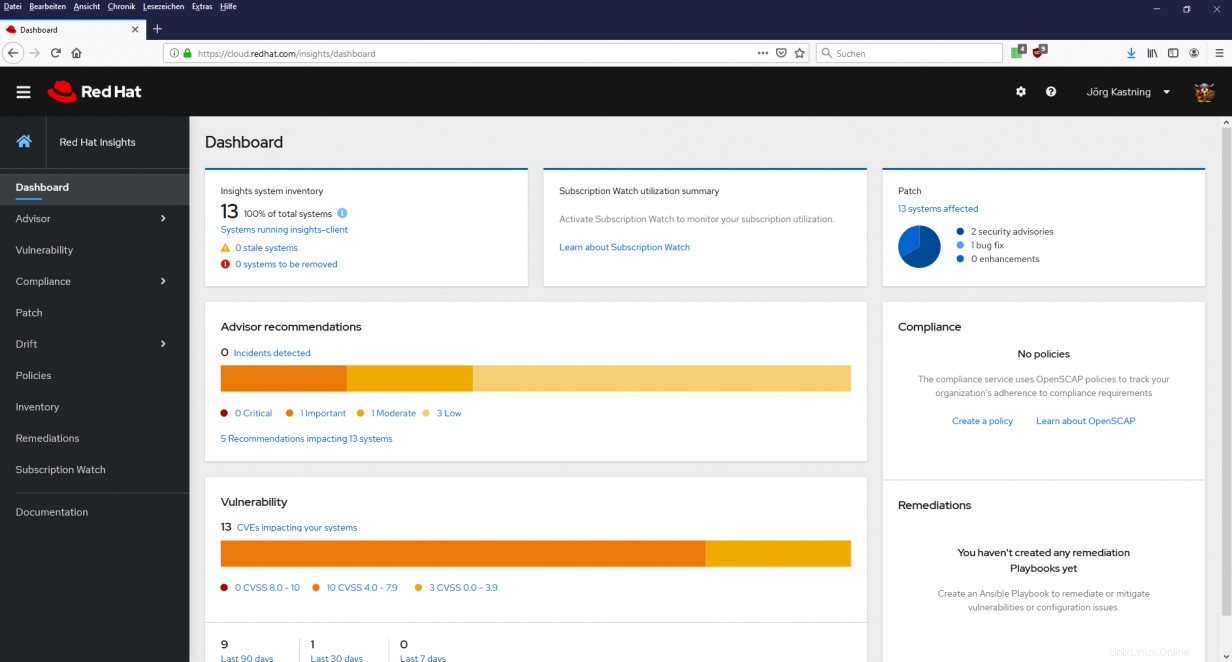

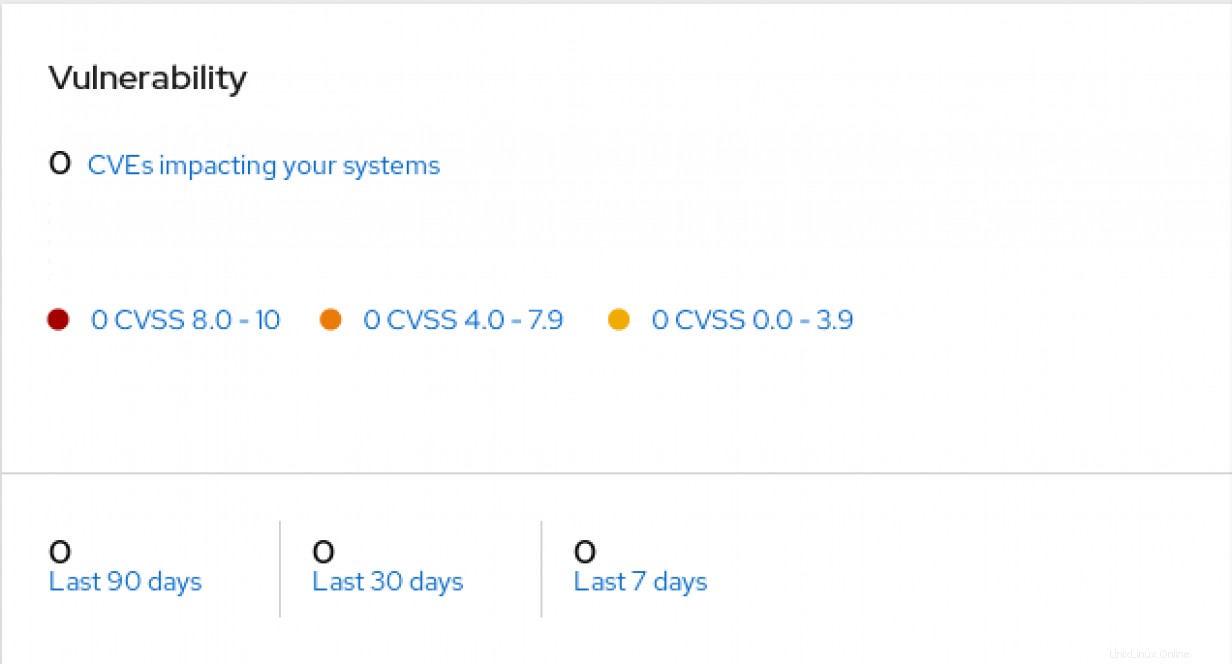

Dasbor menunjukkan kotak bernama Kerentanan. Gambar 1 menunjukkan bahwa kita jelas dipengaruhi oleh 13 kerentanan. Kami sekarang dapat melihat lebih dekat pada ini. Ini dilakukan seperti biasa melalui tautan di dalam kotak atau melalui menu di sebelah kiri.

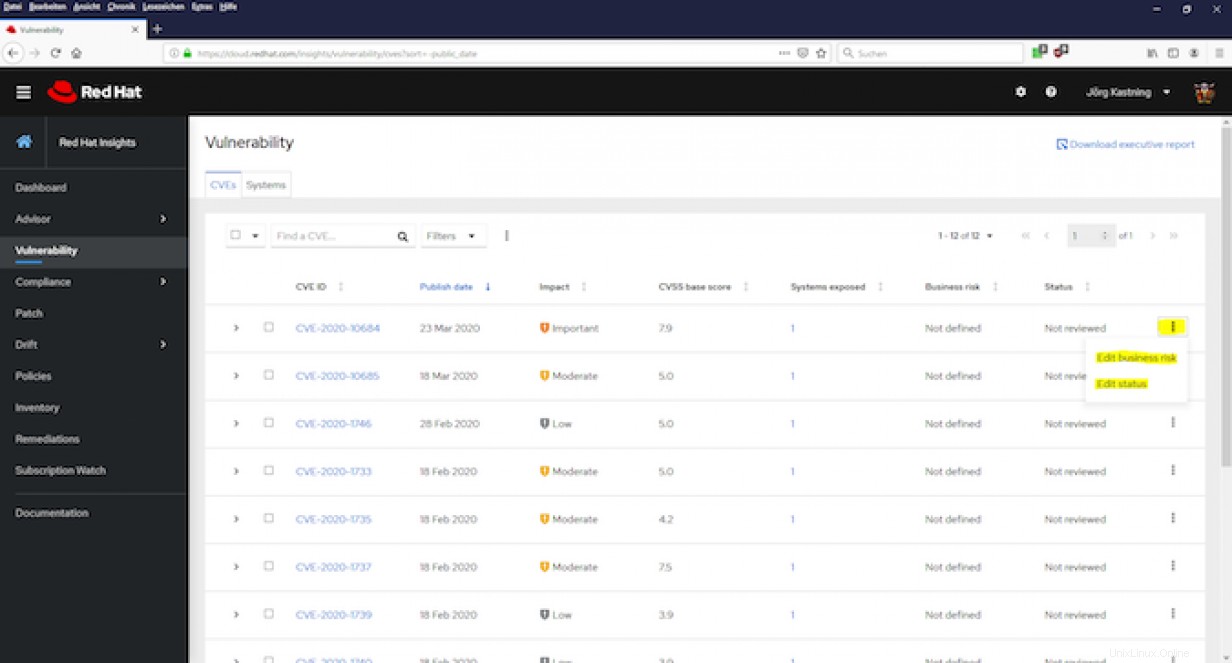

Dalam tampilan kerentanan, tampilan tabular biasa menunggu kita (lihat Gambar 2). Di sini, CVE terdaftar dengan ID mereka, tanggal publikasi, penilaian dampak, skor dasar CVSS, dan jumlah sistem yang terpengaruh. Selain itu, Anda memiliki opsi untuk menetapkan risiko bisnis dan status untuk dipilih atau semua CVE (lihat tanda kuning pada Gambar 2).

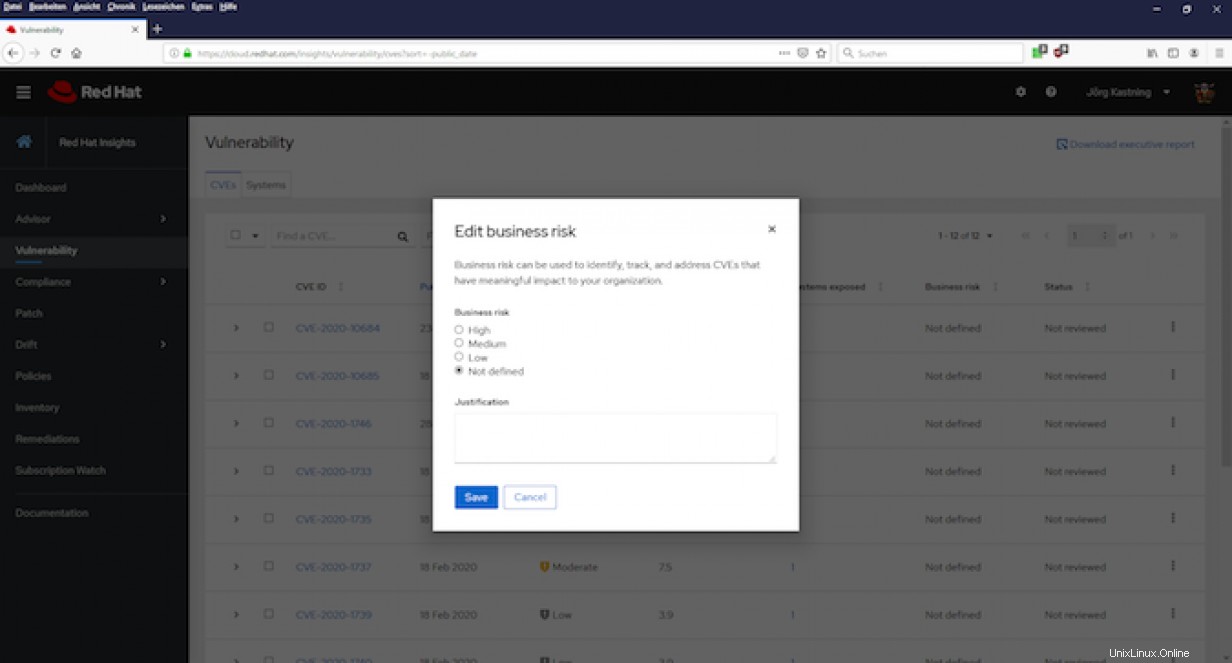

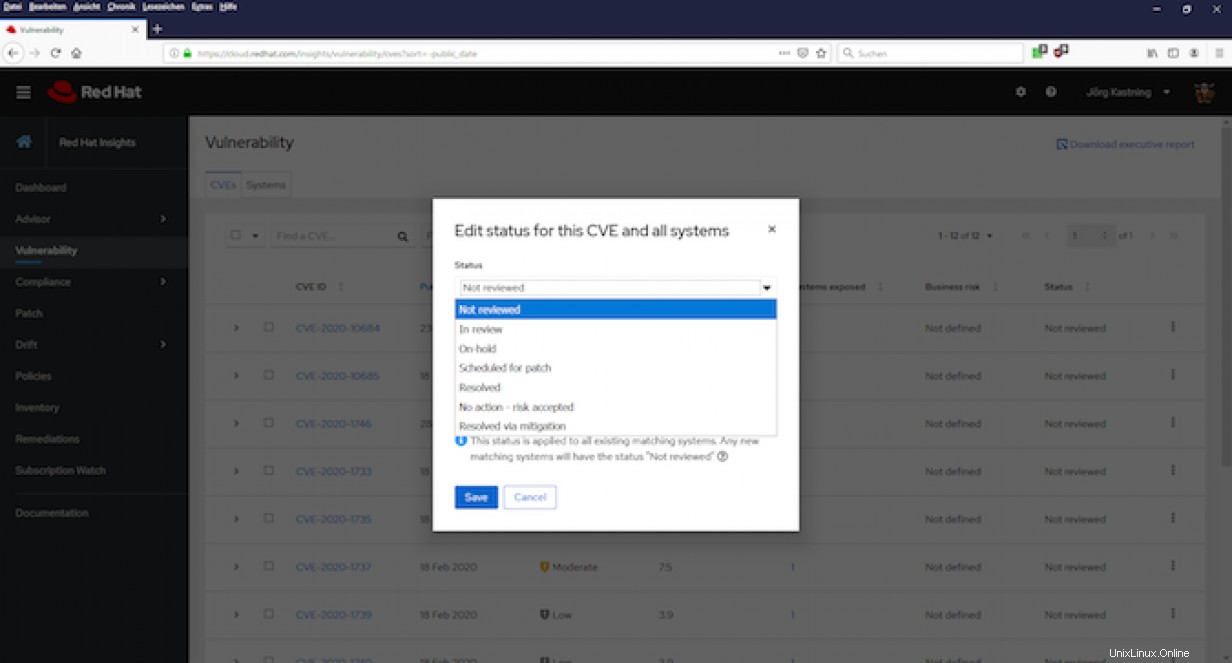

Risiko bisnis memberi Anda kesempatan untuk menilai CVE tertentu atau sekelompok CVE tentang bagaimana mereka dapat memengaruhi bisnis Anda atau memiliki dampak negatif terhadapnya (lihat Gambar 3). Status ini mungkin berbeda dari Dampak di kolom kedua tergantung pada langkah-langkah keamanan tertentu yang sudah Anda miliki. Status menunjukkan bagaimana kerentanan diproses (lihat Gambar 4).

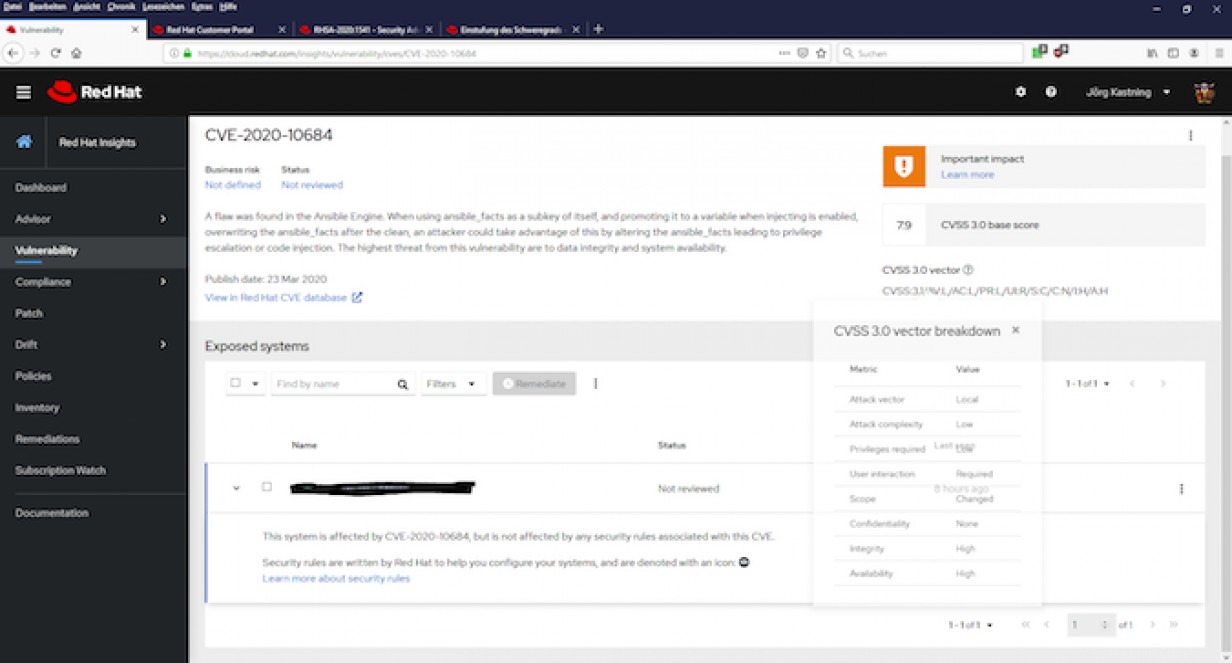

Seperti di Penasihat, Anda mendapatkan tampilan terperinci dengan deskripsi setiap CVE, evaluasi, dan tinjauan umum vektor serangan (lihat Gambar 5), serta tautan ke basis pengetahuan Red Hat, di mana informasi terperinci tentang CVE dan kesalahan yang ada dapat ditemukan.

Penilaian manajemen kerentanan

Sampai hari ini, kami tidak memiliki manajemen kerentanan aktif. Kami mencoba memastikan tingkat keamanan tertentu dengan pengelolaan patch untuk RHEL dengan Ansible, yang saya kembangkan dengan alat yang disertakan dalam RHEL dan Ansible Engine. Hal ini memastikan bahwa Red Hat Security Advisories yang tersedia wajib diinstal pada semua sistem RHEL sebulan sekali jika tidak ada.

Berkat manajemen patch ini, hanya ada 13 kerentanan pada sistem pengujian yang terhubung, dan tidak ada satupun yang memiliki skor lebih besar dari delapan.

Di antara sistem yang tercantum di dasbor adalah sistem infrastruktur uji yang tidak terhubung ke manajemen patch pusat dan hanya ditambal secara tidak teratur. Wawasan menunjukkan kepada saya di sini bahwa risikonya terlalu besar, dan bahwa sistem ini akan dilupakan begitu saja. Karena alasan ini, host-host ini sekarang segera disertakan dalam manajemen tambalan.

Yang lebih menarik adalah CVE-2018-12126, CVE-2018-12127, CVE-2018-12130, dan CVE-2019-11091, yang ditampilkan Insights untuk beberapa host.

Kerentanan ini memiliki kesamaan bahwa mereka tidak dapat ditutup hanya dengan menginstal pembaruan. Karena ini adalah mesin virtual (VM) pada kluster vSphere, kombinasi tindakan diperlukan untuk mengurangi kerentanan.

Dalam kasus khusus ini, VM yang terpengaruh hanya perlu dimatikan dan dihidupkan lagi sekali. Ini menyebarkan fungsi CPU baru ke sistem operasi tamu dan mitigasi selesai.

Saya harus mengakui bahwa kerentanan ini akan tetap tidak ditemukan untuk waktu yang lama tanpa wawasan.

Sekarang saya harus berasumsi bahwa ada sistem rentan lainnya di lingkungan kita. Karena saya tidak diizinkan untuk menghubungkan ini ke Insights, saya akan menggunakan skrip yang disediakan oleh Red Hat untuk menemukannya. Saya sangat menghargai bahwa Red Hat menyediakan skrip semacam itu untuk membantu pelanggannya di sini. Masih ada beberapa perusahaan di luar sana yang dapat dengan aman mengikuti contoh ini.

Secara pribadi, saya pikir manajemen kerentanan aktif masuk akal. Kerentanan hanya dapat ditemukan, dinilai, dan ditangani dengan tepat melalui kontrol berkelanjutan. Pada saat yang sama, ini dapat digunakan untuk memeriksa apakah tindakan telah diambil untuk meningkatkan tingkat keamanan struktural (misalnya, manajemen patch).

Gambar 6 menunjukkan bahwa saat ini tidak ada kerentanan terbuka. Ini harus selalu menjadi tujuan.

Saya sendiri menikmati pengujian fungsi manajemen kerentanan dan kerentanan yang ditemukan dapat ditutup dalam waktu singkat.

[ Menghadiri Red Hat Insights Ask Me Anything dengan manajer produk Jerome Marc, yang berfokus pada membandingkan sistem dengan Drift, pada 23 Juli 2020. ]