Nmap (Network Mapper) dikenal sebagai pisau Swiss Army milik sysadmin. Karena hal-hal di jaringan perusahaan tidak berjalan semulus yang diinginkan, tiket debug/"Simpan saya" dapat menumpuk di log kerja Anda.

Nmap datang untuk menyelamatkan Anda. Dalam artikel ini, saya menjelajahi enam kasus penggunaan praktis untuk Nmap.

Menggunakan Nmap

Nmap memungkinkan Anda untuk memindai jaringan Anda dan menemukan tidak hanya semua yang terhubung dengannya, tetapi juga berbagai informasi tentang apa yang terhubung, layanan apa yang dioperasikan setiap host, dan seterusnya. Ini memungkinkan sejumlah besar teknik pemindaian, seperti UDP, TCP connect (), TCP SYN (setengah terbuka), dan FTP. Ini juga menawarkan berbagai jenis pemindaian, termasuk Proxy (serangan bouncing), Reverse-ident, ICMP (ping sweep), FIN, ACK sweep, Xmas, SYN sweep, IP Protocol, dan Null scan. Lihat bagian Teknik Pemindaian halaman manual untuk detail selengkapnya.

Nmap juga menawarkan sejumlah fitur lanjutan seperti deteksi sistem operasi (OS)

melalui sidik jari TCP/IP, pemindaian tersembunyi, penundaan dinamis dan penghitungan transmisi ulang, pemindaian paralel, deteksi host bawah melalui ping paralel, pemindaian umpan, deteksi pemfilteran port, pemindaian RPC langsung (non-portmapper), pemindaian fragmentasi, serta target dan port yang fleksibel spesifikasi.

Mari jelajahi beberapa kasus penggunaan praktis yang dapat membantu Anda menangani jaringan Anda.

Gunakan kasus pertama

Sintaks Nmap yang diuraikan di halaman manual adalah sebagai berikut:

nmap [ <Scan Type> ...] [ <Options> ] { <target specification> }

Ada banyak opsi sakelar yang dapat digunakan bersama dengan Nmap, tetapi mari kita fokus pada yang praktis. Untuk kasus penggunaan ini, pindai nama host dengan nmap <hostname> perintah seperti ini:

Gunakan kasus dua

Jika Anda memiliki lebih dari satu host yang perlu dipindai, daftarkan semua host di hosts.txt mengajukan. Kemudian, gunakan perintah nmap -iL <file containing host names> , seperti:

Gunakan kasus tiga

Saat menggunakan Nmap, dimungkinkan untuk mengidentifikasi sistem operasi (OS) host, yang berguna untuk inventaris jaringan Anda. Gunakan -A beralih untuk menentukan OS untuk sistem jarak jauh. Misalnya, menjalankan:

$ nmap -A localhost.example.com mengakibatkan:

Gunakan kasus empat

Nmap dapat membantu Anda mendapatkan pemahaman yang lebih mendalam tentang masalah keamanan jaringan Anda. Untuk menentukan apakah host jarak jauh mengaktifkan firewall, dan port mana yang difilter, gunakan -sA . Kata filtered pada output di bawah ini menunjukkan bahwa host ini diaktifkan dengan firewall:

Gunakan kasus lima

Kapan pun kami ingin memeriksa titik lemah dari sebuah host, kami harus terlebih dahulu menganalisis port yang terbuka (yang terkenal), untuk memberi kami gambaran tentang layanan mana yang diaktifkan pada host tersebut. Menggunakan -p switch, Nmap memindai kisaran port yang ditentukan, seperti yang ditunjukkan di bawah ini:

Gunakan kasus enam

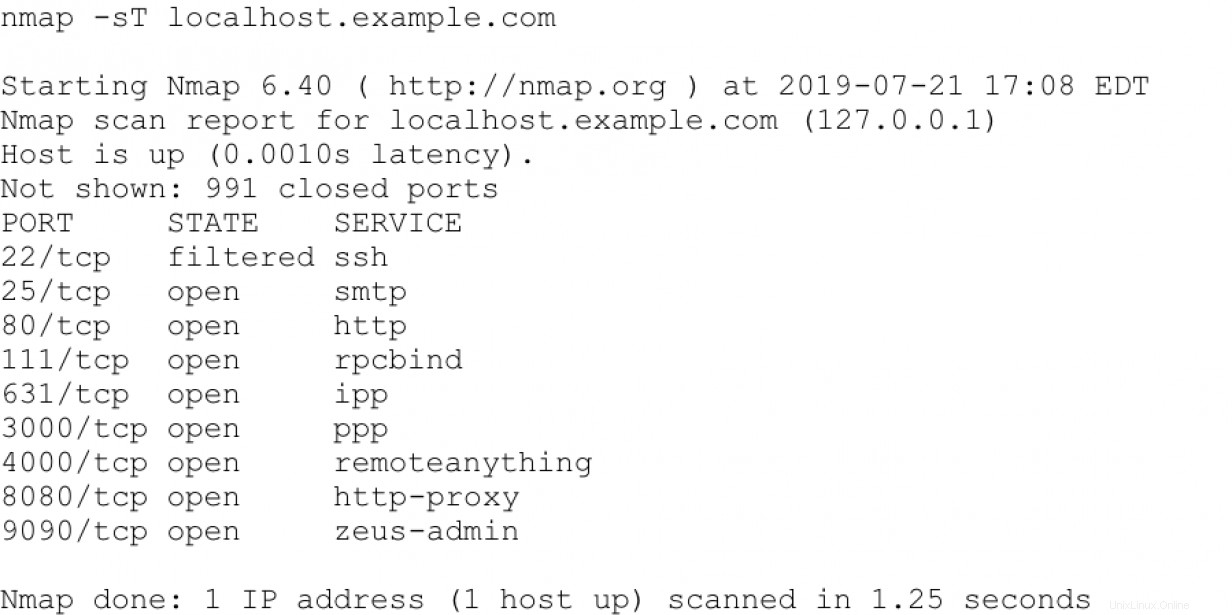

Untuk melakukan pemindaian tersembunyi untuk informasi TCP, gunakan -sT pilihan. Jenis pemindaian ini berguna saat Anda tidak dapat menggunakan -sS (SYN) jenis pemindaian, yang merupakan default—dan lebih tersembunyi daripada pemindaian koneksi TCP yang ditunjukkan di bawah ini:

Menjelajah lebih jauh

Keenam kasus penggunaan ini akan membawa Anda ke arah yang benar dengan Nmap. Saat Anda menemukan lebih banyak kekuatan Nmap sebagai alat penemuan dan inventaris jaringan, Anda akan melihat bahwa Nmap adalah bagian penting dari kotak alat sysadmin Anda.

Harap berhati-hati dengan Nmap. Dapatkan izin untuk menggunakannya atau beri tahu staf TI dan keamanan Anda bahwa Anda sedang melakukan penyisiran dan pemeriksaan jaringan sehingga peringatan pemantauan Anda tidak memicu insiden keamanan. Nmap digunakan oleh semua spektrum hacker, jadi peringatan ini harus ditanggapi dengan serius. Seperti halnya alat listrik di kotak peralatan Anda, ada utilitas dan juga bahaya.