Baru-baru ini, akademisi dari Grup Keamanan Jaringan dan Sistem Universitas Vrije (VUSec) telah menerbitkan detail tentang kerentanan CrossTalk atau SRBDS (CVE-2020-0543) di prosesor Intel. Kerentanan CrossTalk memungkinkan eksekusi kode yang dikendalikan penyerang pada satu inti CPU untuk membocorkan data sensitif dari perangkat lunak lain yang berjalan pada inti yang berbeda. Dalam artikel ini, kami akan menunjukkan cara mengurangi kerentanan CPU Intel ini tanpa reboot server.

Apa itu CrossTalk?

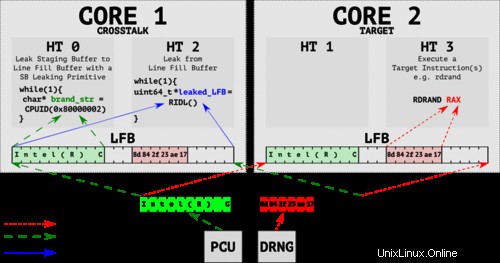

Kerentanan CrossTalk adalah jenis serangan MDS (microarchitectural data sampling), mirip dengan Spectre, Meltdown atau Zombieload. Ini memungkinkan pemaparan dan pencurian data sensitif saat mesin mengaksesnya. Serangan MDS menargetkan data pengguna saat dalam status sementara, karena data tersebut berada di dalam CPU dan banyak sistem yang terhubung dengannya.

Kerentanan SRBDS/CrossTalk adalah kerentanan eksekusi sementara. Dinamakan sebagai "Special Register Buffer Data Sampling" atau SRBDS (CVE-2020-0543) oleh Intel, ini memungkinkan eksekusi kode yang dikendalikan penyerang pada satu inti CPU yang mengakibatkan kebocoran data sensitif dari perangkat lunak korban yang dijalankan pada inti yang berbeda.

Gambar 1:Desain tahap pembuatan profil instruksi CrossTalk, atas izin VUSec

Sistem apa pun yang menggunakan CPU Intel mungkin terpengaruh oleh kerentanan ini. Periksa di sini apakah CPU Anda terpengaruh.

Reboot Mitigasi SRBDS (CVE-2020-0543) Kerentanan

Intel telah menerapkan mitigasi untuk kerentanan SRBDS dalam pembaruan mikrokode yang didistribusikan ke vendor perangkat lunak pada Selasa, 9 Juni 2020. Mitigasi ini memerlukan penginstalan patch Kernel Linux &pembaruan mikrokode terbaru. Kedua operasi biasanya dilakukan saat reboot.

Saat me-reboot beberapa server tidak terdengar seperti masalah, jika Anda seorang SysAdmin yang mengurus 500+ server - itu pasti. Mem-boot ulang seluruh armada server biasanya memerlukan perencanaan jendela pemeliharaan yang menyeluruh. Untungnya, teknologi live patching memungkinkan penerapan pembaruan keamanan sistem terhadap CrossTalk tanpa reboot, baik untuk pembaruan mikrokode dan aplikasi patch kernel Linux.

Canonical, Red Hate, dan vendor distribusi lainnya telah merilis patch keamanan untuk semua distribusi Ubuntu yang didukung, Debian, CentOS, Red Hat Enterprise Linux. Dan, meskipun Canonical &Red Hat memiliki solusi sendiri untuk menambal kerentanan tanpa reboot, dalam kasus SRBDS/CrossTalk Anda masih perlu me-reboot desktop atau server setelah pembaruan.

Tim KernelCare telah membuat mitigasi tanpa boot ulang untuk CrossTalk/SRBDS sehingga Anda dapat menghindari me-reboot server untuk menerapkan patch. Temukan petunjuk di bawah ini:

A) Jika Anda menjalankan perangkat keras, lakukan 3 langkah untuk melindungi server Anda dari kerentanan CrossTalk/SRBDS tanpa melakukan boot ulang:

Langkah 1: Daftar untuk mendapatkan lisensi uji coba gratis KernelCare

KernelCare gratis digunakan selama 30 hari di semua server Anda, tidak perlu kartu kredit untuk mendaftar uji coba. Ini juga gratis untuk organisasi layanan kesehatan selama sisa tahun 2020 dan gratis selamanya untuk organisasi nonprofit.

Langkah 2: Perbarui Mikrokode tanpa reboot

Contoh:Memperbarui mikrokode di RHEL

Ini adalah contoh pembaruan mikrokode tanpa boot ulang di RHEL. Instruksi untuk Debian, Ubuntu, CentOS, dan distribusi lainnya dapat ditemukan di Dokumentasi KernelCare.

Untuk distribusi berbasis RHEL, Anda dapat menggunakan utilitas microcode_ctl untuk memperbarui microcode.

Sebelum Anda mulai, periksa di sini apakah patch untuk distribusi Anda sudah siap. Halaman ini diperbarui setiap jam.

1. Dapatkan mikrokode terbaru dengan memperbarui microcode_ctl paket

yum update microcode_ctl

2. Buat force-late-intel–06–4f–01 di dalam direktori firmware.

touch /lib/firmware/`uname -r`/force-late-intel-06-4f-01

3. Jalankan pembaruan mikrokode

/usr/libexec/microcode_ctl/update_ucode

4. Paksa kernel untuk memuat mikrokode baru

echo 1> /sys/devices/system/cpu/microcode/reload

5. Periksa mikrokode baru

dmesg | grep microcode

[ 2.254717] microcode: sig=0x306a9, pf=0x10, revision=0x12

[ 2.254820] microcode: Microcode Update Driver: v2.01 <[email protected]>, Peter Oruba

[ 1483.494573] platform microcode: firmware: direct-loading firmware intel-ucode/06-3a-09

[ 1483.495985] microcode: updated to revision 0x21, date = 2019-02-13

[ 1483.496012] platform microcode: firmware: direct-loading firmware intel-ucode/06-3a-09

[ 1483.496698] platform microcode: firmware: direct-loading firmware intel-ucode/06-3a-09

[ 1483.497391] platform microcode: firmware: direct-loading firmware intel-ucode/06-3a-09

6. (Opsional) Periksa kembali versi mikrokode baru (revisi per inti)

cat /proc/cpuinfo | grep -e microcode

microcode : 0x21

microcode : 0x21

microcode : 0x21

microcode : 0x21

Langkah 3:Terapkan patch KernelCare

Sekarang Anda perlu memperbarui Kernel Linux untuk memastikan bahwa pengguna lokal tidak dapat membaca data yang Anda jalankan di CPU. Dengan KernelCare Anda dapat melakukannya tanpa me-reboot. Jika Anda mendaftar untuk uji coba pada Langkah 1 - Anda sudah siap dan tidak perlu melakukan hal lain.

B) Jika Anda menjalankan VM:

Anda hanya perlu menambal Kernel Linux di dalam VM. Pastikan node host Anda juga diperbarui yang biasanya dilakukan oleh penyedia layanan Anda.

Jika Anda menggunakan KernelCare - patch Anda akan dikirimkan secara otomatis oleh KernelCare dan Anda tidak perlu melakukan apa-apa lagi. Jika tidak - daftar untuk uji coba gratis selama 30 hari .