Salah satu bagian penting dari analisis Malware adalah analisis Random Access Memory (RAM). Ini membantu untuk mengidentifikasi proses berbahaya yang sedang berjalan, aktivitas jaringan, koneksi terbuka dll dalam sistem yang dikompromikan. Artikel ini adalah tentang alat keamanan sumber terbuka "Volatilitas" untuk analisis memori yang mudah menguap. Ini dapat digunakan untuk analisis RAM sistem 32/64 bit dan mendukung analisis sistem Windows, Linux, Mac &Android. Kerangka Kerja Volatilitas diimplementasikan dalam bahasa skrip Python dan dapat dengan mudah digunakan di sistem operasi Linux dan Windows. Ini digunakan untuk menganalisis dump error, dump mentah, dump VMware &VirtualBox. Teknik ekstraksi dilakukan sepenuhnya terlepas dari sistem yang sedang diselidiki dan memberikan visibilitas lengkap ke status runtime sistem. Jadi, artikel ini adalah tentang analisis forensik dump memori RAM menggunakan alat volatilitas. Plugin volatilitas "malfind" membantu membuang proses jahat dan menganalisisnya. Plugin lain dari volatilitas adalah "cmdscan" juga digunakan untuk membuat daftar perintah terakhir pada mesin yang disusupi. Dalam penyelidikan forensik ini, sumber daya online seperti situs web "virustotal" dan "payload security" akan digunakan untuk memverifikasi hasil. Pada akhirnya, Windows Defender dan Malware Bytes akan digunakan untuk memindai program jahat.

Dukungan Format Memori

Format memori berikut ini didukung oleh rilis Volatilitas terbaru [1].

- Memori Fisik Mentah/Berlapis

- Firewire (IEEE 1394)

- Saksi Ahli (EWF)

- 32- dan 64-bit Windows Crash Dump

- Hibernasi Windows 32- dan 64-bit

- File MachO 32- dan 64-bit

- Dump Inti Virtualbox

- Status Tersimpan VMware (.vmss) dan Cuplikan (.vmsn)

- Format HPAK (FastDump)

- membuang memori QEMU

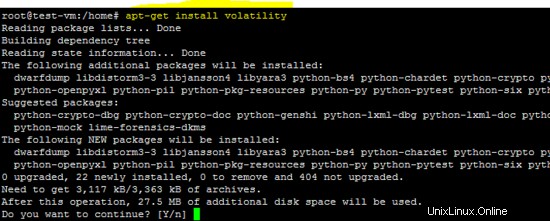

Pemasangan

Alat Volatilitas tersedia untuk sistem operasi Windows, Linux dan Mac. Untuk Windows dan Mac OS, executable mandiri tersedia dan dapat diinstal di Ubuntu 16.04 LTS menggunakan perintah berikut.

apt-get install volatility

Analisis Memori

Dalam tutorial ini, analisis forensik dump memori mentah akan dilakukan pada platform Windows menggunakan alat Volatilitas yang dapat dijalankan secara mandiri. Hal ini umum dalam proses penyelidikan bahwa penyidik forensik dapat menemukan beberapa program jahat pada hard disk yang disusupi. Jadi, analisis memori menjadi sangat penting dalam kejadian seperti itu karena program jahat atau malware mungkin berjalan di sistem yang disusupi.

Verifikasi Integritas

Hash MD5 dari dump memori dari sistem berbahaya diberikan di bawah ini. Ini dihitung untuk memverifikasi gambar yang diperoleh sebelum memulai analisis forensik.

MD5: ee043142485a83f4d49a3a7899408500

Analisis Volatilitas

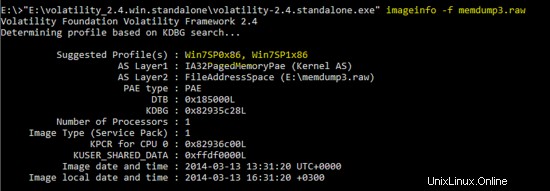

Alat Volatilitas digunakan untuk menentukan apakah PC terinfeksi atau tidak. Seperti yang kita ketahui, program jahat dapat diekstraksi dari proses yang berjalan dari dump memori. Jadi, pertama-tama, diperlukan untuk mengidentifikasi "profil" yang didukung untuk gambar memori yang dibuang. Seperti yang ditunjukkan di bawah ini, perintah berikut digunakan untuk mengidentifikasi "profil" untuk gambar.

"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" imageinfo -f memdump3.raw

Jadi, dua profil berikut disarankan oleh perintah “imageinfo”.

Win7SP0x86 , Win7SP1x86

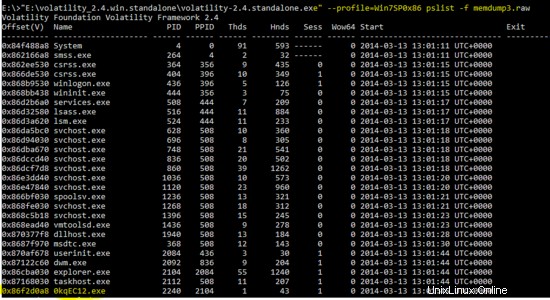

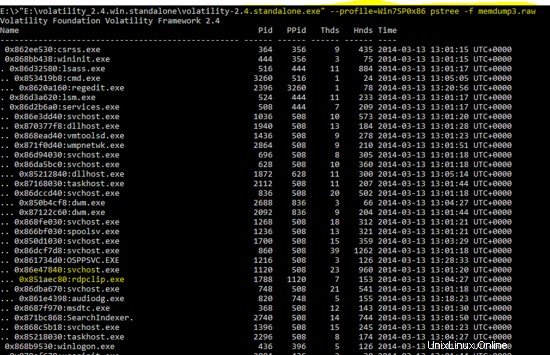

Sekarang, perintah yang disebutkan di bawah ini digunakan untuk mendapatkan daftar proses yang berjalan di dump memori.

"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 pslist -f memdump3.raw

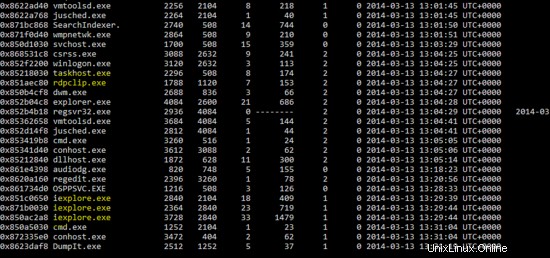

bagian-1

bagian-2

Plugin alat volatilitas "pslist" menunjukkan proses di dump memori. Seperti yang ditunjukkan pada output di atas, beberapa program seperti “0KqEC12.exe ” dan “rdpclip.exe ” baru di OS Windows. Ini mungkin aplikasi berbahaya atau baru untuk OS Windows. Demikian pula, beberapa “iexplore.exe ” program juga tampak mencurigakan.

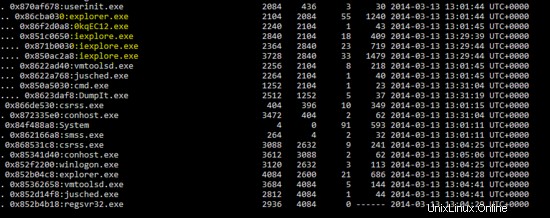

Jadi, tujuan dari perintah berikut adalah untuk menampilkan proses dalam format pohon (induk/anak). Ini akan menunjukkan tautan proses dengan proses induk. Ini akan membantu kami mengidentifikasi proses induk dari program jahat.

"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 pstree -f memdump3.raw

bagian-1

bagian-2

Seperti yang ditunjukkan pada output di atas dari “pstree ” plug-in alat Volatilitas, proses ditampilkan dengan PID dan PPID-nya. Kami telah menyoroti program jahat untuk penyelidikan lebih lanjut dari mesin korban. Sekarang, “malfind ” plug-in (yang digunakan untuk mendeteksi DLL berbahaya dalam proses) Volatilitas akan digunakan terhadap proses yang disorot.

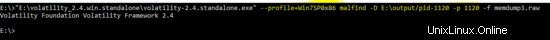

ID Proses:1120 (svchost.exe)

Perintah berikut dengan sakelar malfind digunakan untuk membuang DLL berbahaya di direktori “output”.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-1120 -p 1120 -f memdump3.raw

Seperti yang ditunjukkan di bawah, tidak ada dll yang ditemukan oleh plugin malfind.

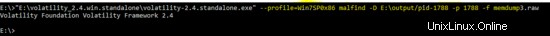

ID Proses :1788 (rdpclip.exe)

Sekali lagi jalankan perintah yang sama dengan PID 1788 untuk mengekstrak DLL dari proses. Namun, tidak ada DLL yang ditemukan oleh plugin.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-1788 -p 1788 -f memdump3.raw

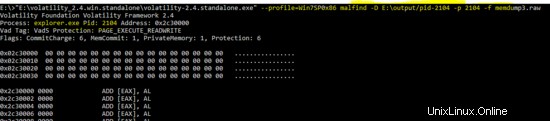

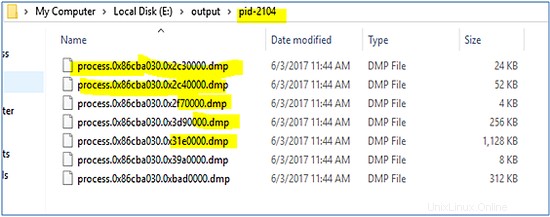

ID Proses :2104 (explorer.exe)

Seperti yang ditunjukkan di bawah, perintah berikut dijalankan dengan PID “2104” dan malfind mengekstrak DLL dari proses.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2104 -p 2104 -f memdump3.raw

Keluaran dari plugin malfind menunjukkan dump DLL yang diekstrak dari proses jahat.

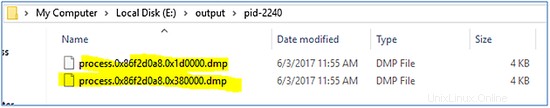

ID Proses :2240(0kqEC12.exe)

Plug-in malfind berjalan pada PID “2240” yang tampaknya mencurigakan untuk OS Windows.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2240 -p 2240 -f memdump3.raw

Output dari plug-in malfind untuk PID “2240” ditunjukkan di bawah ini.

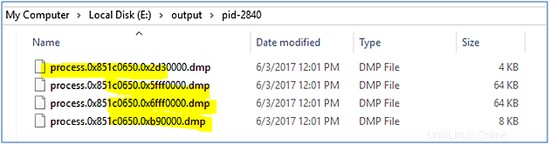

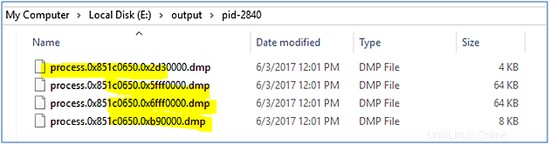

ID Proses :2840 (iexplore.exe)

Output dari alat Volatilitas terhadap PID “2840” ditunjukkan di bawah ini.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2840 -p 2840 -f memdump3.raw

Proses ini juga tampak berbahaya karena juga menggunakan nama yang sama seperti proses Windows “iexplorer”.

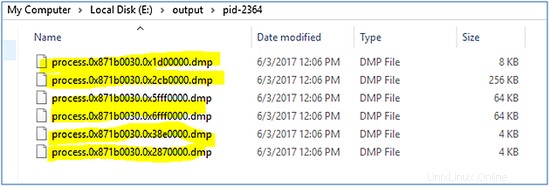

ID Proses :2364(iexplore.exe)

Demikian pula, malfind dijalankan terhadap program jahat “iexplore” dengan PID “2364”.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-2364 -p 2364 -f memdump3.raw

Dump malfind terhadap PID “2364” ditunjukkan di bawah ini.

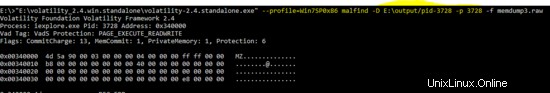

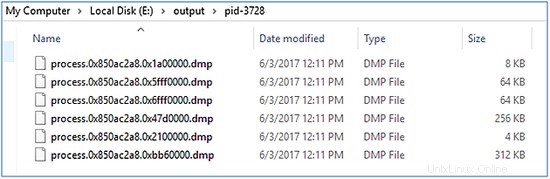

ID Proses :3728 (iexplore.exe)

Seperti yang ditunjukkan di bawah ini, plug-in volatilitas untuk membuang program jahat dijalankan terhadap PID “3728”

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 malfind -D E:\output/pid-3728 -p 3728 -f memdump3.raw

Cuplikan berikut menunjukkan dump plug-in malfind terhadap PID “3728”.

Hasil Pemindaian

Dump dari program jahat dipindai menggunakan Windows defender dan byte Malware.

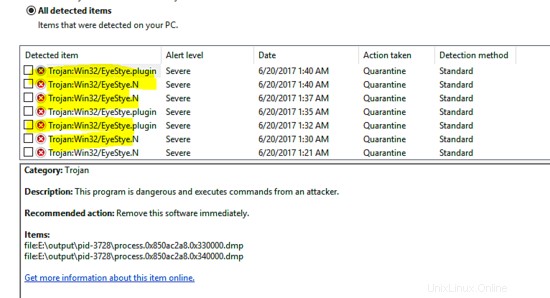

Windows Defender

Hasil pemindaian Windows Defender ditunjukkan di bawah dan diidentifikasi sebagai “Trojan:Win32/EyeStye.N” & “Trojan:Win32/EyeStye.plugin”

Rincian Trojan diberikan di bawah ini.

Trojan ini mencatat penekanan tombol, memantau aktivitas Internet dan mencuri kredensial login tertentu, kemudian mengirimkan data yang diambil ke penyerang jarak jauh untuk keuntungan finansial. Ini mungkin mengunduh malware tambahan, menurunkan keamanan browser web, dan menggunakan rootkit untuk menyembunyikan aktivitas jahatnya [2]. Malware menggunakan injeksi kode untuk menghalangi deteksi dan penghapusan. Ketika “EyeStye.N” dijalankan, ia mungkin menyuntikkan kode ke dalam proses yang berjalan seperti cmd.exe dan explorer.exe.

Analisis kami menunjukkan bahwa program jahat disuntikkan ke dalam program "explorer.exe" yang merupakan induk dari program jahat "iexplore.exe".

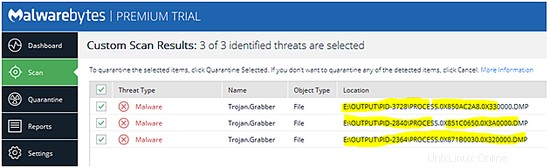

MalwareBytes

Cuplikan berikut menunjukkan bahwa MalwareBytes juga mendeteksi DLL yang diekstraksi sebagai berbahaya dan menamakannya sebagai “Trojan.Grabber”.

Riwayat perintah (riwayat CMD)

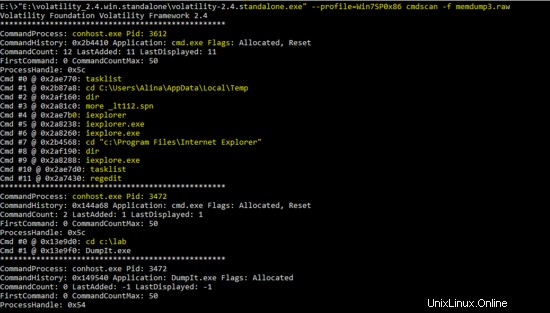

Plug-in lain dari alat Volatilitas adalah "cmdscan" yang memindai riwayat perintah yang dijalankan pada mesin. Hasil dari perintah berikut menunjukkan riwayat perintah yang dijalankan pada PC yang disusupi.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 cmdscan -f memdump3.raw

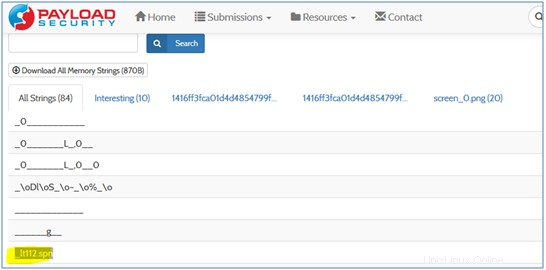

Output dari "cmdscan" menunjukkan bahwa penyerang menjalankan beberapa perintah pada command prompt dan mengeksekusi program jahat "iexplorer.exe" dan "ieplore.exe". Kecurigaan lain yang ditunjukkan pada output di atas adalah “_lt112.spn”. Itu dicari di sumber daya online dan hasilnya menunjukkan bahwa itu terkait dengan program malware.

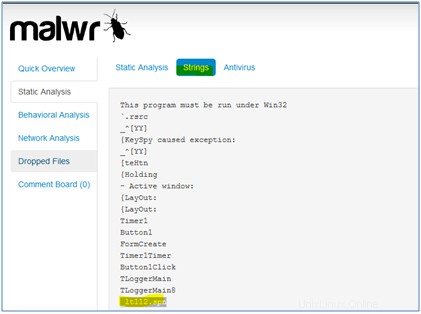

_lt112.spn file

Analis menelusuri “_lt112.spn ” string di internet dan menemukannya di situs berikut.

- https://malwr.com/analysis/ODMwYzM1NGViZDkwNDc4YTllYWU4ZTVlMTE1YzJmNGQ/

- https://www.hybrid-analysis.com/sample/1416ff3fca01d4d4854799f2d3880fb6e100de3f7fa1c54465d4d6b9cf9b5d96?environmentId=100

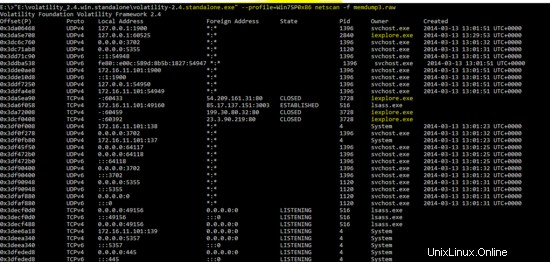

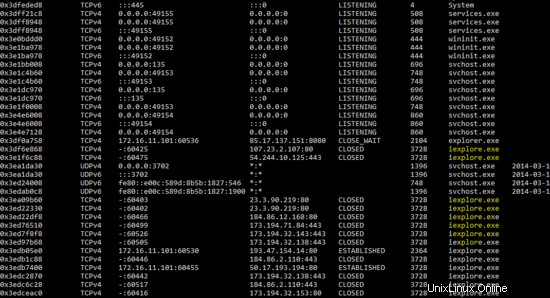

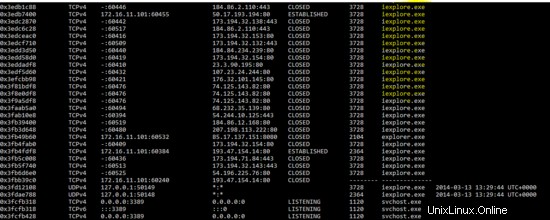

Koneksi Jaringan

Seperti yang kita ketahui bahwa koneksi jaringan dapat ditemukan dalam analisis memori, maka plug-in “netscan” dijalankan terhadap citra memori dan hasilnya menunjukkan bahwa program jahat “iexplore” membuka beberapa koneksi pada mesin korban.

E:\>"E:\volatility_2.4.win.standalone\volatility-2.4.standalone.exe" --profile=Win7SP0x86 netscan -f memdump3.raw

Bagian-1

Bagian-2

Bagian-3

Jadi, analisis memori terperinci menunjukkan bahwa PC dikompromikan dengan malware yang berjalan sebagai "explorer.exe" dan "iexplore.exe" di mesin korban. Ini juga menunjukkan bahwa program jahat “iexplore.exe” terhubung pada port 80 dari mesin korban.

Referensi

- http://www.volatilityfoundation.org/24

- https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Trojan:Win32/EyeStye.N