Kerentanan di WordPress dapat ditemukan oleh utilitas WPScan, yang diinstal secara default di Kali Linux. Ini juga merupakan alat yang hebat untuk mengumpulkan informasi pengintaian umum tentang situs web yang menjalankan WordPress.

Pemilik situs WordPress sebaiknya mencoba menjalankan WPScan di situs mereka, karena dapat mengungkapkan masalah keamanan yang perlu ditambal. Itu juga dapat mengungkapkan masalah server web yang lebih umum, seperti daftar direktori yang belum dimatikan di dalam Apache atau NGINX.

WPScan sendiri bukanlah alat yang dapat digunakan untuk tujuan jahat saat melakukan pemindaian sederhana terhadap sebuah situs, kecuali jika Anda menganggap lalu lintas tambahan itu sendiri berbahaya. Namun informasi yang diungkapkannya tentang sebuah situs dapat dimanfaatkan oleh penyerang untuk melancarkan serangan. WPScan juga dapat mencoba kombinasi nama pengguna dan kata sandi untuk mencoba dan mendapatkan akses ke situs WordPress. Karena alasan ini, sebaiknya Anda hanya menjalankan WPScan pada situs yang Anda miliki atau izinkan untuk memindai.

Dalam panduan ini, kita akan melihat cara menggunakan WPScan dan berbagai opsi baris perintahnya di Kali Linux. Cobalah beberapa contoh di bawah ini untuk menguji kerentanan keamanan instalasi WordPress Anda sendiri.

Dalam tutorial ini Anda akan mempelajari:

- Cara menggunakan WPScan

- Cara memindai kerentanan dengan token API

Menggunakan WPScan di Kali Linux

Menggunakan WPScan di Kali Linux | Kategori | Persyaratan, Konvensi, atau Versi Perangkat Lunak yang Digunakan |

|---|---|

| Sistem | Kali Linux |

| Perangkat Lunak | WPScan |

| Lainnya | Akses istimewa ke sistem Linux Anda sebagai root atau melalui sudo perintah. |

| Konvensi | # – membutuhkan perintah linux yang diberikan untuk dieksekusi dengan hak akses root baik secara langsung sebagai pengguna root atau dengan menggunakan sudo perintah$ – membutuhkan perintah linux yang diberikan untuk dieksekusi sebagai pengguna biasa yang tidak memiliki hak istimewa |

Cara menggunakan WPScan

Meskipun WPScan seharusnya sudah terinstal di sistem Anda, Anda dapat memastikan bahwa itu terinstal dan terbarui dengan mengetikkan perintah berikut di terminal.

$ sudo apt update $ sudo apt install wpscan

Kami telah menyiapkan server uji dengan Apache dan WordPress diinstal. Ikuti bersama dengan contoh perintah kami di bawah ini saat kami memeriksa keamanan situs web pengujian kami.

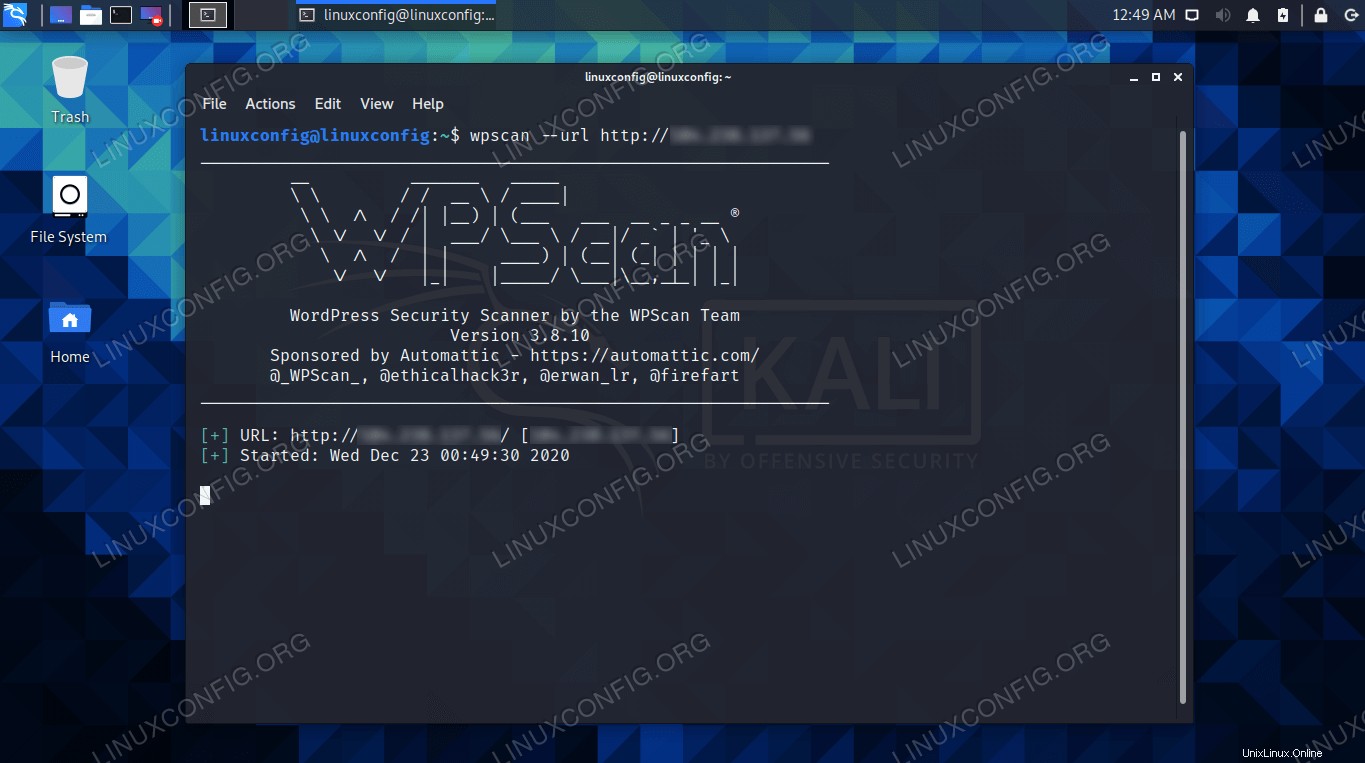

Gunakan --url dan tentukan URL situs WordPress untuk memindainya dengan WPScan.

$ wpscan --url http://example.com

WPScan kemudian akan melakukan pemindaian terhadap situs web, yang biasanya selesai dalam beberapa detik. Karena kami belum menentukan opsi tambahan apa pun, WPScan melakukan pemindaian pasif dan mengumpulkan berbagai informasi dengan merayapi situs dan memeriksa kode HTML.

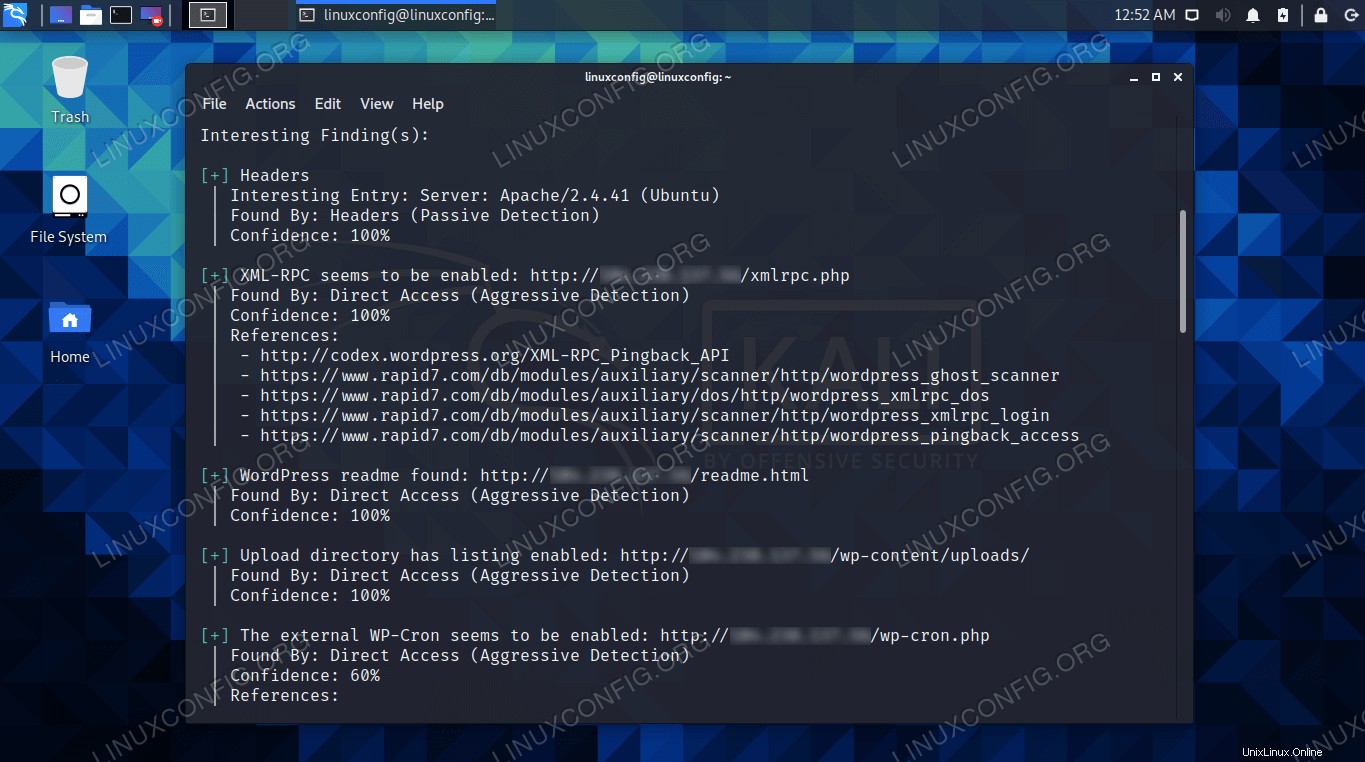

Beberapa hal yang terungkap dari scan tersebut adalah sebagai berikut:

- Server menjalankan Apache 2.4.41 di Ubuntu Linux

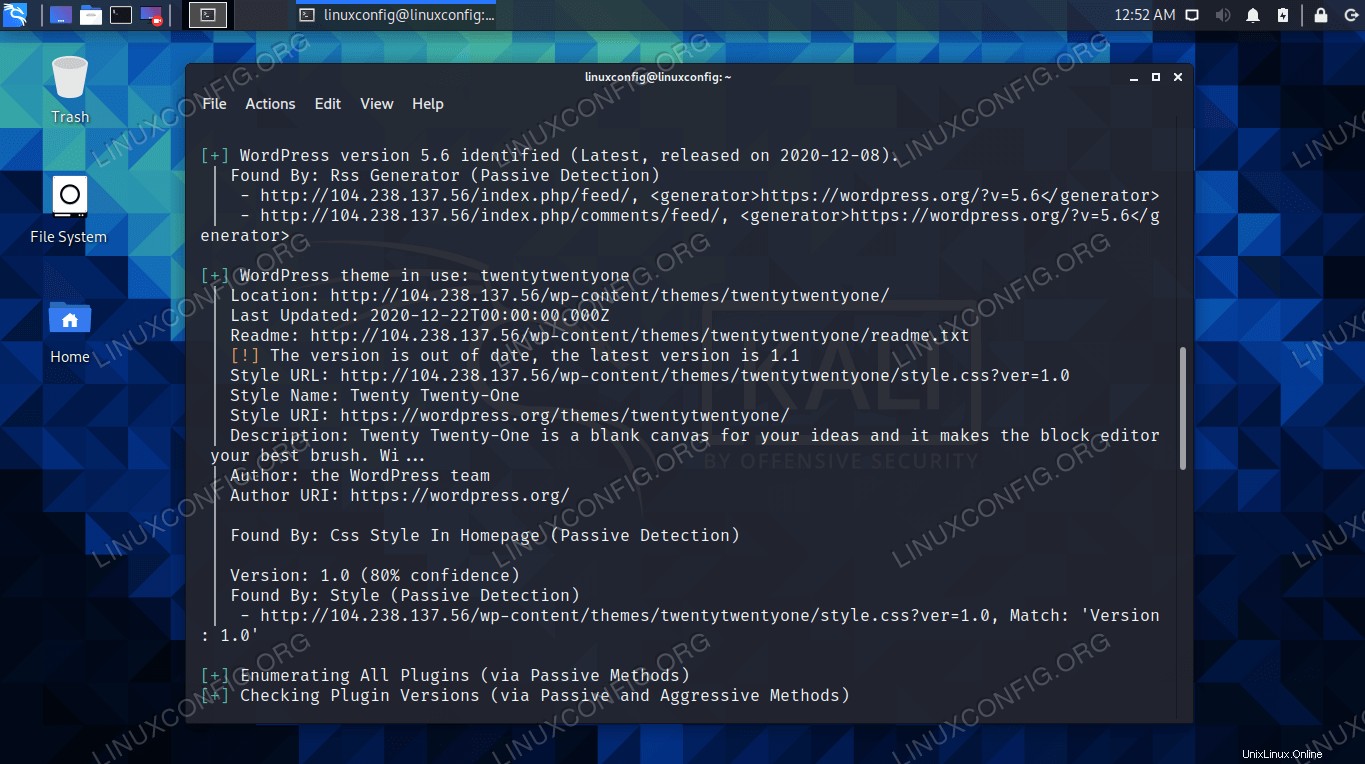

- Versi WordPress adalah 5.6 (beberapa versi lama telah mengetahui kerentanannya, WPScan mana pun akan memberi tahu Anda tentang hal itu)

- Tema WordPress yang digunakan bernama Twenty Twenty-One, dan sudah ketinggalan zaman

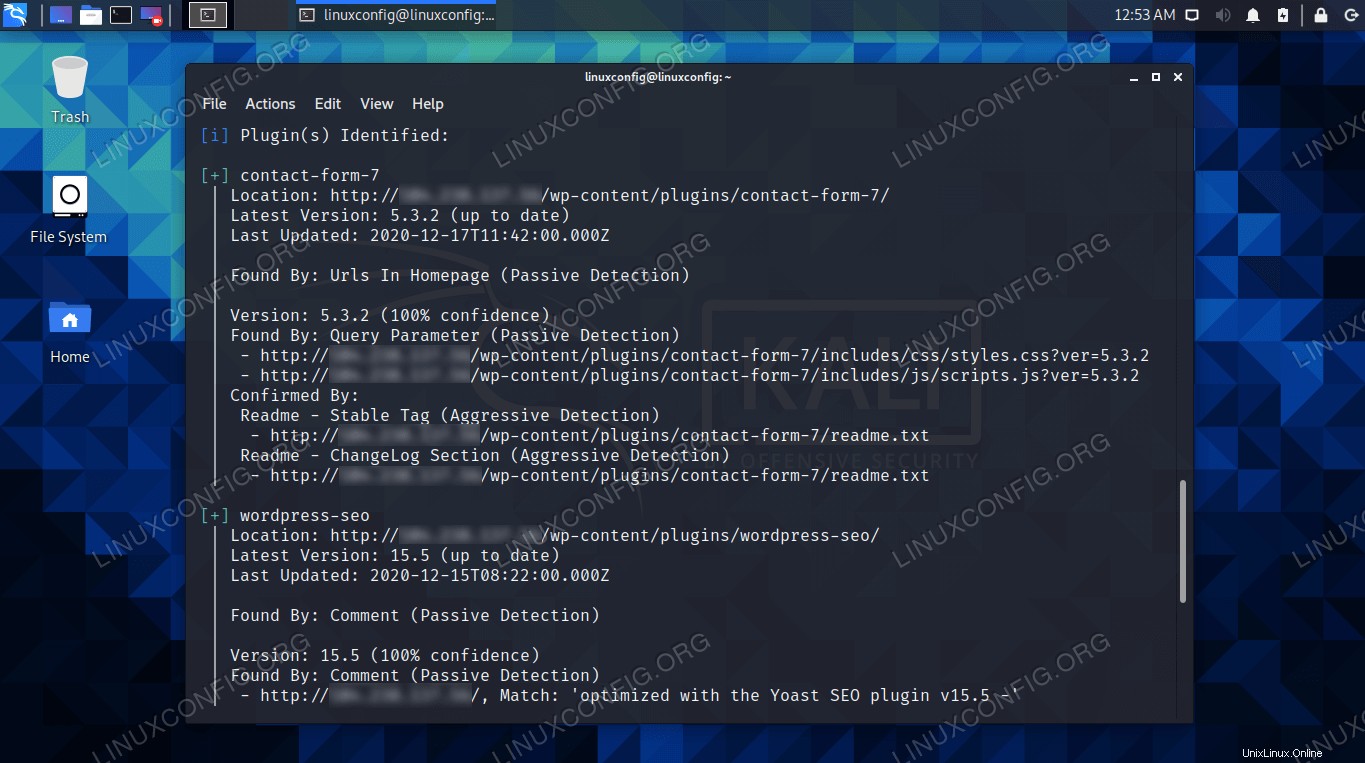

- Situs ini menggunakan plugin bernama 'Contact Form 7' dan 'Yoast SEO'

- Direktori unggah telah mengaktifkan daftar

- XML-RPC dan WP-Cron diaktifkan

- File readme WordPress telah ditemukan di server

Temuan dari WPScan

Temuan dari WPScan Beberapa informasi ini dapat membantu penyerang, tetapi tidak ada yang terungkap yang menjadi perhatian utama. Namun, daftar direktori pasti harus dinonaktifkan di Apache, dan XML-RPC juga harus dinonaktifkan jika tidak digunakan. Semakin sedikit permukaan serangan yang tersedia, semakin baik.

Versi dan tema WordPress terungkap

Versi dan tema WordPress terungkap Admin situs juga dapat mengambil tindakan untuk menyamarkan tema, plugin, dan versi perangkat lunak yang mereka jalankan. Itu akan berada di luar cakupan panduan ini, tetapi ada plugin WordPress yang tersedia yang dapat membuat perubahan ini pada situs Anda.

Plugin WordPress yang ditemukan di situs

Plugin WordPress yang ditemukan di situs

Jika sebuah situs web telah melakukan pekerjaan yang cukup baik untuk mengaburkan informasi WordPress mereka, WPScan dapat kembali dengan mengatakan bahwa situs tersebut tidak menjalankan WordPress sama sekali. Jika Anda tahu ini tidak benar, Anda dapat menggunakan --force opsi untuk memaksa WPScan tetap memindai situs.

$ wpscan --url http://example.com --force

Beberapa situs juga dapat mengubah plugin default atau direktori wp-content. Untuk membantu WPS dapat menemukan direktori ini, Anda dapat menentukannya secara manual dengan --wp-content-dir dan --wp-plugins-dir pilihan. Kami telah mengisi beberapa direktori contoh di bawah ini, jadi pastikan untuk menggantinya.

$ wpscan --url http://example.com --force --wp-content-dir newcontentdir --wp-plugins-dir newcontentdir/apps

Memindai kerentanan

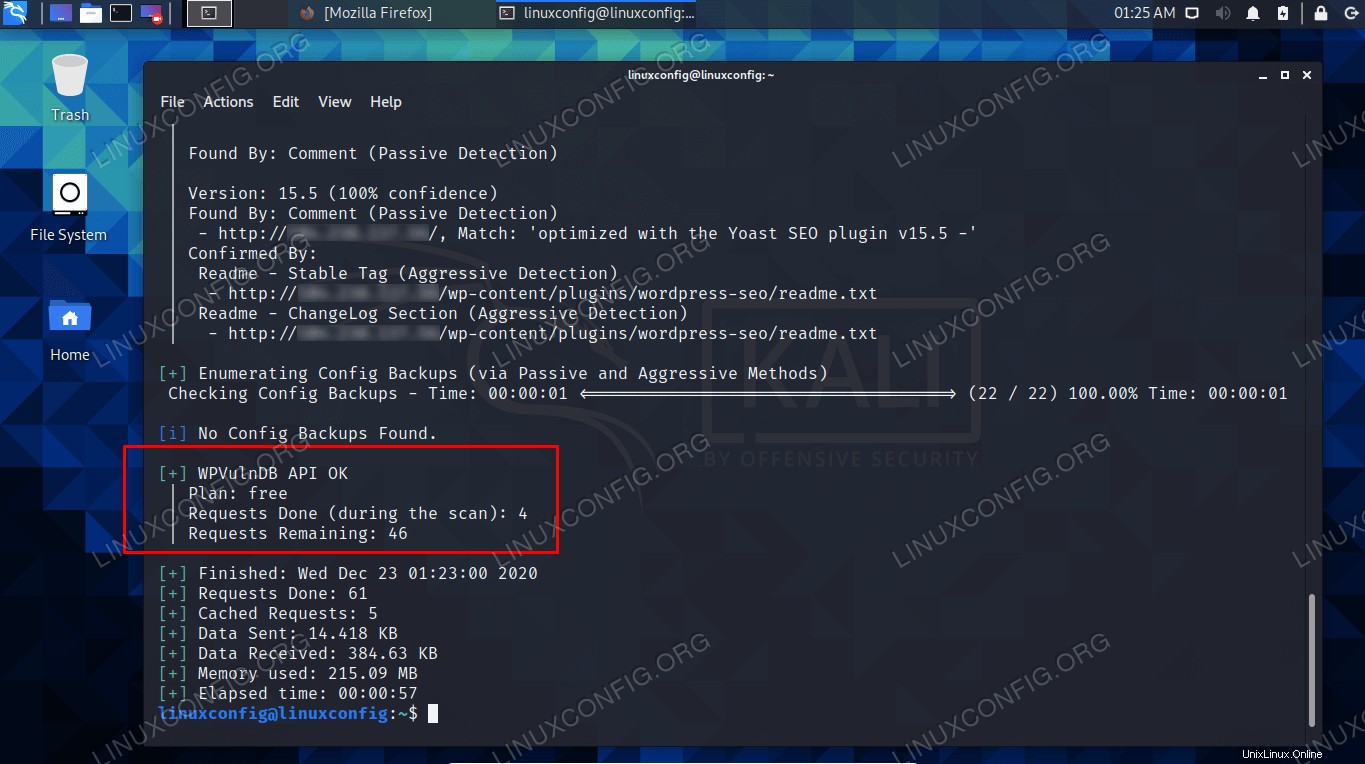

Untuk memindai kerentanan, Anda harus mendapatkan token API dari situs web WPScan. Agak menjengkelkan, tetapi prosesnya tidak terlalu menyakitkan dan gratis. Dengan token, Anda diizinkan melakukan 50 pemindaian kerentanan per hari. Untuk pemindaian lebih lanjut, Anda harus membayar mahal.

Setelah Anda memiliki token, Anda dapat menggunakan --api-token opsi untuk memasukkannya ke dalam perintah Anda. Data kerentanan kemudian ditampilkan secara otomatis setelah pemindaian.

$ wpscan --url http://example.com --api-token TOKEN

Menggunakan token API memungkinkan data kerentanan ditampilkan

Menggunakan token API memungkinkan data kerentanan ditampilkan

Untuk melakukan pemindaian yang lebih invasif, yang berpotensi mengungkapkan lebih banyak kerentanan atau informasi, Anda dapat menentukan jenis deteksi yang berbeda dengan --detection-mode pilihan. Pilihannya termasuk pasif, campuran, atau agresif.

$ wpscan --url http://example.com --api-token TOKEN --detection-mode aggressive

Menggunakan perintah di atas akan membantu Anda menemukan semua titik lemah situs WordPress Anda, dan sekarang Anda dapat mengambil tindakan untuk meningkatkan keamanan Anda. Ada lebih banyak lagi yang dapat dilakukan WPScan; lihat halaman bantuannya untuk daftar lengkap opsi.

$ wpscan -h

WPScan juga menyertakan referensi di bawah setiap bagian dari outputnya. Ini adalah tautan ke artikel yang membantu menjelaskan informasi yang dilaporkan WPScan. Misalnya, ada dua referensi yang membantu menjelaskan bagaimana WP-Cron dapat digunakan untuk serangan DDoS. Lihat tautan tersebut untuk mempelajari lebih lanjut.

Pemikiran Penutup

Dalam panduan ini, kami belajar cara memindai situs WordPress dengan WPScan di Kali Linux. Kami melihat berbagai opsi untuk ditentukan dengan perintah, yang dapat membantu kami memindai situs web yang telah mengaburkan konfigurasinya. Kami juga melihat cara mengungkap informasi kerentanan dengan mendapatkan token API dan menggunakan mode deteksi agresif.

WordPress adalah CMS dengan banyak kode, tema, dan plugin, semuanya dari berbagai penulis. Dengan begitu banyak bagian yang bergerak, pasti ada kerentanan keamanan di beberapa titik. Itulah mengapa penting untuk menggunakan WPScan untuk memeriksa masalah keamanan situs Anda, dan selalu memperbarui perangkat lunak situs Anda dengan menerapkan patch keamanan terbaru.