Pendahuluan

Saat mengakses komputer melalui jaringan, administrator sistem memerlukan koneksi yang aman untuk bersembunyi dari serangan cyber berbahaya, seperti sniffing kata sandi. Karena jaringan besar memiliki kelemahan keamanan, protokol enkripsi seperti TLS/SSL, IPsec, S/MIME, PGP, dan SSH diperlukan untuk memastikan perlindungan yang diperlukan.

Artikel ini memberikan ikhtisar protokol SSH - fungsi, terminologi, dan kasus penggunaannya.

Apa Arti SSH?

Akronim SSH adalah singkatan dari "Secure Shell." Protokol SSH dirancang sebagai alternatif aman untuk protokol shell jarak jauh yang tidak aman. Ini menggunakan paradigma client-server, di mana klien dan server berkomunikasi melalui saluran yang aman.

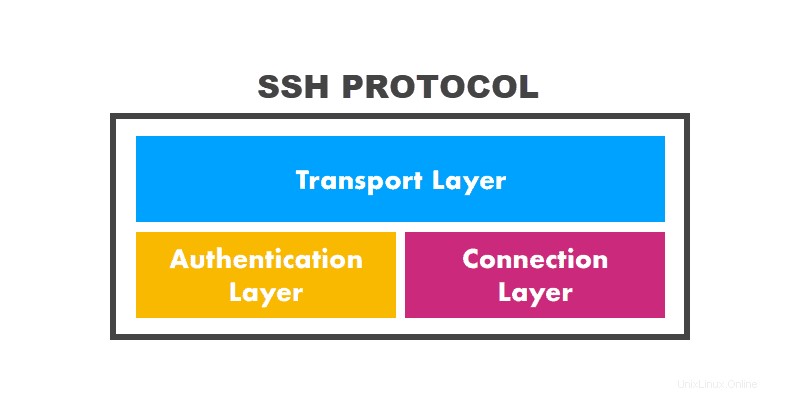

Protokol SSH memiliki tiga lapisan:

- Lapisan transport . Memastikan komunikasi yang aman antara server dan klien, memantau enkripsi/dekripsi data, dan melindungi integritas koneksi. Itu juga melakukan caching dan kompresi data.

- Lapisan otentikasi . Melakukan prosedur otentikasi klien.

- Lapisan koneksi . Mengelola saluran komunikasi setelah autentikasi.

Saluran yang dibuat oleh SSH menggunakan kriptografi kunci publik untuk mengotentikasi klien. Setelah koneksi dibuat, SSH menyediakan cara terenkripsi untuk bertukar informasi dengan aman terlepas dari infrastruktur jaringan yang mendasarinya.

SSH dirancang untuk sistem operasi mirip Unix, seperti Linux, macOS, dan BSD. Namun, ini juga berfungsi di Windows.

Riwayat SSH Singkat

SSH dibuat oleh Tatu Ylönen pada tahun 1995. Protokol ini dirancang untuk mencegah sniffing kata sandi serangan di Universitas Teknologi Helsinki. Versi pertama dari protokol, sekarang disebut SSH-1, dirancang untuk menggantikan protokol yang tidak aman seperti rsh, rlogin, dan Telnet. Ini dimulai sebagai freeware tetapi segera menjadi perangkat lunak berpemilik.

Setelah SSH-1 Ylönen menjadi alat yang populer di seluruh dunia, Internet Engineering Task Force (IETF) membentuk kelompok yang tujuannya adalah untuk mengembangkan penerus protokol. Pada tahun 2006, SSH-2 menjadi standar baru, menampilkan peningkatan keamanan seperti pertukaran kunci Diffie-Helman.

Komunitas open-source mengembangkan OSSH, sebuah versi protokol SSH berdasarkan versi 1.2.12 dari SSH-1. Pengembang OpenBSD kemudian melakukan forked OSSH untuk membuat OpenSSH, implementasi SSH paling populer di dunia saat ini. Pada versi 7.6, OpenSSH hanya mendukung SSH-2. Dukungan untuk SSH-1 telah dihentikan .

Terminologi SSH

Tabel berikut berisi beberapa istilah yang mungkin Anda temui saat bekerja dengan SSH:

| Istilah | Penjelasan |

|---|---|

| ~ atau $HOME | Direktori beranda pengguna pada sistem mirip Unix atau Unix. |

| Lapisan otentikasi | Lapisan yang bertanggung jawab untuk melakukan otentikasi SSH. |

| Klien | Program klien untuk membuat koneksi dengan server. |

| Mesin klien | Komputer yang menjalankan klien SSH. |

| Lapisan koneksi | Lapisan protokol SSH yang mengelola saluran komunikasi. |

| Komputer lokal | Komputer yang menjalankan klien SSH di lokasi tersebut. |

| Pengguna lokal | Seorang pengguna yang mengakses SSH melalui komputer lokal. |

| Kunci pribadi | Bagian dari pasangan kunci publik-swasta untuk autentikasi pengguna yang disimpan sebagai rahasia di mesin lokal. |

| Kunci publik | Bagian dari pasangan kunci publik-swasta untuk autentikasi pengguna yang disalin ke server SSH selama proses autentikasi. |

| Komputer jarak jauh | Komputer yang menjalankan server SSH yang terhubung dengan klien SSH. |

| Pengguna jarak jauh | Seorang pengguna yang mengakses SSH melalui komputer jarak jauh. |

| Server | Program server SSH untuk berkomunikasi dengan klien SSH. |

| Mesin server | Komputer yang menjalankan server SSH. |

| SCP | Salinan Aman - utilitas CLI yang menggunakan SSH untuk transfer file yang aman. |

| SFTP | Secure File Transport Protocol - protokol yang menggunakan SSH untuk mengamankan transfer file jaringan, jangan bingung dengan FTPS, yang memanfaatkan TLS/SSL |

| Lapisan transportasi | Lapisan protokol SSH yang menghadap ke seluruh sesi SSH. |

Penggunaan SSH

SSH banyak digunakan di pusat data untuk menyediakan manajemen yang aman, akses jarak jauh ke sumber daya, patch perangkat lunak, dan pembaruan. Protokol ini juga memungkinkan manajemen router yang dilindungi, pemeliharaan perangkat keras server, dan administrasi platform virtualisasi.

Karena kemudahan penggunaan, ketahanan, dan banyak fitur, SSH dapat diterapkan dalam berbagai skenario.

Skenario ini meliputi:

- Menghubungkan ke host jarak jauh.

- Mencadangkan, menyalin, dan menyalin file menggunakan SFTP.

- Memetakan port klien ke port server untuk mengamankan TCP/IP dan protokol jaringan lainnya.

- Meneruskan Sistem X Window dari server ke klien.

- Menyetel data sensitif melalui saluran yang aman.

- Menggunakan Jaringan Pribadi Virtual.

Kunci SSH sering digunakan dalam mengotomatisasi akses server dengan login tanpa kata sandi, manajemen konfigurasi, dan pencadangan.

Bagaimana Cara Menggunakan SSH?

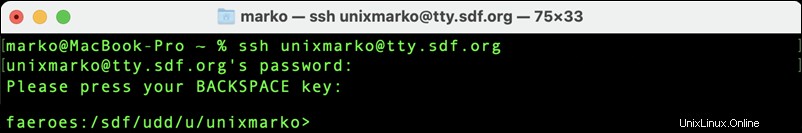

Menghubungkan ke server SSH dilakukan menggunakan klien SSH. Sebagian besar sistem operasi berbasis Unix dan mirip Unix dilengkapi dengan daemon dan klien yang telah diinstal sebelumnya. Pada sistem ini, klien SSH tersedia di terminal.

Untuk terhubung ke host jarak jauh menggunakan terminal, pengguna mengeluarkan perintah ssh diikuti dengan nama pengguna dan alamat server atau nama host:

ssh [username]@[server_ip_or_hostname]Misalnya:

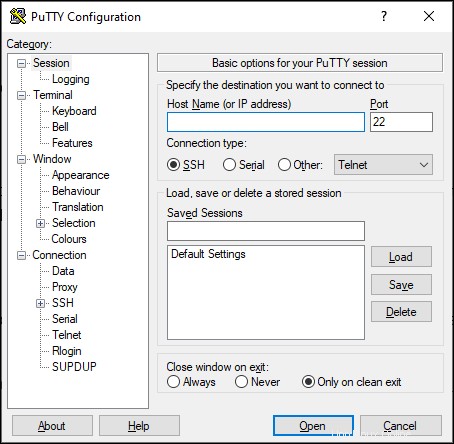

Windows 10 menawarkan klien dan server OpenSSH pada versi 1709. Versi Windows sebelumnya tidak menyertakan SSH sebagai fitur, jadi alat seperti Putty digunakan untuk membuat koneksi SSH. Putty adalah klien SSH dengan GUI untuk SSH dan Telnet:

Beberapa klien SSH populer lainnya untuk Windows meliputi:

- Bitvise

- WinSCP

- KiTTY

- Solar-PuTTY

- SmartTY

Seberapa Amankah SSH?

Ketika digunakan dengan tindakan pencegahan keamanan standar, protokol SSH dianggap sangat aman. Namun, faktor manusia memainkan peran penting dalam menjaga keamanan koneksi SSH.

Serangan brute force pada server SSH adalah skenario umum. Penyerang mencoba untuk terhubung ke sejumlah besar server SSH menggunakan nama pengguna dan kata sandi yang umum. Ketika mereka mendapatkan akses ke server, mereka menggunakan eskalasi hak istimewa untuk mendapatkan akses ke akun root.

Kunci SSH direkomendasikan sebagai metode otentikasi yang lebih aman daripada kata sandi. Namun, manajemen kunci SSH yang buruk masih menghadirkan risiko yang signifikan bagi organisasi yang informasi kritisnya bergantung pada kerahasiaan kunci.

Sementara kunci SSH menawarkan perlindungan yang lebih baik, penyalahgunaannya dapat memberikan akses individu yang jahat ke informasi istimewa. Informasi ini mencakup akun dan sumber daya, seperti database, router, sistem pembayaran, dll.

Port SSH terbuka adalah kelemahan keamanan potensial lainnya. Beberapa program malware menyerang perangkat IoT dengan port terbuka, menggunakannya sebagai pintu belakang masuk ke jaringan lokal.

Terakhir, sejumlah besar klien SSH di pasar berarti bahwa keamanan protokol juga bergantung pada keamanan aplikasi pihak ketiga.