Pendahuluan

Intel Security Guard Extensions (SGX) menjadi tersedia dengan keluarga prosesor Skylake. Intel SGX bertujuan untuk memberikan lapisan keamanan tambahan yang mencegah eksekusi perangkat lunak berbahaya bahkan dengan hak istimewa admin.

Menggunakan model SGX di infrastruktur Anda, baik itu cloud lokal, publik, pribadi, atau hybrid, menciptakan lingkungan tepercaya untuk memproses data sensitif. PhoenixNAP Bare Metal Cloud menawarkan berbagai server dengan dukungan SGX.

Artikel ini akan menjelaskan apa itu Intel SGX, cara kerjanya, dan manfaatnya. Kami juga akan menunjukkan cara memilih CPU yang mendukung SGX saat menerapkan server BMC.

Persyaratan untuk Menggunakan Intel SGX

Ada beberapa persyaratan untuk menggunakan aplikasi SGX di infrastruktur Anda:

- Mesin Anda harus memiliki CPU Intel yang mendukung Intel SGX.

- BIOS harus memiliki opsi untuk mengaktifkan SGX.

- Opsi Intel SGX harus disetel ke Diaktifkan atau Perangkat Lunak Terkendali di BIOS, tergantung pada sistemnya. Server PhoenixNAP BMC sudah mengaktifkan opsi ini.

- Anda harus Menginstal paket Perangkat Lunak Platform Intel SGX.

Apa itu Intel SGX (Software Guard Extensions)?

Intel menciptakan Software Guard Extensions untuk meningkatkan perlindungan data dan meningkatkan keamanan kode aplikasi. Sistem pertahanan berbasis CPU ini memungkinkan aplikasi berjalan di ruang memori pribadi. Oleh karena itu, paparan serangan dari dalam dan luar saat runtime minimal.

Intel SGX memungkinkan pengembang menggunakan instruksi CPU untuk meningkatkan kontrol akses ke:

- Mencegah modifikasi dan penghapusan data.

- Mencegah pengungkapan data.

- Tingkatkan keamanan kode.

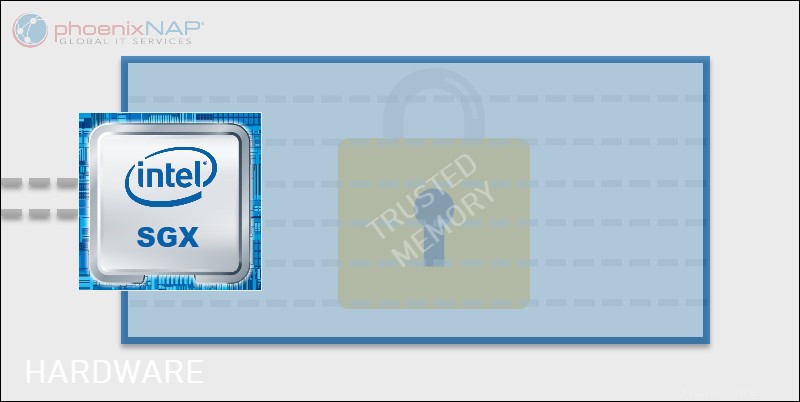

Kumpulan instruksi CPU berkemampuan SGX ini memungkinkan Anda mengenkripsi bagian memori untuk menjaga data yang berharga dan sensitif.

Lingkungan seperti itu menyediakan ruang yang aman untuk rahasia ketika bagian lain dari infrastruktur dikompromikan. Ini termasuk BIOS, firmware, akses root, manajer mesin virtual , dll. Saat aplikasi dilindungi dengan Intel SGX, operasi dan integritasnya tidak terpengaruh jika terjadi serangan.

Data yang paling sensitif tetap tidak dapat diakses oleh proses atau pengguna apa pun, terlepas dari tingkat izinnya. Alasannya adalah aplikasi berjalan di dalam segmen memori tepercaya yang tidak dapat diakses oleh proses lain.

Apa itu Enklave SGX?

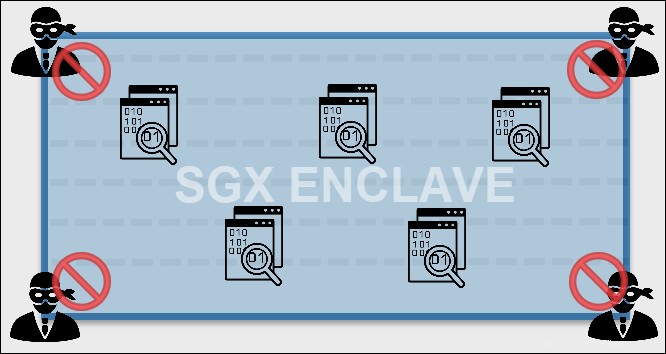

Enclave adalah area memori yang terisolasi dengan data aplikasi sensitif yang dilindungi oleh CPU. Kode dan data di wilayah memori ini hanya dapat dijangkau di dalam enklave. Menggunakan Intel SGX SDK, pengembang membuat set instruksi untuk mencadangkan sebagian memori fisik untuk lingkungan yang aman ini.

Saat Anda menjalankan aplikasi di dalam enklave, CPU langsung mengenkripsinya dan menyimpan kuncinya. Karena kuncinya ada di dalam CPU, penyerang tidak dapat memperolehnya dengan memeriksa memori sistem.

Seberapa Amankah Enklave?

Enklave adalah lingkungan yang sangat aman untuk bekerja dengan data. Kontrol akses diterapkan di dalam bagian memori tepercaya ini, dan bahkan akses fisik pun tidak cukup untuk mendapatkan data yang dilindungi.

Apa yang membuat enklave aman adalah enkripsi perangkat keras otomatis. Teknologi SGX menggunakan CPU untuk mengenkripsi informasi dan menyimpan kunci di dalamnya. Oleh karena itu, pihak eksternal tidak dapat memperoleh kunci dan membahayakan data. Artinya, bahkan penyedia cloud pun tidak dapat memperoleh akses.

Selain itu, setelah aplikasi keluar atau menginstruksikan penghancuran enklave, semua informasi akan hilang bersamanya.

Bagaimana Cara Kerja Intel SGX

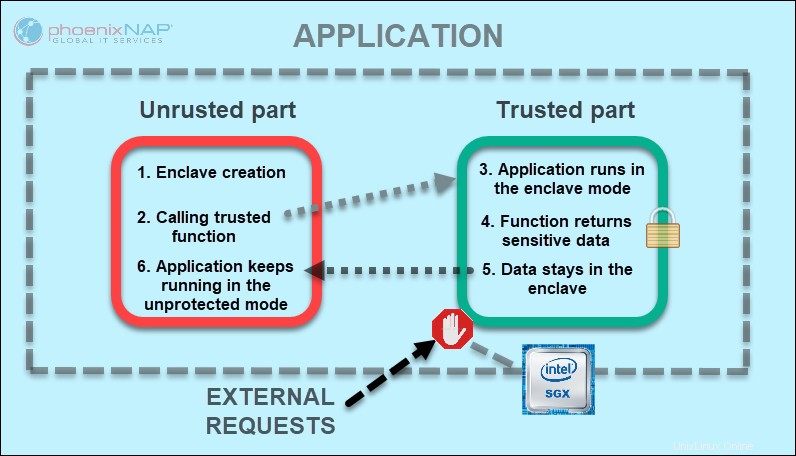

Saat mengembangkan aplikasi Intel SGX, programmer dapat memilih apa yang akan di-enclave. Setiap aplikasi SGX memiliki dua bagian:

- Bagian yang tidak dipercaya

- Bagian tepercaya

Bagian yang tidak dipercaya bertanggung jawab atas pembuatan enklave dan komunikasi di seluruh sistem. Dari sini, aplikasi hanya memanggil fungsi tepercaya tertentu untuk mengakses data.

Bagian tepercaya menyimpan enklave yang dibuat untuk memproses data sensitif. Kode dan data ditampilkan dalam teks yang jelas secara eksklusif di dalam enklave. Data yang dikembalikan oleh fungsi tepercaya tetap berada di area memori aman ini. CPU menolak semua permintaan eksternal, dan enklave tetap terlindungi.

Aplikasi kemudian kembali bekerja di bagian yang tidak dipercaya yang tidak lagi memiliki wawasan tentang data sensitif.

Bagian aplikasi yang menerima data aman berada di bagian tidak tepercaya. Aplikasi dapat menyimpan data di luar enklave setelah CPU mengenkripsinya. Kunci enkripsi tetap berada di enklave yang berisi kode dekripsi dan algoritme yang diperlukan. Oleh karena itu, dekripsi hanya dimungkinkan pada sistem yang sama tempat data disegel.

Kapan Menggunakan Intel SGX?

Intel SGX adalah alat yang sangat baik untuk konteks apa pun di mana komputasi rahasia adalah suatu keharusan. Karena teknologi ini asli untuk CPU yang mendukung SGX, siapa pun yang membutuhkan lapisan keamanan tambahan dapat menggunakannya.

Industri apa pun dapat memanfaatkan kemampuan SGX, tidak hanya TI:

- Keuangan dan Asuransi

- Perawatan kesehatan dan sosial

- Militer

- Perdagangan

Karena data dilindungi saat digunakan, Intel SGX cocok untuk berbagi informasi di berbagai organisasi. Model ini meningkatkan kontrol atas data mana yang akan dibagikan, siapa yang dapat melihatnya, untuk berapa lama, dan untuk tujuan apa.

CPU yang Didukung Intel SGX

Dimulai dengan prosesor Xeon yang dapat diskalakan dirilis mulai kuartal ke-3 2015 dan seterusnya, semua prosesor server mendukung Intel SGX. Beberapa di antaranya adalah:

- Intel® Xeon® E-2288G

- Intel® Xeon® Emas 6326

- Intel® Xeon® Platinum 8352Y

Selain itu, sebagian besar perangkat desktop dan seluler dengan CPU Intel Core generasi ke-6 mendukung SGX.

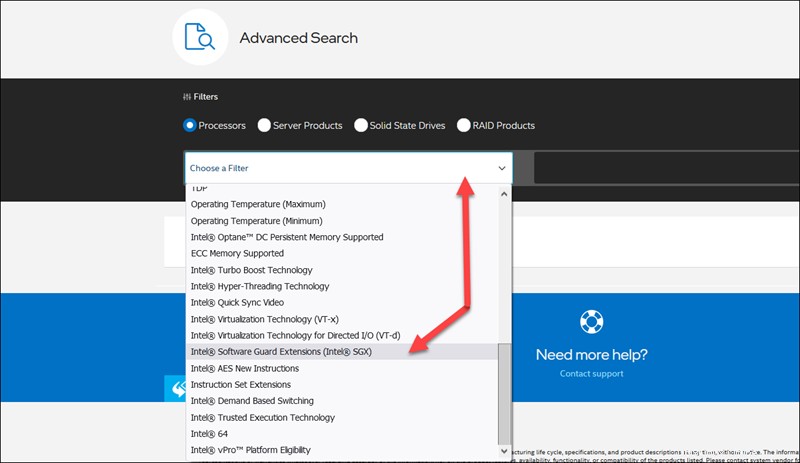

Untuk memeriksa CPU Intel mana yang menggunakan SGX, lihat halaman pencarian produk Intel. Dalam Pilih Filter menu tarik-turun, gulir ke bawah dan pilih Intel® Software Guard Extensions (Intel® SGX) .

Cara Memilih CPU dengan Dukungan SGX di Portal BMC

Untuk menerapkan server Bare Metal Cloud dengan dukungan Intel SGX:

1. Masuk ke portal BMC.

2. Klik Sebarkan Server Baru tombol.

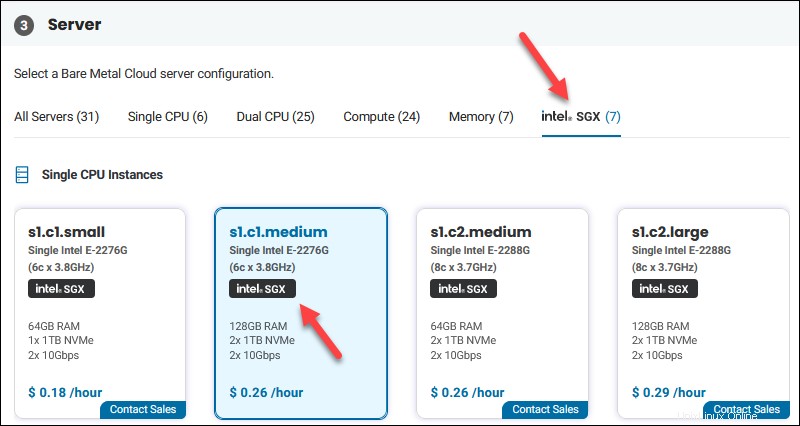

3. Temukan server dengan logo Intel SGX di Server bagian. Gunakan filter Intel SGX untuk mempersempit daftar.

4. Selesaikan proses seperti dengan server BMC lainnya.

Bagaimana Mengaktifkan Intel SGX di BIOS?

Jika CPU dan BIOS sistem mendukung Intel SGX, maka Anda dapat mengaktifkannya. Gunakan kunci yang sesuai untuk masuk ke BIOS, tergantung pada pabrikannya.

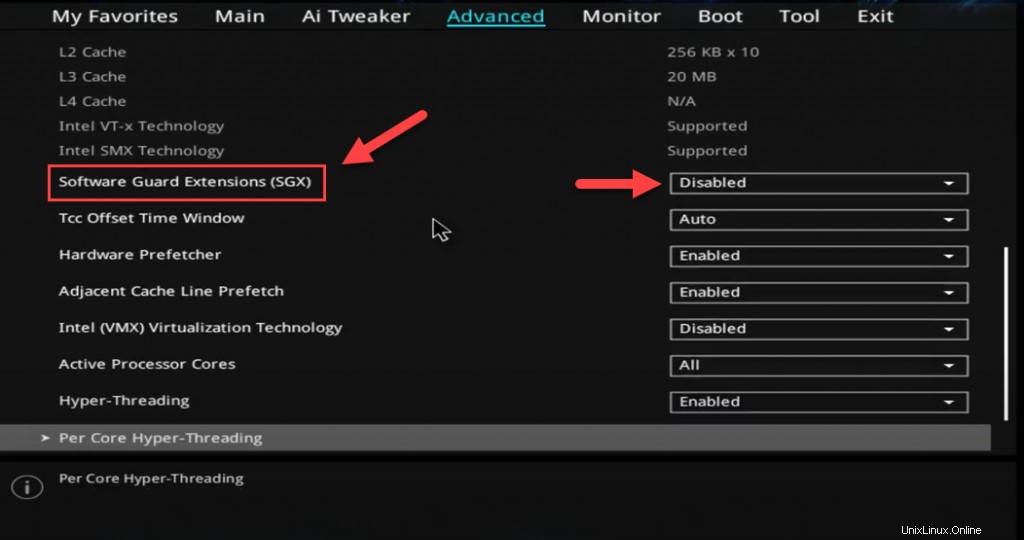

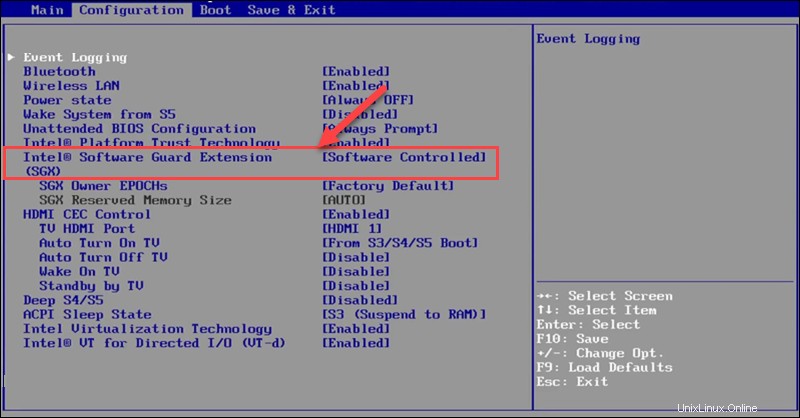

Ini adalah kemungkinan pengaturan SGX di BIOS:

- Dinonaktifkan. Pengaturan default untuk opsi Intel SGX. Dalam mode ini, aplikasi tidak dapat mengaktifkan SGX.

- Diaktifkan. Aplikasi dapat menggunakan Intel SGX . Pastikan PRMRR konfigurasi sudah benar untuk sistem Anda.

- Perangkat Lunak Terkendali. Mengizinkan aplikasi menginstruksikan BIOS untuk mengaktifkan SGX secara otomatis.

Di beberapa antarmuka UEFI BIOS, SGX terletak di bawah Lanjutan -> Konfigurasi CPU .

Beberapa antarmuka BIOS lama memiliki opsi Intel SGX di Konfigurasi menu.

Haruskah Saya Menonaktifkan SGX?

Opsi Intel SGX biasanya dinonaktifkan secara default. Anda dapat membiarkan pengaturan pada nilai default. Namun, jika Anda menggunakan aplikasi SGX, Anda tidak boleh nonaktifkan opsi ini di BIOS.

Di sisi lain, ketika opsi SGX diaktifkan di BIOS, dan Anda tidak menggunakan Aplikasi SGX atau tidak bermaksud demikian, fitur tersebut mungkin dinonaktifkan.

Manfaat Intel SGX

Ada banyak manfaat menggunakan Intel Software Guard Extensions. Yang jelas adalah peningkatan keamanan data sensitif dan misi-kritis.

Dengan Intel SGX, informasi yang perlu diverifikasi dapat disimpan di mesin alih-alih mengirimkannya ke server jauh. Ini termasuk biometrik dan data otentikasi lainnya. Intel SGX melindungi dari ancaman tingkat lanjut yang membahayakan BIOS, komponen sistem, dan profil pengguna dengan izin root.

Selanjutnya, penyegelan data memberikan perlindungan yang diperlukan atas kekayaan intelektual bahkan di luar kantong. Kunci untuk mendekode data rahasia ada di memori tepercaya sehingga akses eksternal diblokir.

Model ini memungkinkan penskalaan horizontal tanpa batas. Saat tuntutan bisnis meningkat, mesin baru dapat bergabung tanpa gangguan. Sebelum menjadi bagian dari cluster server tepercaya, node-node tersebut diverifikasi memiliki tingkat keamanan yang tepat.