Banyak orang menganggap hard drive aman karena mereka memilikinya secara fisik. Sulit untuk membaca data di hard drive yang tidak Anda miliki, dan banyak orang berpikir bahwa melindungi komputer mereka dengan frasa sandi membuat data di drive tidak dapat dibaca.

Ini tidak selalu terjadi, sebagian karena, dalam beberapa kasus, frasa sandi hanya berfungsi untuk membuka kunci sesi pengguna. Dengan kata lain, Anda dapat menyalakan komputer, tetapi karena Anda tidak memiliki frasa sandinya, Anda tidak dapat mengakses desktop, sehingga Anda tidak memiliki cara untuk membuka file untuk melihatnya.

Lebih banyak sumber daya Linux

- Lembar contekan perintah Linux

- Lembar contekan perintah Linux tingkat lanjut

- Kursus online gratis:Ikhtisar Teknis RHEL

- Lembar contekan jaringan Linux

- Lembar contekan SELinux

- Lembar contekan perintah umum Linux

- Apa itu container Linux?

- Artikel Linux terbaru kami

Masalahnya, seperti yang dipahami oleh banyak teknisi komputer, adalah bahwa hard drive dapat diekstraksi dari komputer, dan beberapa drive sudah dirancang secara eksternal (USB thumb drive, misalnya), sehingga dapat dipasang ke komputer mana pun untuk akses penuh ke komputer. data tentang mereka. Anda juga tidak perlu memisahkan drive secara fisik dari host komputernya agar trik ini berfungsi. Komputer dapat di-boot dari drive boot portabel, yang memisahkan drive dari sistem operasi inangnya dan mengubahnya menjadi, secara virtual, drive eksternal yang tersedia untuk dibaca.

Jawabannya adalah menempatkan data pada drive ke dalam brankas digital yang tidak dapat dibuka tanpa informasi yang hanya dapat diakses oleh Anda.

Linux Unified Key Setup (LUKS) adalah sistem enkripsi disk. Ini menyediakan penyimpanan kunci generik (dan metadata terkait dan alat bantu pemulihan) di area khusus pada disk dengan kemampuan untuk menggunakan beberapa frasa sandi (atau file kunci) untuk membuka kunci kunci yang disimpan. Ini dirancang agar fleksibel dan bahkan dapat menyimpan metadata secara eksternal sehingga dapat diintegrasikan dengan alat lain. Hasilnya adalah enkripsi drive penuh, sehingga Anda dapat menyimpan semua data dengan yakin bahwa itu aman—bahkan jika drive Anda terpisah, baik secara fisik maupun melalui perangkat lunak, dari komputer Anda.

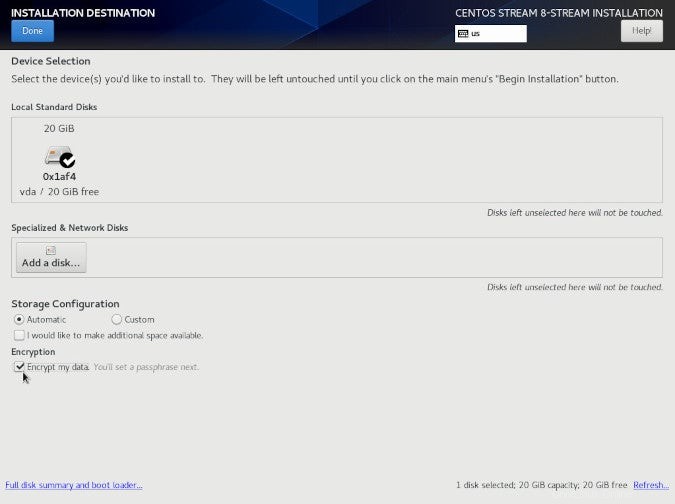

Mengenkripsi selama instalasi

Cara termudah untuk menerapkan enkripsi full-drive adalah dengan memilih opsi selama instalasi. Sebagian besar distribusi Linux modern menawarkan ini sebagai opsi, jadi ini biasanya merupakan proses yang sepele.

Ini menetapkan semua yang Anda butuhkan:drive terenkripsi yang memerlukan frasa sandi sebelum sistem Anda dapat melakukan booting. Jika drive diekstraksi dari komputer Anda atau diakses dari sistem operasi lain yang berjalan di komputer Anda, drive harus didekripsi oleh LUKS sebelum dapat dipasang.

Mengenkripsi drive eksternal

Tidak umum untuk memisahkan hard drive internal dari komputernya, tetapi drive eksternal dirancang untuk bepergian. Karena teknologi semakin kecil dan semakin kecil, lebih mudah untuk meletakkan drive portabel di gantungan kunci Anda dan membawanya kemana-mana setiap hari. Bahaya yang jelas, bagaimanapun, adalah bahwa ini juga cukup mudah untuk salah tempat. Saya telah menemukan drive yang ditinggalkan di port USB komputer lobi hotel, printer pusat bisnis, ruang kelas, dan bahkan binatu. Sebagian besar tidak menyertakan informasi pribadi, tetapi ini adalah kesalahan yang mudah dilakukan.

Anda dapat mengurangi penyimpanan data penting yang salah dengan mengenkripsi drive eksternal Anda.

LUKS dan cryptsetup frontendnya menyediakan cara untuk melakukan ini di Linux. Seperti yang dilakukan Linux selama penginstalan, Anda dapat mengenkripsi seluruh drive sehingga memerlukan frasa sandi untuk memasangnya.

Cara mengenkripsi drive eksternal dengan LUKS

Pertama, Anda memerlukan drive eksternal kosong (atau drive dengan konten yang ingin Anda hapus). Proses ini menimpa semua data di drive, jadi jika Anda memiliki data yang ingin disimpan di drive, cadangkan dulu .

1. Temukan drive Anda

Saya menggunakan USB thumb drive kecil. Untuk melindungi Anda dari penghapusan data secara tidak sengaja, drive yang dirujuk dalam artikel ini terletak di lokasi imajiner /dev/sdX . Lampirkan drive Anda dan temukan lokasinya:

$ lsblk

sda 8:0 0 111.8G 0 disk

sda1 8:1 0 111.8G 0 part /

sdb 8:112 1 57.6G 0 disk

sdb1 8:113 1 57.6G 0 part /mydrive

sdX 8:128 1 1.8G 0 disk

sdX1 8:129 1 1.8G 0 part

Saya tahu bahwa demo drive saya terletak di /dev/sdX karena saya mengenali ukurannya (1.8GB), dan itu juga drive terakhir yang saya pasang (dengan sda menjadi yang pertama, sdb yang kedua, sdc ketiga, dan seterusnya). /dev/sdX1 designator berarti drive memiliki 1 partisi.

Jika Anda tidak yakin, lepaskan drive Anda, lihat output lsblk , lalu pasang drive Anda dan lihat lsblk lagi.

Pastikan Anda mengidentifikasi drive yang benar karena mengenkripsinya akan menimpa semua yang ada di dalamnya . Drive saya tidak kosong, tetapi berisi salinan dokumen yang saya miliki salinannya di tempat lain, jadi kehilangan data ini tidak berarti bagi saya.

2. Kosongkan drive

Untuk melanjutkan, hancurkan tabel partisi drive dengan menimpa kepala drive dengan nol:

$ sudo dd if=/dev/zero of=/dev/sdX count=4096Langkah ini tidak sepenuhnya diperlukan, tetapi saya ingin memulai dengan awal yang bersih.

3. Format drive Anda untuk LUKS

cryptsetup perintah adalah antarmuka untuk mengelola volume LUKS. luksFormat subcommand membuat semacam LUKS vault yang dilindungi kata sandi dan dapat menampung sistem file yang aman.

Saat Anda membuat partisi LUKS, Anda akan diperingatkan tentang penimpaan data dan kemudian diminta untuk membuat frasa sandi untuk drive Anda:

$ sudo cryptsetup luksFormat /dev/sdX

WARNING!

========

This will overwrite data on /dev/sdX irrevocably.

Are you sure? (Type uppercase yes): YES

Enter passphrase:

Verify passphrase:

4. Buka volume LUKS

Sekarang Anda memiliki brankas yang sepenuhnya terenkripsi di drive Anda. Mencongkel mata, termasuk Anda sendiri sekarang, dijauhkan dari partisi LUKS ini. Jadi untuk menggunakannya, Anda harus membukanya dengan kata sandi Anda. Buka brankas LUKS dengan cryptsetup open beserta lokasi perangkat (/dev/sdX , dalam contoh saya) dan nama arbitrer untuk brankas Anda yang dibuka:

$ cryptsetup open /dev/sdX vaultdrive

Saya menggunakan vaultdrive dalam contoh ini, tetapi Anda dapat memberi nama lemari besi Anda apa pun yang Anda inginkan, dan Anda dapat memberikan nama yang berbeda setiap kali Anda membukanya.

Volume LUKS dibuka di lokasi perangkat khusus yang disebut /dev/mapper . Anda dapat membuat daftar file di sana untuk memeriksa apakah brankas Anda telah ditambahkan:

$ ls /dev/mapper

control vaultdrive

Anda dapat menutup volume LUKS kapan saja menggunakan close sub-perintah:

$ cryptsetup close vaultdrive

Ini menghapus volume dari /dev/mapper .

5. Buat sistem file

Sekarang setelah volume LUKS Anda didekripsi dan dibuka, Anda harus membuat sistem file di sana untuk menyimpan data di dalamnya. Dalam contoh saya, saya menggunakan XFS, tetapi Anda dapat menggunakan ext4 atau JFS atau sistem file apa pun yang Anda inginkan:

$ sudo mkfs.xfs -f -L myvault /dev/mapper/vaultdrivePasang dan lepas volume LUKS

Anda dapat memasang volume LUKS dari terminal dengan mount memerintah. Asumsikan Anda memiliki direktori bernama /mnt/hd dan ingin memasang volume LUKS Anda di sana:

$ sudo cryptsetup open /dev/sdX vaultdrive

$ sudo mount /dev/mapper/vaultdrive /mnt/hd

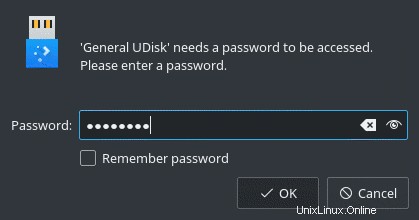

LUKS juga terintegrasi ke desktop Linux populer. Misalnya, ketika saya memasang drive terenkripsi ke workstation saya yang menjalankan KDE atau laptop saya yang menjalankan GNOME, pengelola file saya meminta saya untuk memasukkan frasa sandi sebelum memasang drive.

Enkripsi adalah perlindungan

Linux membuat enkripsi lebih mudah dari sebelumnya. Ini sangat mudah, bahkan hampir tidak terlihat. Lain kali Anda memformat drive eksternal untuk Linux, pertimbangkan untuk menggunakan LUKS terlebih dahulu. Ini terintegrasi dengan mulus dengan desktop Linux Anda dan melindungi data penting Anda dari paparan yang tidak disengaja.