Saya menjalankan Ubuntu 12.04 di laptop saya, dengan folder rumah terenkripsi + partisi swap. Sebelum saya memiliki pengaturan terenkripsi ini, saya dulu mengaktifkan hibernasi saya. Saya menemukan dokumentasi ini tentang cara mengaktifkan hibernasi dengan swap terenkripsi.

Sekarang hal yang mengganggu saya dengan menggunakan solusi seperti yang diberikan dalam dokumentasi, adalah selain harus mengetikkan kata sandi saya untuk masuk ke akun pengguna saya, saya harus mengetikkan kata sandi secara terpisah untuk memasang partisi swap saya.

Solusi yang mungkin untuk ini adalah (apakah?) Dengan mengaktifkan akun pengguna saya untuk masuk secara otomatis (untuk melewati layar masuk) dan melihat pemasangan partisi swap sebagai layar masuk alternatif. Perhatikan bahwa saya adalah satu-satunya pengguna laptop saya.

Satu-satunya kelemahan metode ini adalah bahwa setelah 3 upaya kata sandi, sistem tetap melanjutkan boot, meskipun tanpa memasang partisi swap. Meninggalkan desktop saya tersedia secara bebas untuk siapa saja.

Karena saya ingin menggunakan hibernasi sementara hanya mengetikkan kata sandi saya sekali saat startup, pertanyaan saya adalah apakah mungkin untuk:

- Atau buat jumlah upaya sandi tak terbatas

- atau sebagai alternatif, biarkan sistem reboot sendiri setelah tiga kali mencoba (memulai siklus lagi)

dan jika ini mungkin

- apakah itu akan menimbulkan pelanggaran keamanan yang tidak terpikirkan oleh saya

dan jika tidak memungkinkan:Apakah akan ada alternatif kreatif lain yang memungkinkan saya dan pengguna lain menggunakan hibernasi dalam kombinasi dengan enkripsi tanpa harus mengetikkan dua frasa sandi saat boot.

Terima kasih banyak atas bantuannya!

Jawaban yang Diterima:

Saran:

Anda cukup membuat 2 partisi pada disk Anda.

- partisi kecil untuk menampung /boot (tidak terenkripsi)

- sisa disk, untuk digunakan sebagai volume fisik untuk enkripsi.

Saya kemudian mengonfigurasi enkripsi pada partisi kedua dan menggunakan LVM untuk membuat 2 volume:

/dev/vg0/root dan

/dev/vg0/swap

Keuntungan:

- Anda tidak perlu khawatir mengenkripsi partisi individual.

- Selain /boot yang menyimpan kernel Anda, semua yang lain dienkripsi. Yang melindungi Anda dari seseorang yang me-reboot mesin Anda, memasuki mode pengguna tunggal dan memodifikasi OS Anda agar mereka tetap dapat dengan mudah mendapatkan data Anda dari rumah terenkripsi Anda.

- Anda hanya memasukkan kunci enkripsi sekali per boot.

- Saya tahu Anda mengatakan bahwa Anda adalah satu-satunya pengguna, tetapi Anda dapat menambahkan frasa sandi (slot kunci) terpisah untuk pengguna lain jika perlu.

Mengenai bagian lain dari pertanyaan Anda:Saya tidak ingat apakah metode ini meminta kata sandi berulang kali dan saya tidak berpikir ini dengan sendirinya akan menjadi risiko keamanan, selama ada penundaan setelah kata sandi yang salah diberikan ( untuk menggagalkan serangan brute force).

Cara melakukannya:

Saya tidak pernah menggunakan GUI untuk instalasi dan tampaknya Anda tidak dapat menggunakannya untuk membuat LVM di atas perangkat blok terenkripsi LUKS.

Terkait:Apakah aman menghapus btmp dari log di server ubuntu 14.04 rackapace?Solusi yang telah saya uji:

- Unduh citra ISO netboot untuk amd64 atau i386 dan bakar ke CD.

- Saat Anda mem-boot darinya, pilih 'Instal' dari menu

- Jawab beberapa pertanyaan dasar, buat pengguna non-root, dan pilih TIDAK untuk mengenkripsi direktori home. Ini bukan yang kami inginkan di sini.

- Saat Anda masuk ke dialog 'Disk partisi', pilih 'Manual'.

- Buat tabel partisi kosong pada disk jika perlu, lalu 2 partisi utama.

- partisi utama pertama untuk /boot dan menjadikannya 512MB. Di sinilah

kernel dan image initrd Anda akan berada dan akan tetap

tidak terenkripsi. - partisi utama kedua untuk menutupi sisa

ruang dan pilih jenisnya sebagai 'volume fisik untuk enkripsi'.

- partisi utama pertama untuk /boot dan menjadikannya 512MB. Di sinilah

- Lanjutkan ke

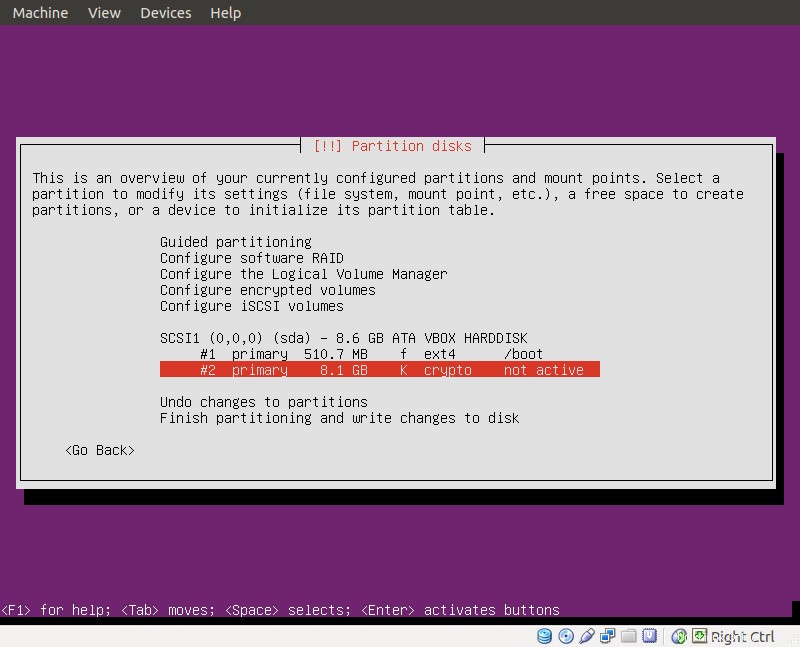

Configure encrypted volumes, simpan perubahan dan enkripsi/dev/sda2, pilih kata sandi dan selesai. Pada titik ini Anda akan memiliki volume terenkripsisda2_crypt - Pilih untuk menggunakannya sebagai

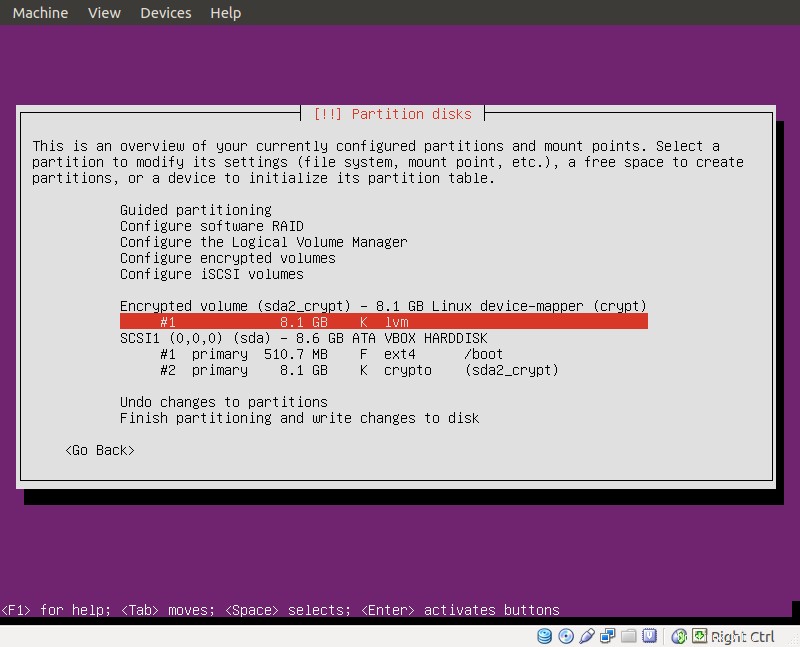

physical volume for LVM

- Lanjutkan untuk mengonfigurasi Logical Volume Manager. Buat grup volume

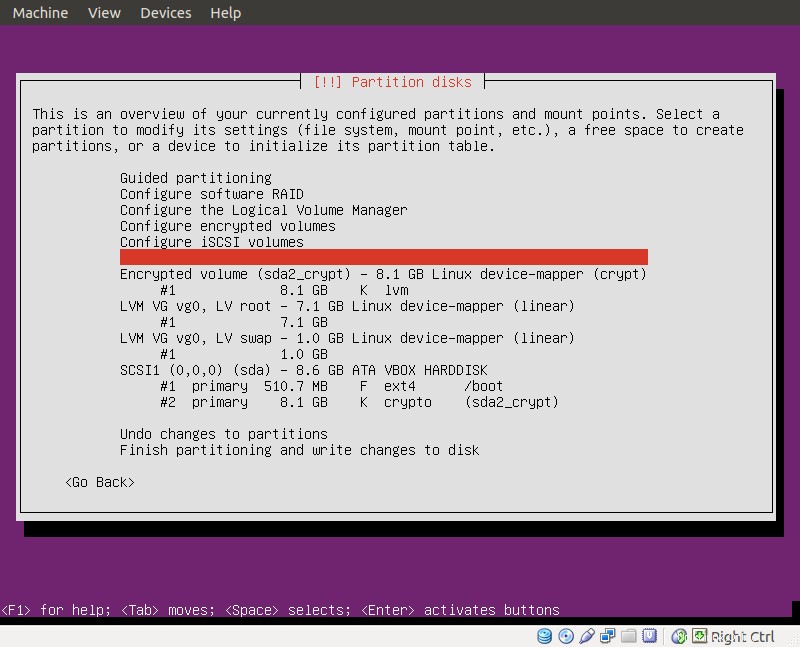

vg0di/dev/mapper/sda2_crypt - Buat 2 volume logis dalam grup itu.

- swap – sebesar apa pun yang Anda inginkan (saya memilih 1GB)

- root – gunakan sisa ruang

- Pada tahap ini, Anda akan melihat konfigurasi berikut:

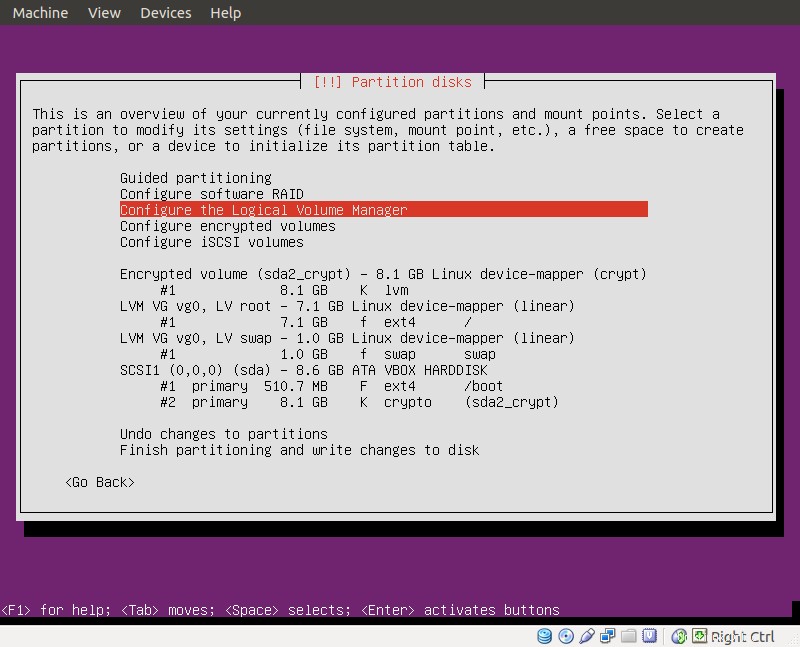

- Pilih FS untuk volume logis root Anda dan konfigurasikan untuk dipasang sebagai

/dan swap LV untuk digunakan sebagai ruang swap:

- Tulis perubahan ke disk dan lanjutkan dengan penginstalan.

- Nanti Anda akan ditanya paket mana yang akan diinstal (tasksel) dan Anda dapat menggunakan ubuntu-desktop dengan aman

- Saat ditanya ke mana akan menginstal Grub, saya memilih MBR karena saya tidak memiliki OS lain di komputer saya.

Dan itu benar-benar salah satu dari sedikit alasan saya selalu memilih gambar netboot. Saya tidak ingin ditahan sampai pengembang mem-porting fungsionalitas yang bekerja dengan sangat baik dengan cara yang cukup cantik untuk disertakan dalam penginstal GUI.