Seperti namanya, alat Port Scan Attack Detection (PSAD) digunakan untuk memblokir pemindaian port di server. Nmap, alat yang terkenal banyak digunakan untuk meluncurkan pemindaian port untuk mendeteksi port yang terbuka/tertutup. Alat PSAD terus memantau log firewall (iptables dalam kasus platform linux) untuk menentukan pemindaian port atau serangan lain yang terjadi. Jika serangan berhasil di server, PSAD juga mengambil tindakan untuk mencegah ancaman tersebut.

Pada artikel ini, kita akan menginstal dan mengkonfigurasi PSAD di Ubuntu 15.04 VM. Saat ini, kami menjalankan layanan berikut di VM.

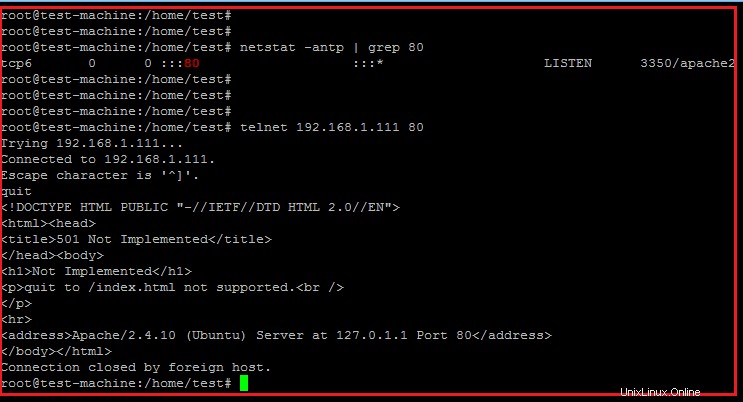

- Server web (port 80)

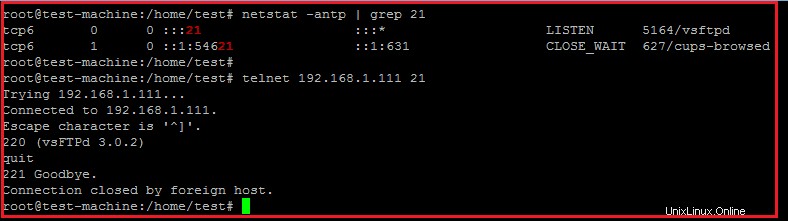

- Server FTP (porta 21)

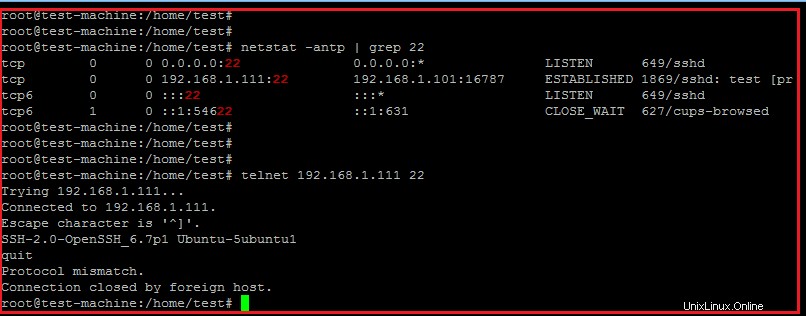

- server ssh (port 22)

Perintah Netstat dan telnet digunakan untuk memeriksa status port terhadap layanan yang disebutkan di atas.

Layanan web (Apache)

Layanan ftp (vsftpd)

Layanan ssh (Shell aman)

Pemasangan

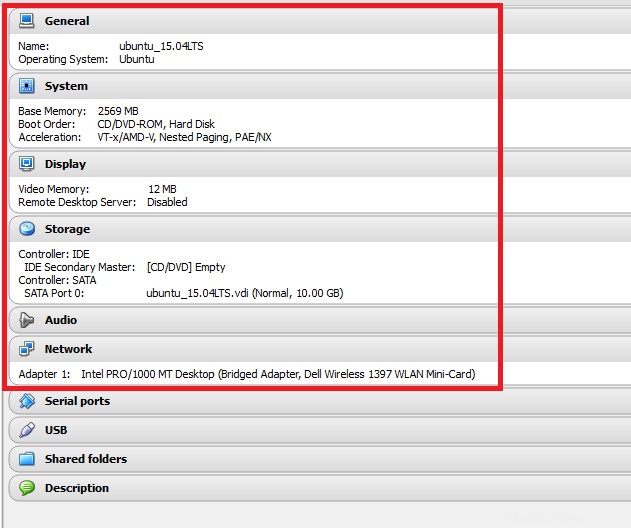

Detail pengaturan VM diberikan pada gambar 1 dan alamat ipnya adalah 192.168.1.111.

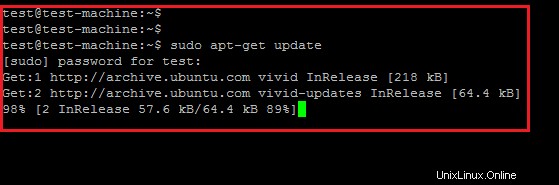

Paket IPtables (dikenal sebagai firewall linux) sudah diinstal sebelumnya di semua platform Linux. Oleh karena itu, instal paket PSAD di VM. Itu dapat diinstal dari kode sumber atau paket biner. Pada artikel ini, kita akan menginstal paket PSAD dari repositori Ubuntu. Pertama-tama, jalankan perintah pembaruan paket kemudian instal paket PSAD menggunakan perintah berikut.

$sudo apt-get update

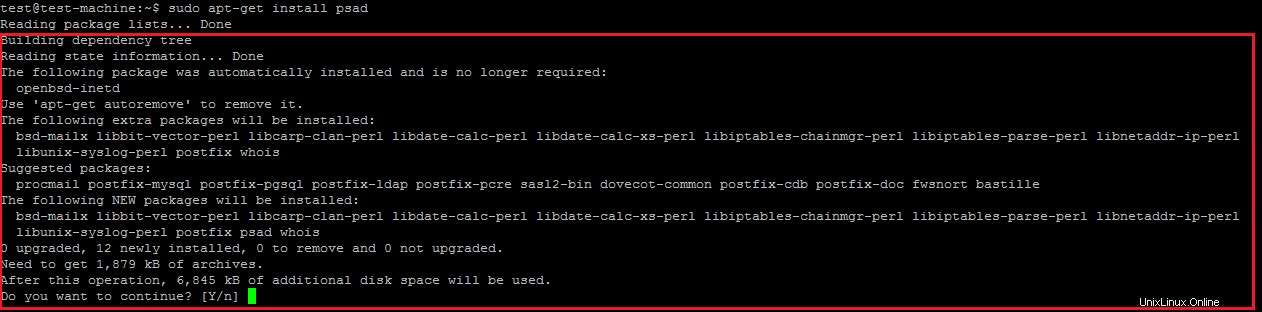

$sudo apt-get install psad

Paket PSAD membutuhkan banyak dependensi yang diselesaikan secara otomatis jika instalasi dari repositori Ubuntu. Namun, instalasi PSAD dari kode sumber memerlukan beberapa paket perl.

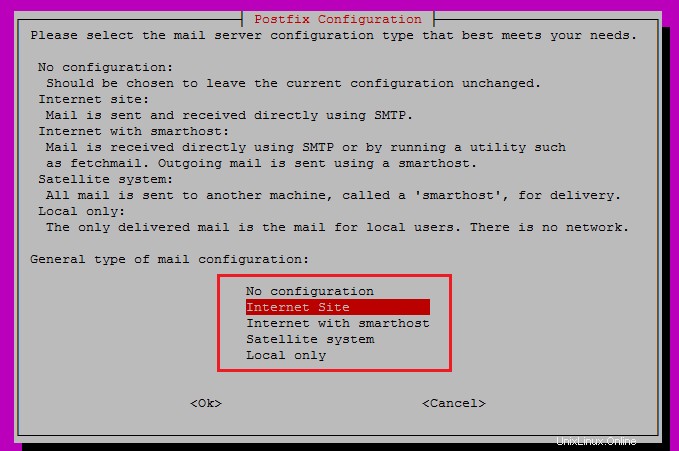

Selama instalasi paket, PSAD meminta konfigurasi server email yang ditunjukkan di bawah ini. Dalam artikel ini, kami belum menyiapkan server SMTP untuk peringatan email.

Konfigurasi

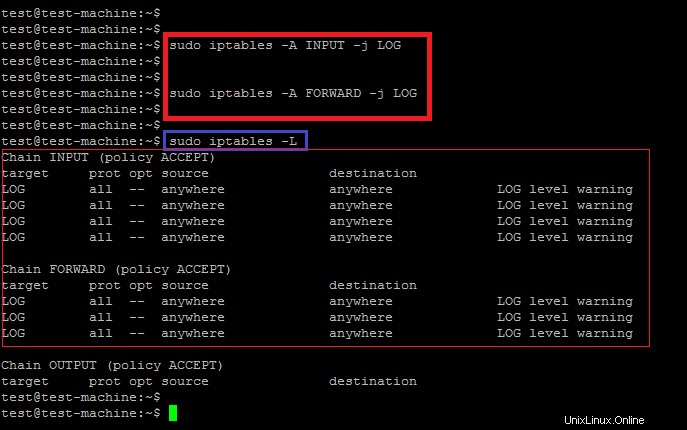

PSAD menggunakan log firewall (iptables) untuk mendeteksi aktivitas berbahaya apa pun pada mesin. Perintah berikut akan mengaktifkan logging paket pada input &rantai forward iptables.

$sudo iptables -A INPUT -j LOG

$sudo iptables -A FORWARD -j LOGSetelah mengaktifkan log untuk kedua rantai, jalankan perintah berikut untuk membuat daftar konfigurasi iptables saat ini.

$sudo iptables -LOutput dari perintah di atas akan sama seperti di bawah ini.

Chain INPUT (policy ACCEPT)

target prot opt source destination

LOG all -- anywhere anywhere LOG level warning

Chain FORWARD (policy ACCEPT)

target prot opt source destination

LOG all -- anywhere anywhere LOG level warning

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

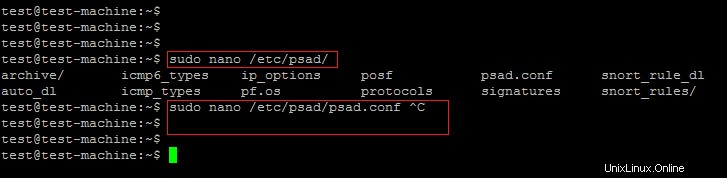

File konfigurasi PSAD, aturan snort &tanda tangan berada di bawah /etc/psad direktori pada platform Ubuntu. File konfigurasi PSAD adalah /etc/psad/psad.conf dan memiliki banyak parameter untuk diubah saat digunakan di server produksi. Namun, dalam artikel ini, kami akan mengubah beberapa pengaturan PSAD sehingga dapat mendeteksi log iptables dan mengambil tindakan yang diperlukan untuk mencegah serangan.

EMAIL_ADDRESSES root@localhost; ##change it to get psad alerts

HOSTNAME test-machine; #set host name

HOME_NET 192.168.1.0/24; # Set LAN network

EXTERNAL_NET any; # Set Wan network

ENABLE_SYSLOG_FILE Y; #by default set yes

Salah satu konfigurasi penting dari PSAD adalah pengaturan IPT_SYSLOG_FILE parameter. Secara default, ia mencari log di /var/log/messages. Namun, syslog di Ubuntu adalah /var/log/syslog oleh karena itu ubah jalur agar PSAD mendeteksi aktivitas berbahaya.

IPT_SYSLOG_FILE /var/log/syslog;

Kami menggunakan PSAD sebagai IDS/IPS oleh karena itu kami harus mengaktifkan ENABLE_AUTO_IDS parameter di psad.conf mengajukan. Ini akan secara otomatis mengubah aturan iptables untuk memblokir pemindaian dari penyerang.

ENABLE_AUTO_IDS Y; # disable by default

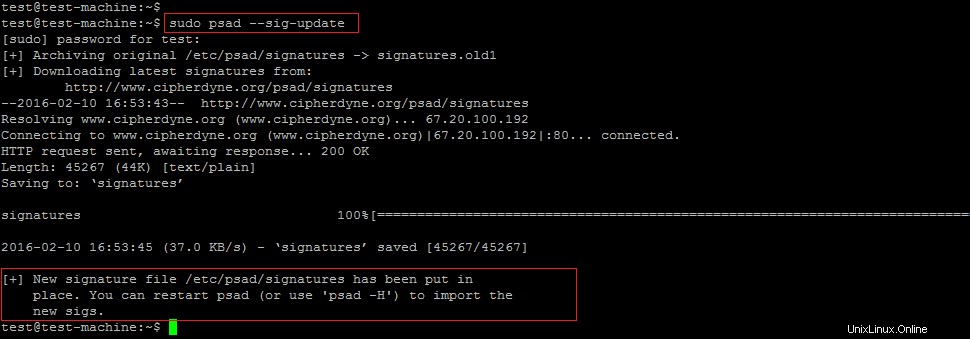

AUTO_IDS_DANGER_LEVEL 1; #By default level is 5Pengaturan dasar PSAD selesai, sekarang perbarui tanda tangan agar dapat mengenali jenis serangan yang diketahui dengan benar.

sudo psad --sig-update

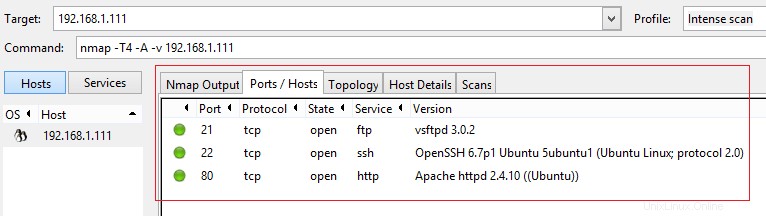

Sebelum memulai PSAD pada mesin, pindai server menggunakan alat Nmap. Keluaran pemindai menunjukkan port berikut terbuka pada mesin.

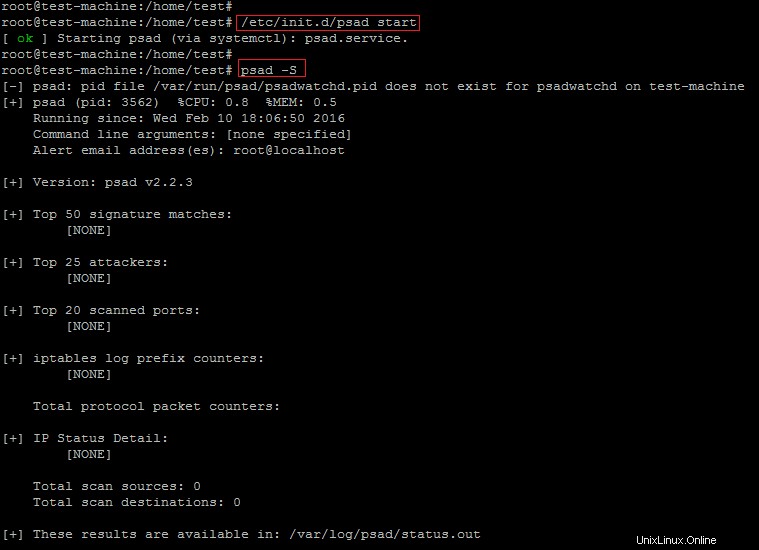

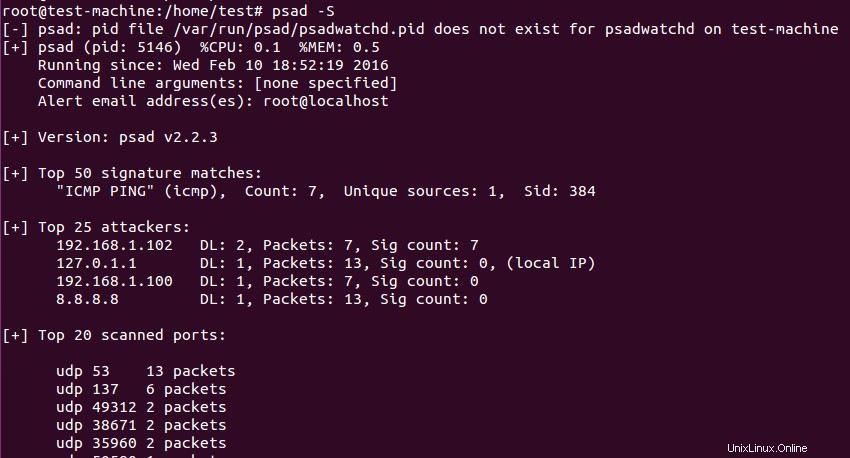

Sekarang mulai alat PSAD menggunakan perintah berikut dan juga periksa status yang ditunjukkan pada gambar berikut.

# /etc/init.d/psad start

#psad -S

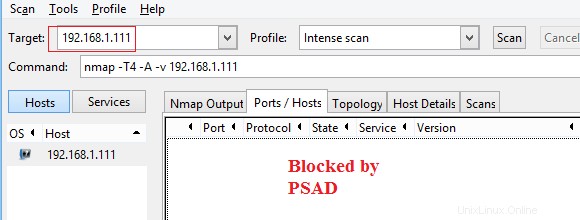

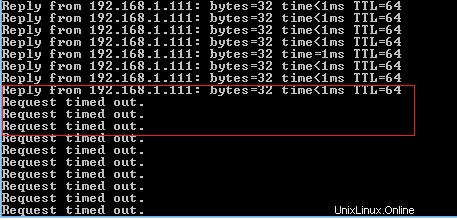

Setelah mengaktifkan PSAD, tidak ada port terbuka yang terdeteksi oleh pemindai Nmap yang juga ditunjukkan pada gambar berikut.

Penyerang (alamat ip 192.168.1.102) diblokir oleh PSAD dengan menambahkan aturan drop di iptables.

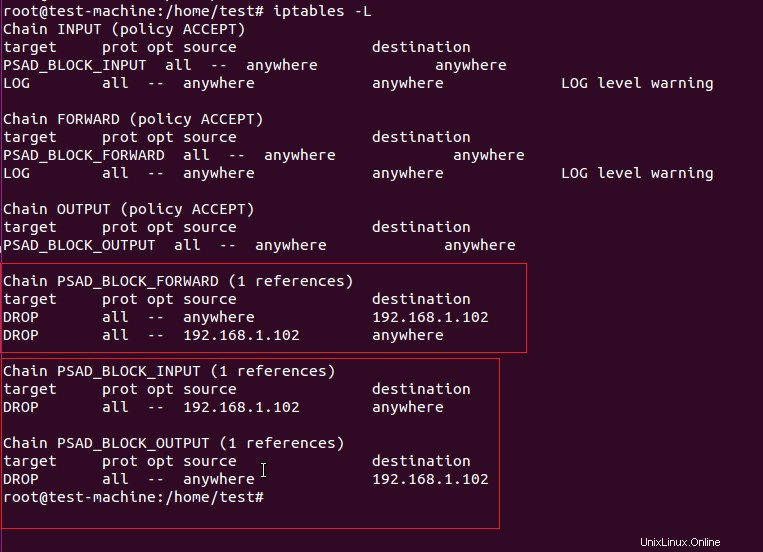

Aturan Iptables terhadap alamat 192.168.1.102 ditunjukkan pada gambar berikut.

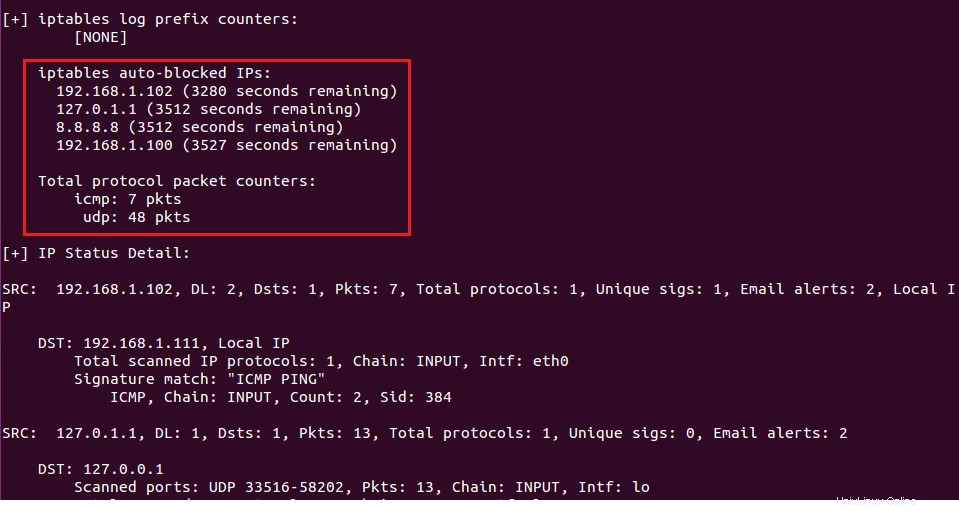

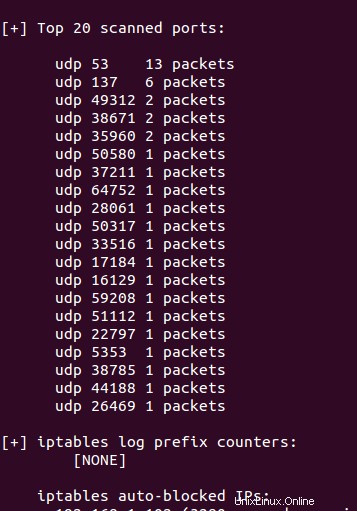

Output rinci dari PSAD ditunjukkan pada gambar berikut.

Pemindaian port oleh penyerang ditampilkan dalam output PSAD.

IP penyerang ditampilkan dalam output PSAD berikut.

Kesimpulan

Pada artikel ini, kami menjelajahi alat sumber terbuka PSAD yang terkenal untuk memblokir pemindaian port di server. PSAD adalah IDS/IPS lengkap yang secara otomatis menambahkan alamat ip penyerang dalam aturan firewall. Penyerang menggunakan pemindai port untuk mendapatkan informasi awal tentang server untuk meluncurkan serangan lebih lanjut oleh karena itu sangat penting untuk memblokir pemindaian port secara otomatis.