Tutorial ini menunjukkan bagaimana Anda dapat menggunakan Sertifikat SSL Kelas1 gratis dari StartSSL untuk mengamankan instalasi ISPConfig 3 Anda dan menghilangkan peringatan sertifikat yang ditandatangani sendiri. Panduan ini mencakup penggunaan sertifikat SSL untuk antarmuka web ISPConfig (apache2 dan nginx), Postfix (untuk koneksi TLS), Courier dan Dovecot (untuk POP3 dan IMAP), dan PureFTPd (untuk koneksi TLS/FTPES). Jika Anda telah menginstal monit dan menggunakan HTTPS untuk antarmuka webnya, saya akan menunjukkan cara menggunakan sertifikat StartSSL untuk itu juga. Panduan ini mengasumsikan Anda menggunakan Debian atau Ubuntu; prinsipnya sama untuk distribusi lain yang didukung oleh ISPConfig 3, tetapi jalurnya mungkin berbeda.

PERBARUI 20/12/2017

StartSSL CA tidak lagi dipercaya oleh Peramban dan akan berhenti mengeluarkan sertifikat SSL pada 1 Januari 2018. Ada alternatif bagus yang tersedia saat ini, gunakan Let's Encrypt alih-alih StartSSL untuk mendapatkan sertifikat SSL gratis. Di sini Anda dapat menemukan petunjuk tentang cara menggunakan Let's encrypt SSL certificate untuk ISPConfig, Postfix, Dovecot, Courier, Monit, dan PureFTPD:

https://www.howtoforge.com/community/threads/securing-ispconfig-3-control-panel-port-8080-with-lets-encrypt-free-ssl.75554/

1 Catatan Awal

Saya berasumsi Anda telah menggunakan salah satu panduan dari http://www.ispconfig.org/ispconfig-3/documentation/ untuk mengatur sistem Anda. Seperti yang telah saya sebutkan sebelumnya, saya akan berkonsentrasi pada Debian/Ubuntu dalam panduan ini, tetapi seharusnya juga berfungsi untuk distribusi lain yang didukung oleh ISPconfig 3 (Anda mungkin harus menyesuaikan beberapa jalur).

Saya akan menggunakan nama host server1.example.com di sini; StartSSL memungkinkan Anda membuat sertifikat Class1 untuk domain utama dan satu subdomain, jadi saya akan membuat sertifikat untuk example.com dan server1.example.com. Ini berarti Anda harus memberi tahu pengguna Anda untuk menggunakan domain utama example.com atau subdomain server1.example.com untuk semua layanan (antarmuka web ISPConfig, Postfix, Courier/Dovecot, PureFTPD, dll.) karena jika tidak, mereka akan mendapatkan peringatan sertifikat .

Jika Anda lebih suka menggunakan nama host yang berbeda untuk layanan Anda (misalnya mail.example.com untuk Postfix, ispconfig.example.com untuk ISPConfig, dll.), saya sarankan Anda mendapatkan sertifikat Class2 dari StartSSL. Ini tidak gratis, tetapi memungkinkan Anda membuatnya untuk beberapa subdomain (Anda bahkan dapat menggunakan *.example.com untuk membuatnya untuk semua subdomain) dan bahkan beberapa domain. Instruksinya sama, kecuali jika saya menggunakan sertifikat perantara sub.class1.server.ca.pem StartSSL, Anda harus menggunakan sub.class2.server.ca.pem sebagai gantinya. Saya akan menjelaskan perbedaan ini di sepanjang tutorial.

Saya menjalankan semua langkah dalam tutorial ini dengan hak akses root, jadi pastikan Anda masuk sebagai root. Jika Anda menggunakan Ubuntu, jalankan...

sudo su

... untuk mendapatkan hak akses root.

2 Membuat Permintaan Penandatanganan Sertifikat (CSR)

Kami membutuhkan Certificate Signing Request (CSR) untuk mendapatkan sertifikat SSL dari StartSSL. Karena installer ISPConfig (untuk versi>=3.0.4) tetap membuat ini, saya akan menggunakan CSR ini sebagai dasar untuk mengenkripsi semua layanan (ISPConfig, Postfix, dll.).

Sejak ISPConfig versi 3.0.4, penginstal ISPConfig menawarkan opsi untuk menggunakan enkripsi SSL untuk antarmuka web ISPConfig, ini membuat sertifikat yang ditandatangani sendiri (4096bit) termasuk CSR jika Anda menjawab pertanyaan berikut dengan ENTER atau y:

Apakah Anda ingin koneksi (SSL) aman ke antarmuka web ISPConfig (y,n) [y]:<-- ENTER

Untuk membuat penginstal ISPConfig membuat CSR dengan data yang benar, Anda harus memasukkan detail yang benar saat melihat pertanyaan berikut:

Menghasilkan kunci pribadi RSA, modulus panjang 4096 bit

................................................ .......................++

.............. .................................................++

e adalah 65537 (0x10001)

Anda akan diminta untuk memasukkan informasi yang akan dimasukkan

ke dalam permintaan sertifikat Anda.

Yang akan Anda masukkan adalah apa yang disebut a Distinguished Name atau DN.

Ada beberapa bidang tetapi Anda dapat mengosongkannya

Untuk beberapa bidang akan ada nilai default,

Jika Anda memasukkan '.', bidang tersebut akan dikosongkan.

-----

Nama Negara (kode 2 huruf) [AU]:<-- DE

Nama Negara Bagian atau Provinsi (nama lengkap) [Some-State] :<-- Niedersachsen

Nama Lokalitas (misalnya, kota) []:<-- Lueneburg

Nama Organisasi (misalnya, perusahaan) [Internet Widgits Pty Ltd]:<-- My Company Ltd.

Nama Unit Organisasi (misalnya, bagian) []:<-- IT

Nama Umum (misalnya, nama ANDA) []:<-- example.com

Alamat Email []:<-- [perlindungan email ctted]

Harap masukkan atribut 'ekstra' berikut

untuk dikirim bersama permintaan sertifikat Anda

Sandi tantangan []:<-- ENTER

Nama perusahaan opsional []:<-- ENTER

menulis kunci RSA

Jika Anda awalnya membuat sertifikat dengan data yang salah, Anda dapat memperbarui ISPConfig dengan menjalankan...

ispconfig_update.sh

..., atau, jika Anda sudah menginstal versi terbaru, jalankan perintah berikut:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xvfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install

php -q update.php

Ini akan memungkinkan Anda untuk membuat sertifikat baru untuk antarmuka web ISPConfig 3 Anda dengan menjawab pertanyaan berikut dengan ya:

Buat sertifikat SSL ISPConfig baru (ya, tidak) [tidak]:<-- yes

Jika Anda menggunakan versi ISPConfig sebelum 3.0.4, Anda sekarang harus meningkatkan ke versi stabil terbaru dengan menjalankan...

ispconfig_update.sh

Ini juga akan memungkinkan Anda membuat koneksi SSL untuk antarmuka web ISPConfig 3 Anda dengan menjawab pertanyaan berikut dengan ya:

Buat sertifikat SSL ISPConfig baru (ya, tidak) [tidak]:<-- yes

Seperti diuraikan di atas, pastikan Anda memasukkan detail yang benar.

Setelah itu, Anda harus memiliki kunci SSL, CSR, dan sertifikat yang ditandatangani sendiri di direktori /usr/local/ispconfig/interface/ssl/:

ls -l /usr/local/ispconfig/interface/ssl/

[email protected]:~# ls -l /usr/local/ispconfig/interface/ssl/

total 16

-rwxr-x--- 1 ispconfig ispconfig 2423 Jan 16 13:29 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1777 Jan 16 13:29 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 Jan 16 13:29 ispserver.key

-rwxr-x--- 1 ispconfig ispconfig 3311 Jan 16 13:28 ispserver.key.secure

[email protected]:~#

Yang kita butuhkan dalam tutorial ini adalah kunci pribadi (ispserver.key) dan CSR (ispserver.csr); kami akan mengganti ispserver.crt dengan sertifikat Class1 dari StartSSL. Anda dapat mengabaikan ispserver.key.secure.

Dimungkinkan juga untuk membuat ispserver.key dan ispserver.csr pada baris perintah sebagai berikut:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 365 -nodes -keyout ispserver.key -out ispserver.csr

(Ini tidak akan memberi Anda ispserver.crt yang tidak masalah karena kami akan mendapatkan sertifikat yang ditandatangani dari StartSSL.)

Ispserver.csr Anda harus mirip dengan yang ini (saya telah memperbaiki sebagian besar karena ini adalah CSR nyata yang saya gunakan):

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

-----BEGIN CERTIFICATE REQUEST----- MIIC7TCCAdUCAQAwgacxCzAJBgxxxxxxAkRFMRYwFAYDVQQIDA1OaWVkZXJzYWNo xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx 9Z5RhXTfOz8F2wsNH5yP9eqkVlkYKpIwyUHoZtUSp+xz -----END CERTIFICATE REQUEST----- |

3 Mendapatkan Sertifikat Kelas1 Gratis Dari StartSSL

Sekarang buka http://www.startssl.com/ dan buat akun. Setelah Anda memvalidasi domain Anda (di tab Validation Wizard), Anda dapat meminta sertifikat Anda di tab Certificates Wizard - pilih Web Server SSL/TLS Certificate dari bidang drop-down Target Sertifikat:

Karena kami sudah memiliki kunci pribadi dan CSR, kami dapat melewati langkah berikutnya - klik Lewati>>:

Pada halaman berikutnya, Anda mengisi CSR Anda, yaitu isi file /usr/local/ispconfig/interface/ssl/ispserver.csr (diawali dengan -----BEGIN CERTIFICATE REQUEST----- dan diakhiri dengan -----AKHIR PERMINTAAN SERTIFIKAT-----):

Kemudian ikuti sisa wizard - itu akan menanyakan Anda untuk domain dan satu subdomain yang sertifikatnya akan dibuat. Jika Anda menggunakan server1.example.com untuk semua layanan Anda, isi example.com sebagai domain dan server1 sebagai subdomain.

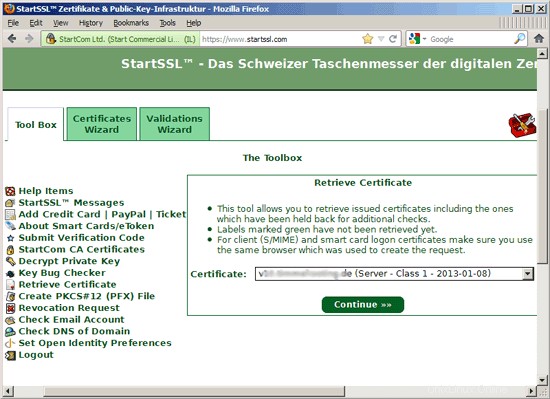

Setelah beberapa menit, Anda akan menerima email bahwa sertifikat baru Anda sudah siap. Buka Toolbox> Ambil Sertifikat dan pilih sertifikat Anda:

Salin sertifikat dari antarmuka web StartSSL...

... dan buat cadangan file ispserver.crt asli Anda dan tempel sertifikat StartSSL Class1 ke dalam file ispserver.crt (kosong):

mv /usr/local/ispconfig/interface/ssl/ispserver.crt /usr/local/ispconfig/interface/ssl/ispserver.crt_bak

vi /usr/local/ispconfig/interface/ssl/ispserver.crt

-----BEGIN CERTIFICATE----- MIIHMTCCBhmgAwIBAgIDxxxxxx0GCSqGSIb3DQEBBQUAMIGMMQswCQYDVQQGEwJJ xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx c2x1wonVRVmKovt2OuM1ZqZw0Ynk -----END CERTIFICATE----- |

Selanjutnya unduh Root CA StartSSL dan CA Server Menengah Class1:

cd /usr/local/ispconfig/interface/ssl

wget https://www.startssl.com/certs/ca.pem

wget https://www.startssl.com/certs/sub.class1.server.ca.pem

(Jika Anda menggunakan sertifikat Kelas2, harap unduh sub.class2.server.ca.pem alih-alih sub.class1.server.ca.pem).

Ganti nama kedua file:

mv ca.pem startssl.ca.crt

mv sub.class1.server.ca.pem startssl.sub.class1.server.ca.crt

(Sesuaikan perintah kedua jika Anda menggunakan sertifikat Kelas2.)

Beberapa layanan memerlukan file .pem yang kami buat sebagai berikut (sekali lagi, pastikan Anda menyesuaikan perintah jika Anda menggunakan sertifikat Kelas2):

cat startssl.sub.class1.server.ca.crt startssl.ca.crt > startssl.chain.class1.server.crt

cat ispserver.{key,crt} startssl.chain.class1.server.crt > ispserver.pem

chmod 600 ispserver.pem

4 Antarmuka ISPConfig (Apache2)

Jika Anda menggunakan ISPConfig 3 dengan Apache, buka /etc/Apache2/sites-available/ispconfig.vhost...

vi /etc/apache2/sites-available/ispconfig.vhost

... dan tambahkan baris SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt ke bagian # Konfigurasi SSL (perlu diketahui bahwa Anda harus menambahkan kembali baris itu setiap kali Anda memperbarui ISPConfig!):

[...] # SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/ispserver.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/ispserver.key ## must be re-added after an ISPConfig update!!! SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt [...] |

(Sesuaikan ini jika Anda menggunakan sertifikat Kelas2.)

Mulai ulang Apache setelahnya:

/etc/init.d/apache2 restart

5 Antarmuka ISPConfig (nginx)

Di nginx, yang harus Anda lakukan adalah menambahkan sertifikat perantara ke file ispserver.crt (harap sesuaikan ini jika Anda menggunakan sertifikat Kelas2)...

cat /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt >> /usr/local/ispconfig/interface/ssl/ispserver.crt

... dan muat ulang nginx:

/etc/init.d/nginx reload

6 Postfix

Untuk Postfix, kami membuat backup dari /etc/postfix/smtpd.cert dan /etc/postfix/smtpd.key dan membuat symlink ke /usr/local/ispconfig/interface/ssl/ispserver.crt dan /usr/local/ispconfig/ interface/ssl/ispserver.key:

cd /etc/postfix

mv smtpd.cert smtpd.cert_bak

mv smtpd.key smtpd.key_bak

ln -s /usr/local/ispconfig/interface/ssl/ispserver.crt smtpd.cert

ln -s /usr/local/ispconfig/interface/ssl/ispserver.key smtpd.key

Selanjutnya kita tambahkan direktif smtpd_tls_CAfile ke /etc/postfix/main.cf...

postconf -e 'smtpd_tls_CAfile = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt'

(Harap sesuaikan ini jika Anda menggunakan sertifikat Kelas2.)

... dan mulai ulang Postfix:

/etc/init.d/postfix restart

7 Dovecot

Buka /etc/dovecot/dovecot.conf...

vi /etc/dovecot/dovecot.conf

Untuk Dovecot 1.x:

... dan tambahkan baris ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (perlu diketahui bahwa Anda harus menambahkan kembali baris tersebut setiap kali Anda memperbarui ISPConfig!):

[...] ssl_cert_file = /etc/postfix/smtpd.cert ssl_key_file = /etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca_file = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Sesuaikan ini jika Anda menggunakan sertifikat Kelas2.)

Untuk Dovecot 2.x:

... dan tambahkan baris ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (perlu diketahui bahwa Anda harus menambahkan kembali baris tersebut setiap kali Anda memperbarui ISPConfig!):

[...] ssl_cert = </etc/postfix/smtpd.cert ssl_key = </etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca = </usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Sesuaikan ini jika Anda menggunakan sertifikat Kelas2.)

Mulai ulang Dovecot setelahnya:

/etc/init.d/dovecot restart

8 Kurir

Buat cadangan /etc/courier/imapd.pem dan /etc/courier/pop3d.pem...

mv /etc/courier/imapd.pem /etc/courier/imapd.pem.bak

mv /etc/courier/pop3d.pem /etc/courier/pop3d.pem.bak

... lalu symlink ke /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/imapd.pem

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/pop3d.pem

Mulai ulang Kurir setelahnya:

/etc/init.d/courier-imap-ssl stop

/etc/init.d/courier-imap-ssl start

/etc/init.d/courier-pop-ssl stop

/etc/init.d/courier-pop-ssl start

9 PureFTPd

Buat cadangan /etc/ssl/private/pure-ftpd.pem...

cd /etc/ssl/private/

mv pure-ftpd.pem pure-ftpd.pem_bak

... dan buat symlink ke /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem pure-ftpd.pem

Mulai ulang PureFTPd setelahnya:

/etc/init.d/pure-ftpd-mysql restart

10 Monit

Monit bukan bagian dari penyiapan "Server Sempurna" untuk ISPConfig 3, tetapi jika Anda telah menginstalnya dan menggunakan antarmuka webnya melalui https, berikut cara menggunakan sertifikat StartSSL sehingga peringatan sertifikat hilang.

Buka /etc/monit/monitrc...

vi /etc/monit/monitrc

... dan tentukan /usr/local/ispconfig/interface/ssl/ispserver.pem di baris PEMFILE, mis. sebagai berikut:

[...]

set httpd port 2812 and

SSL ENABLE

PEMFILE /usr/local/ispconfig/interface/ssl/ispserver.pem

allow admin:secret

[...] |

Mulai ulang monit setelahnya:

/etc/init.d/monit restart

11 Tautan

- StartSSL:http://www.startssl.com/

- ISPConfig:http://www.ispconfig.org/

Tentang Penulis

Falko Timme adalah pemilik dari  Timme Hosting (hosting web nginx ultra-cepat). Dia adalah pengelola utama HowtoForge (sejak 2005) dan salah satu pengembang inti ISPConfig (sejak 2000). Dia juga berkontribusi pada buku O'Reilly "Linux System Administration".

Timme Hosting (hosting web nginx ultra-cepat). Dia adalah pengelola utama HowtoForge (sejak 2005) dan salah satu pengembang inti ISPConfig (sejak 2000). Dia juga berkontribusi pada buku O'Reilly "Linux System Administration".