Killswitch Linux adalah suatu keharusan bagi pengguna VPN Linux yang serius. Ini menjaga data Anda agar tidak bocor ke internet dengan mencegah siapa pun mengakses data Anda meskipun terputus dari VPN. Ini juga memastikan bahwa semua informasi tetap rahasia terlepas dari apa yang terjadi di antaranya.

Untuk penjahat dunia maya, tombol pemutus adalah mimpi buruk. Ini adalah penghalang signifikan yang berdiri di antara mereka dan target mereka. Jika koneksi ke VPN Anda terputus bahkan sedetik karena komputer atau ponsel Anda macet, mati, atau Anda tidak sengaja memotong kabelnya – selama Anda mengaktifkan tombol pemutus – tidak ada data yang dapat diakses oleh siapa pun.

Prasyarat

Untuk mengikuti, Anda memerlukan:

- File konfigurasi untuk terhubung ke penyedia VPN Anda. Artikel ini menggunakan NordVPN sebagai penyedia VPN.

- Perangkat Ubuntu dengan klien OpenVPN. Contoh akan menggunakan Ubuntu 20.04 dan OpenVPN 2.5.3.

Memasang Uncomplicated Firewall (UFW)

Dalam tutorial ini, killswitch Linux bergantung pada konfigurasi firewall. Pertama, mulailah dengan menginstal Uncomplicated Firewall (UFW) di perangkat Anda dan atur firewall untuk bertindak sebagai tombol pemutus.

Sebelum masuk, pastikan distro Linux Anda mutakhir, atau firewall UFW Anda mungkin tidak berfungsi seperti yang diharapkan. Misalnya, UFW mungkin tidak memuat setelan saat memulai atau aturan yang ditambahkan/dihapus tidak akan dimuat.

1. Jalankan sudo apt install ufw -y untuk menginstal firewall.

Firewall UFW diinstal secara default di sebagian besar distribusi Ubuntu, jadi Anda mungkin sudah menginstal UFW.

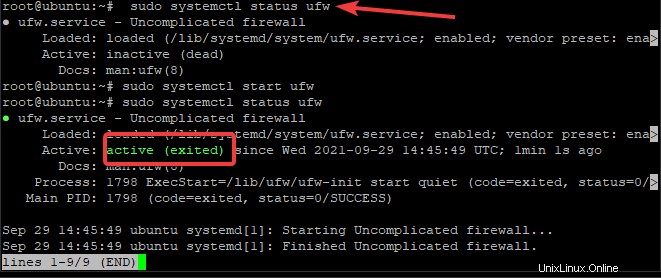

2. Mulai layanan UFW dengan sudo systemctl start ufw .

3. Periksa apakah instalasi UFW berhasil. Jalankan sudo systemctl status ufw perintah, dan jika berhasil, output akan menampilkanaktif (keluar) berwarna hijau seperti di bawah ini.

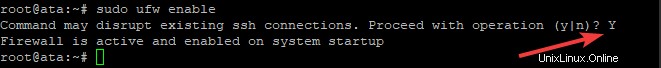

4. Mulai UFW dengan sudo ufw enable . Tekan Y lalu Masuk ketika ditanya apakah Anda ingin Melanjutkan operasi (y|n)?

Mengizinkan Protokol Akses Jarak Jauh

Setelah firewall terpasang, Anda perlu mengonfigurasi UFW untuk mengizinkan protokol apa pun yang ingin Anda gunakan dengan VPN.

Mulailah dengan memastikan Anda tidak terkunci dari klien Anda:Anda mungkin perlu masuk melalui SSH jika ada yang tidak beres dengan koneksi OpenVPN Anda. Jika koneksi terputus dan Anda tidak dapat masuk melalui SSH, Anda perlu mengakses perangkat secara fisik untuk dapat terhubung kembali.

1. Izinkan koneksi SSH dengan sudo ufw allow ssh memerintah. Firewall UFW membaca port dan protokol di /etc/services file dan membuka port yang sesuai. Anda dapat memeriksa output perintah di bawah ini.

Sangat disarankan untuk menambahkan lapisan keamanan ekstra dengan mengharuskan pengguna Anda untuk mengautentikasi dengan kunci SSH saat terhubung melalui OpenVPN. Prosedur ini akan melindungi dari serangan brute force dan koneksi yang tidak sah.

2. Selanjutnya, Anda harus menambahkan aturan untuk mengizinkan protokol VNC dengan mengizinkan lalu lintas pada port yang sesuai.

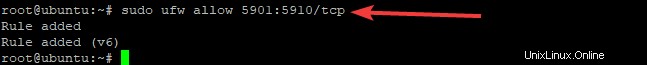

Adapun protokol VNC, itu opsional. VNC memungkinkan akses jarak jauh, mirip dengan SSH. VNC menyediakan konsol grafis, sedangkan SSH hanya mengizinkan konsol teks. Izinkan lalu lintas VNC dengan sudo ufw allow 5901:5910/tcp memerintah.

Perintah-perintah ini akan memberikan output seperti di bawah ini.

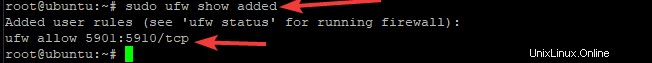

3. Setelah aturan Anda ditambahkan, pastikan aturan itu berhasil diterapkan. sudo ufw show added perintah akan mencantumkan semua aturan yang ditambahkan, seperti yang Anda lihat di bawah.

Mengonfigurasi Saklar Pembunuh VPN

Di bagian ini, Anda akan mempelajari cara mengatur sakelar mematikan yang sebenarnya menggunakan firewall UFW. Untuk memulai jalankan dua perintah berikut.

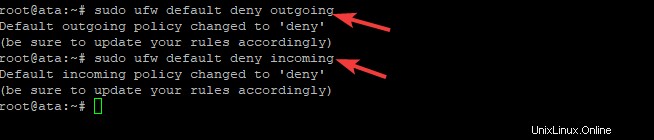

sudo ufw default deny outgoingsudo ufw default deny incoming

ufw default deny perintah memblokir semua lalu lintas keluar/masuk ke/dari mesin Anda, selain dari koneksi SSH yang diizinkan secara eksplisit dan protokol jarak jauh yang Anda atur di bagian sebelumnya. Anda dapat melihat hasil dari perintah pada tangkapan layar di bawah ini.

Selanjutnya, tambahkan pengecualian ke aturan UFW sehingga mesin Anda dapat terhubung ke server VPN:Anda akan memerlukan file konfigurasi server VPN Anda. Dalam tutorial ini, file OpenVPN diberi nama, ata.ovpn dan diunduh dari situs NordVPN.

Nama file konfigurasi OpenVPN Anda mungkin berbeda. Tutorial ini menggunakan konvensi penamaan "ata" tetapi jangan ragu untuk memberi nama Anda sesuai dengan yang Anda anggap tepat!

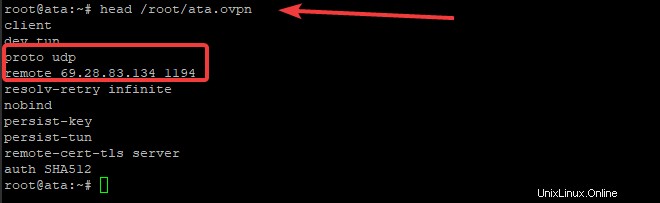

Selanjutnya, lihat ke dalam ata.opvn File konfigurasi OpenVPN dengan perintah, sudo head /etc/ata.ovpn . Keluaran yang dihasilkan mencakup informasi seperti port , protokol , dan alamat IP dari server VPN yang Anda sambungkan, dengan NordVPN ditunjukkan seperti contoh di bawah ini.

Untuk membuat perintah UFW yang benar, perhatikan port , protokol , dan alamat IP publik info output dari file konfigurasi.

Selanjutnya, buat ufw allow out perintah sebagai berikut:sudo ufw allow out to 69.28.83.134 port 1194 proto udp . Seperti yang Anda lihat, alamat IP dan port yang digunakan berasal dari baris konfigurasi yang dimulai dengan remote dan protokol dari baris yang dimulai dengan proto .

Contoh ini menggunakan NordVPN sebagai penyedia VPN. Untuk NordVPN port 1194 UDP harus terbuka. Jika, misalnya, Anda menggunakan VPN Ekspres, port UDP 1195 harus terbuka, bukan port 1194. Setiap penyedia VPN mungkin memiliki port UDP yang unik.

Membuat Pengecualian Firewall untuk OpenVPN

Tentu saja, untuk kegunaan yang tepat, Anda harus mengizinkan OpenVPN melalui firewall. Hingga saat ini, Anda telah memblokir semua lalu lintas masuk dan keluar dengan pengecualian beberapa port.

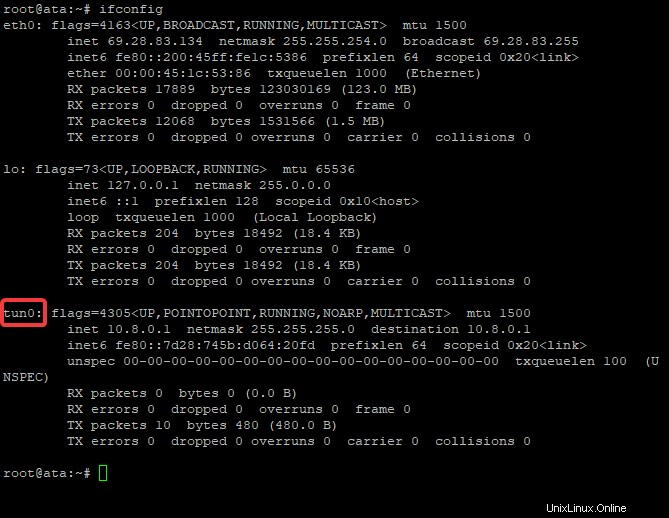

Untuk memulainya, Anda harus menemukan nama antarmuka jaringan yang digunakan klien OpenVPN. Jalankan ifconfig perintah untuk membuat daftar semua nama antarmuka jaringan yang dikonfigurasi, seperti yang ditunjukkan di bawah ini.

Perhatikan antarmuka jaringan dengan nama tun0 dalam daftar yang dihasilkan. tun0 antarmuka adalah antarmuka VPN yang dilalui oleh semua rute lalu lintas masuk dan keluar dan antarmuka yang diizinkan. Ini adalah antarmuka virtual yang ditambahkan saat boot, yang berarti ini bukan koneksi fisik. Antarmuka ini adalah default di OpenVPN.

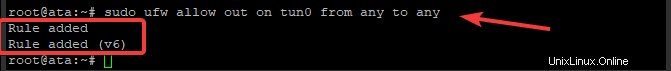

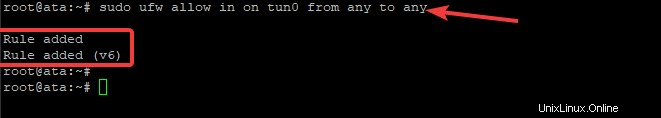

Tambahkan pengecualian firewall untuk antarmuka terowongan VPN yang Anda temukan dengan ifconfig untuk memaksa semua lalu lintas melewatinya. Jika tidak, tidak akan ada akses internet, dan tombol pemutus Anda akan gagal. Jalankan perintah di bawah ini untuk menambahkan pengecualian untuk lalu lintas OpenVPN pada tun0 antarmuka.

sudo ufw allow out on tun0 from any to any

Beberapa aplikasi, seperti mengakses aplikasi obrolan suara saat bermain game, memerlukan koneksi masuk melalui VPN. Untuk mengizinkan koneksi masuk, jalankan perintah berikut:

sudo ufw allow in on tun0 from any to any

Mengonfigurasi Klien OpenVPN

Di bagian terakhir ini, Anda akan mengonfigurasi klien OpenVPN untuk dijalankan sebagai layanan menggunakan konfigurasi yang Anda buat sebelumnya.

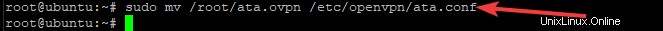

Mulailah dengan mengganti nama teks biasa Anda ata.opvn file **(nama file Anda mungkin berbeda) menjadi ata.conf . Untuk menjalankan klien OpenVPN sebagai layanan sistem latar belakang, nama file harus diberi nama dengan ekstensi file *.conf. Selain itu, Anda juga akan memindahkan file ke /etc/openvpn direktori.

Pindahkan file konfigurasi dengan sudo mv /root/ata.ovpn /etc/openvpn/ata.conf .

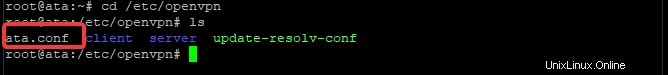

Sekarang, ubah direktori menjadi /etc/openvpn dan verifikasi bahwa file tersebut ada di sana.

cd /etc/openvpn

ls

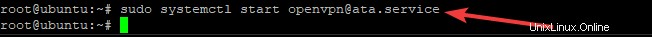

Dengan file konfigurasi di /etc/openvpn direktori, mulai layanan klien OpenVPN dengan systemctl memerintah. Untuk memulai layanan, jalankan:sudo systemctl start [email protected] .

Bagian "ata" dari nama klien OpenVPN berasal dari nama file konfigurasi yang digunakan. Milik Anda mungkin berbeda sesuai dengan nama file.

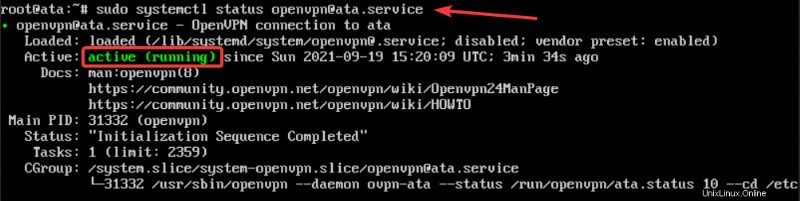

Untuk memverifikasi bahwa layanan OpenVPN berjalan, gunakan systemctl status perintah sebagai berikut.

sudo systemctl status [email protected]Seperti yang ditunjukkan di bawah ini, aktif (berjalan) status hijau dari layanan OpenVPN ditampilkan.

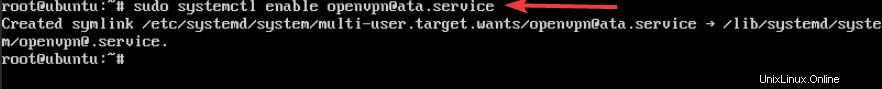

Terakhir, Anda perlu mengonfigurasi perangkat Anda untuk terhubung ke layanan VPN Anda secara otomatis. Menghubungkan ke VPN secara otomatis memastikan bahwa OpenVPN akan selalu berjalan, bahkan jika Anda me-restart mesin Anda.

Jalankan sudo systemctl enable [email protected] perintah, dan mulai sekarang, setelah layanan OpenVPN dimulai, itu akan secara otomatis menghubungkan perangkat Anda ke VPN.

Kesimpulan

Artikel ini telah menunjukkan kepada Anda semua langkah yang diperlukan untuk menyiapkan killswitch Linux untuk koneksi VPN Anda. Tombol pemutus memutuskan sambungan jaringan dari komputer Anda jika sambungan terputus secara tiba-tiba, mencegah kebocoran data dan menjaga Anda tetap aman saat online.