Peretas selalu ada di luar sana, mencari korban berikutnya? Apakah keamanan perangkat Linux Anda merupakan topik yang mengkhawatirkan dan sesuatu yang ingin Anda tingkatkan? Tidak terlihat lagi. Dalam artikel ini, Anda akan mengenal alat bernama Lynis by CISOfy yang membantu Anda melakukan pemindaian kerentanan untuk menemukan masalah sebelum masalah itu muncul.

Anda akan mempelajari cara melakukan berbagai pemindaian audit keamanan dan mempelajari laporan yang disediakan alat Lynis. Baca terus untuk mulai mengaudit!

Prasyarat

Untuk menggunakan Lynis dan menjalankan demo dalam tutorial ini, pastikan Anda memiliki yang berikut:

- Distribusi Linux Debian – Tutorial ini akan menggunakan Ubuntu 20.04 LTS.

- Lalu lintas SSH dan ICMP masuk diizinkan dari host Lynis ke semua host yang dapat diaudit dari jarak jauh.

- Pengguna non-root dengan

sudohak istimewa.

Menginstal Lynis

Mulailah tutorial ini dengan membiasakan diri dengan Lynis dan mempelajari cara memasang alat ini.

Lynis adalah alat audit keamanan sumber terbuka untuk sistem mirip Unix/Linux dan melakukan pemindaian kerentanan mendalam di hampir semua sistem berbasis UNIX, dengan menyediakan hal berikut.

- Audit keamanan: menguji sertifikat SSL, akun pengguna tanpa kata sandi, dan banyak lagi.

- Pengerasan sistem: penambalan perangkat lunak, penyesuaian konfigurasi jaringan, inkonsistensi izin file.

- Pemindaian kerentanan: memvalidasi paket terhadap kerentanan yang diketahui dari database seperti CVE.

- Pelaporan dan perbaikan kepatuhan konfigurasi: memvalidasi status titik akhir saat ini terhadap dokumen kebijakan yang telah ditentukan sebelumnya.

Lynis hanya menampilkan potensi masalah keamanan; itu tidak akan mengeraskan mesin untuk Anda.

Sekarang saatnya untuk menginstal Lynis sehingga Anda dapat mulai memanfaatkan fitur-fiturnya. Masuk ke host Linux berbasis Ubuntu atau Debian Anda sebagai pengguna non-root dengan hak istimewa sudo dan ikuti di bawah untuk menginstal Lynis.

1. Pertama, perbarui repositori paket apt Anda, sehingga repositori Anda memiliki paket Lynis yang diperlukan.

Anda dapat menginstal Lynis melalui

apt-get, tarball sumber, atau dengan mengkloning repositori GitHub. Tutorial ini akan menginstal Lynis melaluiapt-get.

# Downloads the package lists from the repositories and "updates" them

# to get information on the newest versions of packages and their dependencies

sudo apt-get -y update

# Fetches new versions of packages existing on the machine and handle

# the dependencies so it might remove obsolete packages or add new ones

sudo apt-get -y dist-upgrade

# Download (wget) and install apt-transport-https. The apt-transport-https

# is an APT transport method. This APT transport method allows APT to use

# HTTPS certificates when downloading repository metadata and packages from servers.

sudo apt install apt-transport-https wget -y

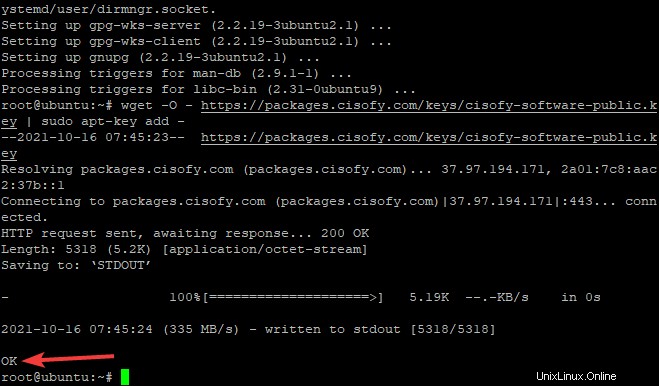

Selanjutnya, unduh kunci publik dari kunci penandatanganan repositori resmi melalui wget utilitas dan tambahkan kunci ke APT dengan apt-key memerintah.

Kunci publik menyediakan metode untuk memverifikasi bahwa entitas tepercaya menandatangani perangkat lunak. Dalam hal ini,

apt-getmanajer paket di Debian.

wget -O - https://packages.cisofy.com/keys/cisofy-software-public.key | sudo apt-key add -Anda akan melihat Oke pesan, yang menunjukkan bahwa kunci telah ditambahkan dengan benar.

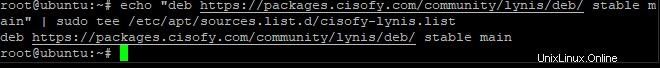

3. Sekarang, tambahkan repositori Lynis (cisofy-lynis ) ke daftar repositori paket sistem dengan perintah berikut

echo "deb https://packages.cisofy.com/community/lynis/deb/ stable main" | sudo tee /etc/apt/sources.list.d/cisofy-lynis.list

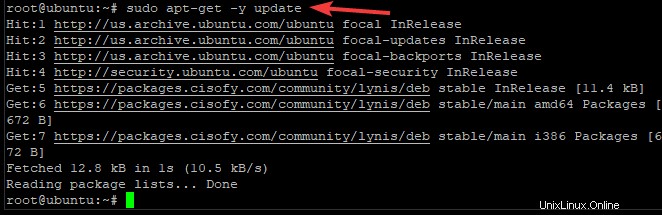

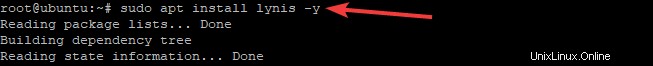

4. Selanjutnya jalankan perintah di bawah ini ke update daftar paket dan instal Lynis dengan apt manajer paket.

sudo apt-get -y update # Update the package list

sudo apt install lynis -y # Install Lynis

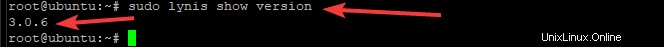

Terakhir, jalankan perintah di bawah ini untuk memeriksa versi Lynis yang diinstal. Seperti yang Anda lihat di bawah, perintah mengembalikan versi Lynis yang terinstal.

Pada saat penulisan, versi Lynis stabil/terbaru yang dirilis saat ini adalah 3.0.6.

sudo lynis show versionSeperti yang Anda lihat di bawah, perintah mengembalikan versi Lynis yang terinstal.

Memeriksa Perintah dan Pengaturan Lynis

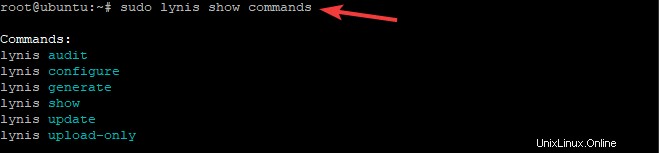

Dengan Lynis terinstal, sekarang saatnya untuk memeriksa beberapa perintah dan opsi konfigurasinya. Jalankan show perintah dengan commands argumen untuk melihat semua berbagai perintah Lynis.

sudo lynis show commands

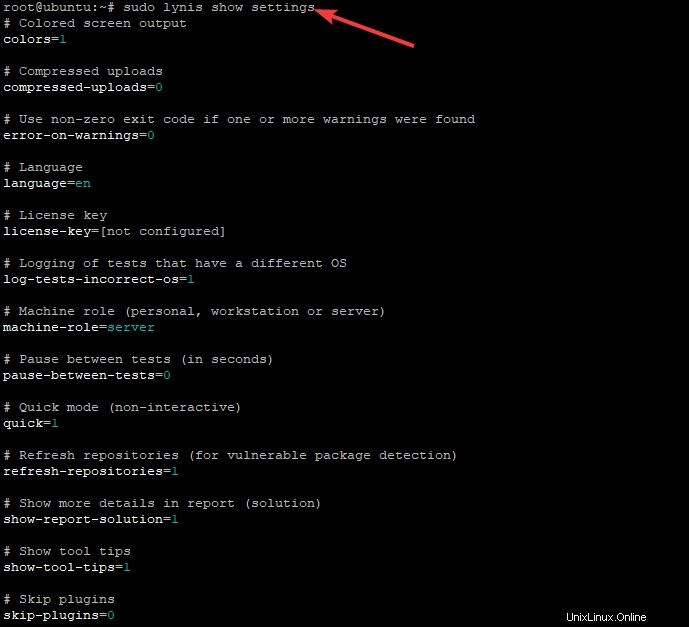

Lynis memiliki berbagai pengaturan untuk menyesuaikan perilakunya. Jalankan lynis show settings untuk memeriksa beberapa pengaturan yang ditentukan dalam file konfigurasi Lynis. File konfigurasi umumnya terletak di /etc/audit direktori.

Saat Lynis dijalankan, ia mencari file konfigurasi di direktori /etc/audit terlebih dahulu. Gagal menemukannya, ia akan berusaha menemukannya di direktori home Anda.

sudo lynis show settings

Untuk daftar lengkap opsi dan sintaks Lynis, jalankan

man lynisperintah.

Meminta Audit

Lynis adalah alat audit, jadi mari jalankan audit keamanan pertama Anda. Saat Anda menjalankan audit keamanan, Lynis memeriksa sistem dan konfigurasi perangkat lunak untuk masalah keamanan apa pun.

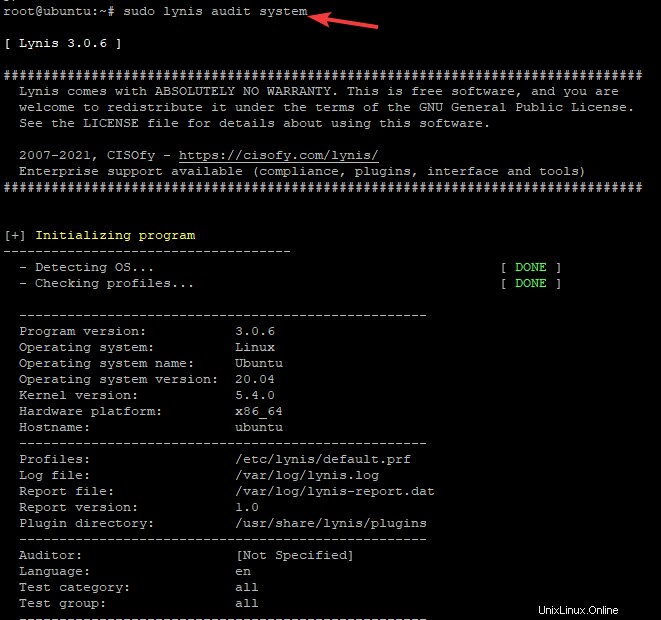

Jalankan lynis audit system perintah seperti yang terlihat di bawah ini untuk melakukan audit pada sistem Anda.

Menjalankan Lynis sebagai root (atau pengguna lain dengan hak penuh) disarankan untuk menguji semua yang tersedia di sistem Anda. Pemindaian akan menawarkan rekomendasi untuk peningkatan dan menunjukkan bagian mana dari sistem Anda yang tidak memiliki penguatan keamanan.

sudo lynis audit system

Hasil dari perintah ini adalah laporan ekstensif, yang akan Anda lihat diuraikan di bagian berikut. Jadi, perlu diingat bahwa screenshot berikutnya adalah hasil dari menjalankan

lynis audit systemlaporan.

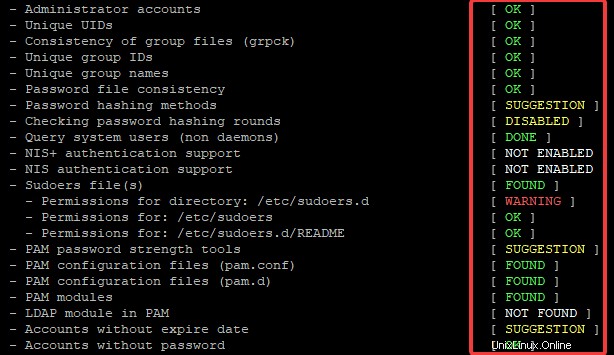

Memahami Laporan Audit

system audit memberikan laporan ekstensif dari berbagai bidang, termasuk:

- Direktori dan file yang terkait dengan logging dan audit

- Layanan seperti daemon SSH, server web Apache, database MySQL, dan lainnya

- Aspek keamanan seperti kekuatan sandi, kuota sistem file, dan penggunaan memori (heap)

Untuk mengkategorikan tingkat keparahan, Lynis memiliki beberapa status status dan juga hasil kode warna yang menunjukkan tingkat keparahan setiap masalah yang ditemukan.

- Oke – Semua pengujian yang diperlukan berhasil diselesaikan.

- PERINGATAN – Masalah yang harus diperiksa dan diperbaiki jika memungkinkan.

- GAGAL – Tes gagal yang dapat memengaruhi keamanan sistem.

- DITEMUKAN – Lynis menemukan objek yang diminta, biasanya digunakan untuk mencari file tertentu.

- TIDAK DITEMUKAN – Lynis tidak dapat menemukan objek yang diminta.

- SARAN – Saran non-kritis yang harus dievaluasi untuk ditindaklanjuti.

- SELESAI – Biasanya digunakan untuk menunjukkan bahwa tugas telah selesai, seperti kueri data.

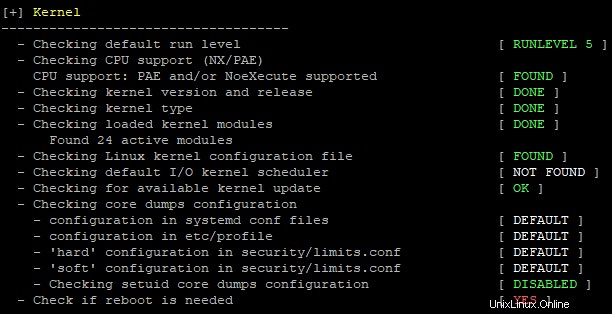

Memahami Hasil “Kernel”

Dukungan audit kernel diaktifkan secara default di sebagian besar distribusi Linux modern. Lynis memeriksa apakah Anda menggunakan fitur keamanan kernel seperti SELinux, AppArmor, atau GRSecurity.

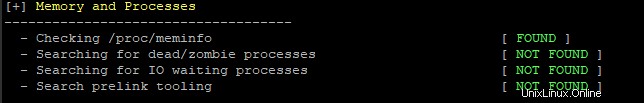

Mengevaluasi Hasil “Memori dan Proses”

Lynis melakukan banyak tes untuk memeriksa berapa banyak memori yang digunakan dan masalah proses terkait lainnya. Misalnya, ketika aplikasi menggunakan terlalu banyak memori, itu bisa menjadi vektor Denial of Service (DoS). Lynis memeriksa apakah layanan seperti httpd atau sshd membocorkan informasi.

Memverifikasi Hasil “Perangkat Lunak:firewall”

Dalam pengujian ini, Lynis memeriksa modul kernel iptables. Itu dapat memeriksa apakah pengaturan firewall Anda juga sesuai untuk firewall perangkat lunak, termasuk FireHOL, FireQoS, IPCop, IPTables (Netfilter), Kontrol Kerio.

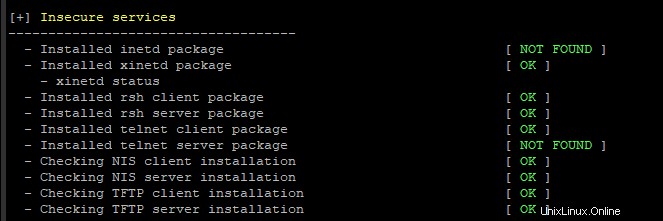

Mengevaluasi Hasil “Layanan tidak aman”

Lynis juga memindai layanan tidak aman seperti FTP dan Telnet. Layanan ini dapat menyebabkan risiko keamanan yang signifikan, terutama dua layanan pertama jika terpapar melalui sistem yang terhubung ke Internet.

Selanjutnya, Lynis juga akan melakukan pemeriksaan untuk layanan yang mungkin ingin Anda tingkatkan keamanannya, seperti pengaturan port SSH, pengaturan server nama BIND, dan banyak lagi.

Menemukan File Lynis

Laporan dibuat di konsol, tetapi Lynis juga membuat file log dan file laporan. Jalur laporan adalah /var/log/lynis-report.dat . Laporan log yang lebih terperinci, dengan informasi log pengujian dan debug, ada di /var/log/lynis.log.

File log informasi dicatat setelah setiap pemindaian, sedangkan informasi untuk file laporan hanya disimpan setelah audit selesai.

Informasi yang masuk ke file log :

- Informasi audit: menemukan item konfigurasi, saran untuk peningkatan, dan risiko keamanan.

- Hasil pengujian (dan lainnya): jenis pemeriksaan dan alasan dilakukannya pengujian.

- Informasi debug: digunakan untuk melihat masalah atau bagaimana sesuatu bekerja. Detailnya dapat mencakup baris perintah lengkap atau informasi tambahan yang berharga untuk pemecahan masalah.

Memeriksa Pengujian Spesifik dari Peringatan dan Saran

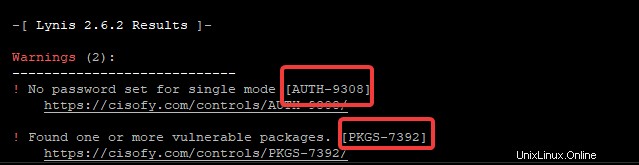

Sekarang setelah Anda membuat laporan, langkah selanjutnya adalah melihat cara mengatasi kerentanan yang dilaporkan Lynis.

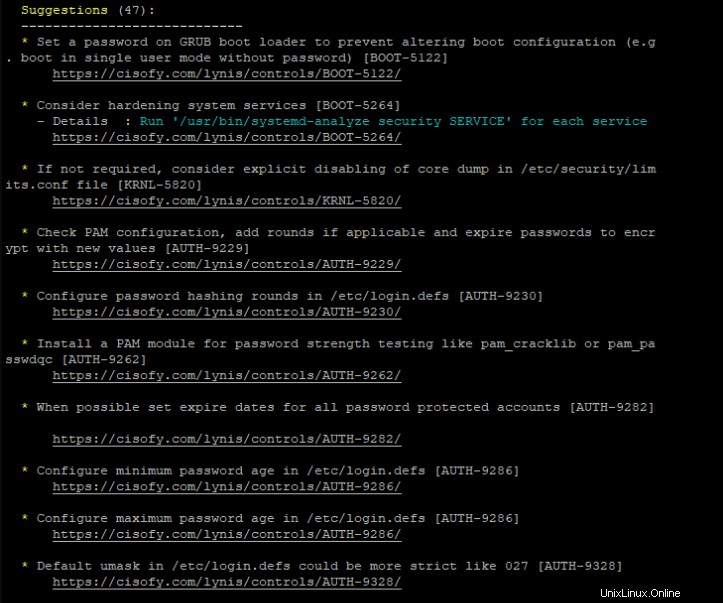

Ketika Lynis menyelesaikan pemindaian, ini memberi Anda daftar hasil. Beberapa dari hasil tersebut mungkin berupa peringatan atau saran. Setiap peringatan atau saran memiliki penjelasan singkat dan tautan ke grup kontrol, tempat Anda dapat menemukan informasi lebih lanjut tentang pesan dan cara memperbaiki peringatan.

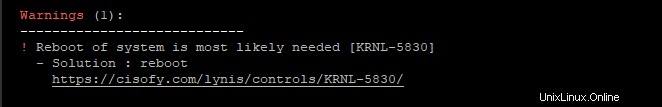

Misalnya, peringatan di bawah ini memberi tahu Anda bahwa Lynis melakukan pemindaian sistem, dan Anda harus mem-boot ulang host karena kemungkinan peningkatan kernel. Anda akan melihat bahwa setiap peringatan memiliki ID pengujian yang terkait dengannya. Dalam hal ini, ID-nya adalah KRL-5830 . Anda dapat menemukan lebih banyak tentang peringatan tersebut melalui ID-nya.

Mari gali peringatan khusus. Untuk melakukannya, jalankan show details perintah yang memberikan ID pengujian yang ingin Anda ketahui lebih lanjut. KRL-5830 yang sama seperti sebelumnya, misalnya. Perintah lengkapnya mengikuti.

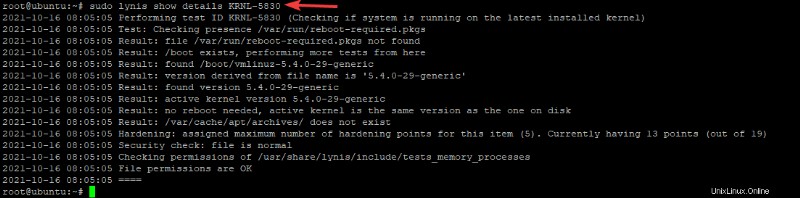

sudo lynis show details KRNL-5830

Setelah Anda menjalankan show details perintah, Lynis akan memberikan log verbose tentang apa yang dilakukannya dan bagaimana peringatan itu muncul, seperti yang ditunjukkan di bawah ini.

Anda dapat menemukan ID pengujian untuk saran sama persis dengan peringatan.

Menyesuaikan Profil Pemindaian Lynis

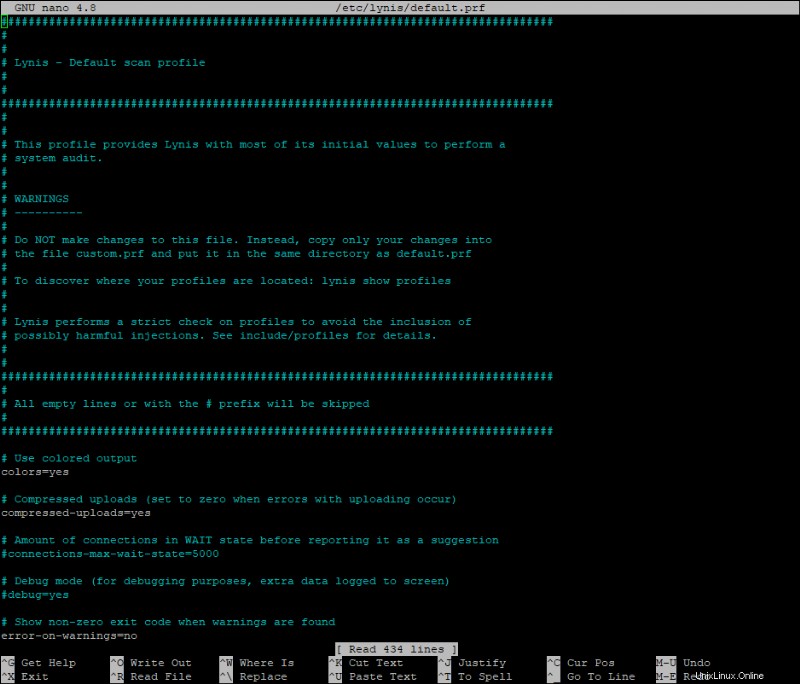

Untuk mengelompokkan pengujian, memungkinkan Anda untuk mengaktifkan atau menonaktifkan pengujian, menentukan cakupan pengujian, dan lebih banyak lagi, Lynis memiliki profil pemindaian yang disimpan di /etc/lynis direktori. Profil pemindaian memiliki berbagai konfigurasi, memberikan cara praktis untuk mengelola pengujian serupa secara massal daripada khawatir mengelolanya satu per satu.

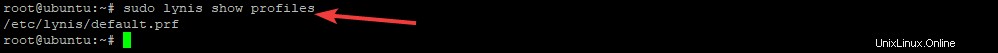

Lynis hanya hadir dengan satu profil pemindaian yang disebut default secara default, seperti yang Anda lihat dengan menjalankan show profiles memerintah. Profil default dibuat seumum mungkin.

sudo lynis show profiles

Jika Anda memilih untuk tidak menjalankan semua pengujian, memodifikasi output dengan cara tertentu, atau mengubah perilaku dengan cara apa pun, Anda dapat membuat atau mengedit profil. Misalnya, buka /etc/lynis/default.prf pindai profil di editor favorit Anda. Anda dapat melihat di bawah isi default pindai profil.

Anda dapat mengubah profil pindaian default atau membuatnya sendiri. Misalnya, mungkin Anda memiliki beberapa tes yang ingin Anda lewati. Anda dapat memberi tahu Lynis tes mana yang harus dilewati dengan menyetel skip-test atribut dalam profil pemindaian.

Untuk membuat profil khusus, salin default.prf pindai profil dan beri nama spesifik seperti custom.prf . Buka profil pindai di editor teks dan tambahkan atribut berikut. Lynis akan selalu melewatkan dua tes yang ID-nya Anda tentukan di bawah ini saat Anda menjalankan profil pemindaian ini.

# Skip checking password set for single mode.

skip-test=AUTH-9308

# Skip checking the PKGS-7392 package.

skip-test=PKGS-7392Anda dapat memiliki banyak profil khusus yang Anda inginkan. Namun hanya satu profil khusus yang dapat berjalan dalam satu waktu.

Membuat Profil Khusus

Anda mungkin ingin mengkustomisasi pengujian Lynis Anda dan untuk melakukannya Anda bisa membuat profil kustom. Untuk mempelajari caranya, ikuti di bawah ini.

1. Buat custom.prf file di /etc/lynis/ direktori menggunakan nano editor.

sudo nano /etc/lynis/custom.prf2. Isi file custom.prf. Dalam contoh ini, Anda akan mencoba melewati dua peringatan:AUTH-9308 dan PKGS-7392.

Untuk melewati tes, tambahkan konten berikut ke file.

# Skip checking password set for single mode.

skip-test=AUTH-9308

# Skip checking the PKGS-7392 package.

skip-test=PKGS-7392

3. Simpan dan keluar dari file dengan menekan Ctrl + O lalu Ctrl + X ketika selesai. Saat berikutnya Anda menjalankan pemeriksaan audit Lynis, itu akan melewati id pengujian yang ditentukan seperti yang ditunjukkan di bawah ini.

sudo lynis audit systemSeperti yang Anda lihat, dua peringatan di atas hilang.

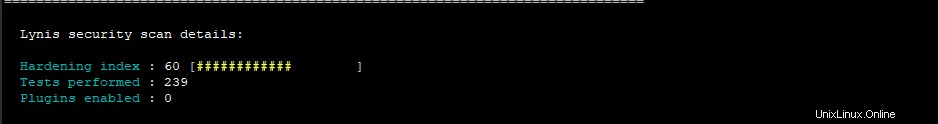

Menafsirkan Indeks Pengerasan Lynis

Saat pemindaian selesai, Lynis akan memberi Anda ringkasan. Dalam ringkasan itu, Anda menemukan metrik menarik yang disebut Indeks Pengerasan . Indeks Pengerasan adalah angka yang dihitung berdasarkan ancaman keseluruhan terhadap host yang dipindai berdasarkan pemindaian terbaru.

Indeks Pengerasan memberi Anda indikasi seberapa aman sistem Anda. Jika, misalnya, sistem Anda memiliki kerentanan yang lebih kritis daripada biasanya, indeksnya akan lebih rendah. Saat Anda memperbaiki peringatan atau menerapkan saran, Indeks Pengerasan ini akan meningkat.

Output di bawah ini memberi tahu Anda jumlah pengujian yang dilakukan oleh Lynis dan nilai indeks Pengerasan yang ditemukan dengan menjalankan alat audit ini. Angka 239 berarti telah melakukan 239 tes, dan skornya adalah 60% dari cara untuk dikeraskan.

Kesimpulan

Sekarang, Anda seharusnya sudah memiliki pemahaman yang kuat tentang alat pemindaian kerentanan Lynis dan bagaimana alat ini membantu Anda menjaga keamanan host Anda. Dengan menggunakan Lynis, Anda sekarang dapat memindai sistem Anda secara berkala untuk mengetahui kerentanan terbaru dan menjaga keamanan host Anda!.

Jika Anda mengikuti tutorial ini, apakah Anda senang dengan indeks Pengerasan yang Anda dapatkan kembali? Perubahan apa yang akan Anda lakukan untuk memperbaikinya?