Bagi banyak calon administrator sistem, jaringan adalah topik yang luas dan menakutkan. Untuk memahaminya, ada banyak lapisan, protokol, dan antarmuka untuk dipelajari serta banyak sumber daya dan utilitas.

Port adalah titik akhir komunikasi logis dalam jaringan TCP/IP dan UDP. Banyak layanan, seperti server web, server aplikasi, dan server file, akan beroperasi pada satu alamat IP. Masing-masing layanan ini harus mendengarkan dan berinteraksi pada port tertentu untuk berkomunikasi. Saat Anda terhubung ke komputer, Anda melakukannya melalui alamat IP dan port.

Dalam kasus tertentu, program yang Anda gunakan akan secara otomatis memilih port untuk Anda. Misalnya, ketika Anda membuka https://www.fosslinux.com, Anda terhubung ke server fosslinux.com pada port 443, yang merupakan port standar untuk lalu lintas web yang aman. Karena ini default, browser Anda akan secara otomatis menambahkan port untuk Anda.

Dalam panduan ini, Anda akan mempelajari lebih lanjut tentang port. Kami akan melihat berbagai program yang akan membantu kami mendapatkan status pelabuhan kami. Ini termasuk:

- Nmap

- Peta Zen

- Netcat

- netstat

- Unicornscan

- Menggunakan Bash Pseudo Unit, Anda dapat menelusuri port yang terbuka

- Menggunakan Perintah ss

Perangkat lunak netstat akan digunakan untuk menemukan port yang terbuka, dan program Nmap akan digunakan untuk memperoleh informasi tentang status port mesin di jaringan. Anda akan dapat menemukan port populer dan menelusuri sistem Anda untuk port terbuka setelah Anda selesai.

Mengenal Port

Model jaringan OSI memiliki beberapa lapisan. Lapisan transport adalah bagian dari tumpukan protokol yang berhubungan dengan komunikasi antara layanan dan aplikasi. Yang terakhir adalah lapisan utama yang menghubungkan port.

Untuk memahami konfigurasi port, Anda memerlukan beberapa informasi terminologi. Berikut adalah berbagai kata yang akan berguna untuk memahami apa yang akan dibahas selanjutnya:

Port:Lokasi jaringan yang dapat dialamatkan yang diperkenalkan dalam sistem operasi membantu dalam diferensiasi lalu lintas yang ditujukan untuk berbagai aplikasi atau layanan.

Soket Internet:Sebuah deskriptor file yang mendefinisikan alamat IP dan nomor port terkait serta protokol transfer data yang akan digunakan.

Binding:Saat aplikasi atau layanan menggunakan soket internet untuk mengelola input dan output datanya.

Mendengarkan:Saat layanan mengikat ke kombinasi alamat port/protokol/IP untuk menunggu permintaan klien, layanan tersebut dianggap "mendengarkan" pada port tersebut.

Itu membuat tautan dengan klien saat sesuai setelah menerima pesan menggunakan port yang sama yang telah didengarkan secara aktif. Karena soket internet dikaitkan dengan alamat IP klien tertentu, server dapat secara bersamaan mendengarkan dan melayani permintaan dari beberapa klien.

Pemindaian Port mencoba menyambung ke serangkaian port berurutan untuk mempelajari port mana yang tersedia dan layanan serta sistem operasi apa yang berjalan di belakangnya.

Mengidentifikasi Port yang sering digunakan

Sebuah nomor mulai dari 1 hingga 65535 ditetapkan untuk setiap port.

Karena beberapa port di bawah 1024 dikaitkan dengan sumber daya yang dianggap penting oleh sistem operasi Linux dan Unix untuk fungsi jaringan, menetapkan layanan ke port tersebut memerlukan hak akses root.

Port "Terdaftar" adalah port dengan nomor antara 1024 dan 49151. Ini berarti bahwa dengan mengajukan permintaan ke IANA (Internet Assigned Numbers Authority), mereka dapat "dipesan" dalam arti yang sangat longgar untuk layanan tertentu. Mereka tidak diterapkan secara ketat, tetapi mereka dapat memberikan wawasan tentang layanan yang beroperasi pada port tertentu.

Port antara 49152 dan 65535 tidak tersedia untuk pendaftaran dan direkomendasikan untuk penggunaan pribadi. Karena banyaknya port yang terbuka, Anda tidak perlu khawatir tentang sebagian besar layanan yang terhubung ke port tertentu.

Namun, karena penggunaannya yang luas, port tertentu layak dipelajari. Berikut adalah daftar yang masih jauh dari lengkap:

- 20:Detail FTP

- 22:SSH

- 23:Telnet

- 21:Port kontrol FTP

- 25:SMTP (Protokol Transfer Surat Sederhana)

- 80:HTTP – Lalu lintas Web tidak terenkripsi

- 443:HTTPS – Mengamankan lalu lintas jaringan

- 143:Port surat IMAP

- 161:SNMP

- 194:IRC

- 389:LDAP

- 631:Port daemon pencetakan CUPS

- 666:DOOM – Game lawas ini memiliki port uniknya sendiri

- 587:SMTP – pengiriman pesan

Ini hanya beberapa fasilitas yang sering terhubung dengan port. Port yang diperlukan untuk aplikasi yang Anda coba konfigurasikan harus disebutkan dalam dokumentasi masing-masing.

Sebagian besar layanan dapat dikonfigurasi untuk menggunakan port selain port normal, tetapi Anda harus memastikan bahwa klien dan server menggunakan port non-standar.

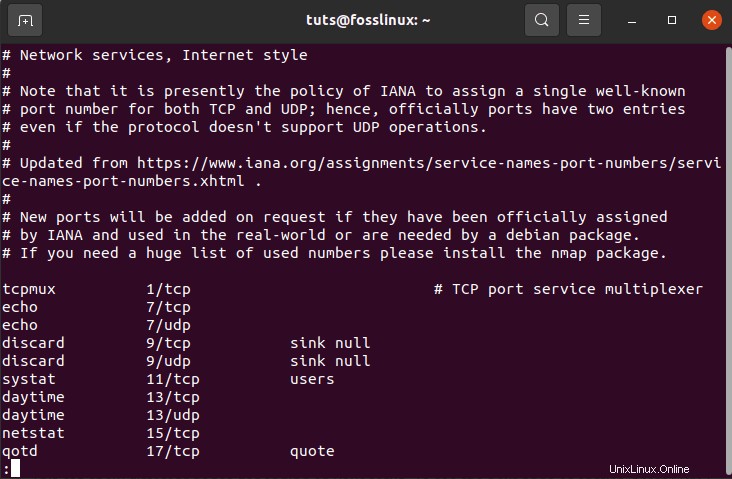

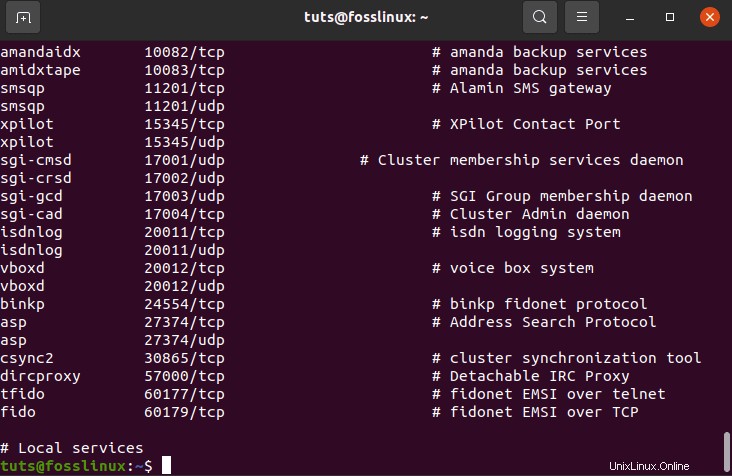

File yang berisi daftar beberapa port yang umum digunakan disebut /etc/services.

tuts@fosslinux:~$ less /etc/services

atau

tuts@fosslinux:~$ cat /etc/services

Ini akan memberi Anda daftar port populer serta layanan yang menyertainya:

Ini dapat menampilkan halaman yang berbeda tergantung pada pengaturan Anda. Untuk melihat halaman entri berikutnya, tekan SPACE atau tekan Q untuk kembali ke perintah Anda.

Pemindaian Port

Metode untuk memeriksa port yang terbuka pada PC atau server dikenal sebagai pemindaian port. Gamer dan peretas juga menggunakan pemindai port untuk mencari port terbuka dan layanan sidik jari. Port dapat dibuka, difilter, ditutup, atau tidak difilter, bergantung pada statusnya. Port tertentu tersedia jika aplikasi secara aktif mendengarkan port yang diberikan untuk koneksi atau paket/

Salah satu hal pertama yang harus diperiksa saat memecahkan masalah koneksi jaringan atau mengonfigurasi firewall adalah port apa yang tersedia di perangkat Anda.

Artikel ini membahas beberapa metode untuk menentukan port mana pada sistem Linux Anda yang tersedia untuk dunia luar.

Apa sebenarnya port terbuka itu?

Sebuah port mendengarkan dapat mendengarkan pada port jaringan. Anda bisa mendapatkan daftar port mendengarkan sistem Anda menggunakan perintah seperti ss, netstat, atau lsof untuk menanyakan tumpukan jaringan.

Saat menggunakan firewall, setiap port pendengar dapat dibuka atau ditutup (difilter).

Port jaringan dikenal sebagai port terbuka jika menerima paket yang masuk dari lokasi yang jauh. Misalnya, jika server web Anda mendengarkan port 80 dan 443 dan port tersebut tersedia di firewall Anda, siapa pun kecuali IP yang diblokir dapat menggunakan browsernya untuk mengakses situs web yang dihosting di server web Anda. Baik port 80 dan 443 terbuka dalam situasi ini.

Port terbuka dapat menjadi risiko keamanan karena penyerang dapat menggunakannya untuk meretas kerentanan atau melakukan jenis serangan lainnya. Semua port lain harus ditutup, dan hanya port yang diperlukan untuk fungsionalitas aplikasi Anda yang harus dibuka.

Dalam Protokol Internet TCP/IP, ada dua jenis port yang harus dicari:TCP (Transmission Control Protocol) dan UDP (Uniform Datagram Protocol) (User Datagram Protocol). TCP dan UDP masing-masing memiliki metode pemindaian. Kami akan melihat cara melakukan pemindaian port di lingkungan Linux di posting ini, tetapi pertama-tama, kami akan melihat bagaimana fungsi pemindaian port. Penting untuk diingat bahwa pemindaian port adalah ilegal di banyak negara, jadi periksa kembali izin sebelum memindai target Anda.

Memindai TCP

Karena melacak status koneksi, TCP adalah protokol stateful. Jabat tangan tiga arah dari soket Server dan soket sisi klien diperlukan untuk koneksi TCP. Klien mengirimkan SYN ke soket server yang mendengarkan, dan server merespons dengan SYN-ACK. Klien kemudian mengirimkan ACK untuk menyelesaikan handshake koneksi.

Pemindai mengirimkan paket SYN ke server untuk mencari port TCP yang terbuka. Port tersedia jika SYN-ACK dikembalikan. Port ditutup jika server tidak menyelesaikan jabat tangan dan merespons dengan RST.

Memindai dengan UDP

Di sisi lain, UDP adalah protokol stateless yang tidak melacak status koneksi. Ini juga mengecualikan penggunaan jabat tangan tiga arah.

Pemindai UDP bertanggung jawab untuk mengirim paket UDP ke port untuk mencarinya. Paket ICMP diproduksi dan dikirim kembali ke asal jika port tersebut ditutup. Jika ini tidak terjadi, port akan terbuka.

Karena firewall kehilangan paket ICMP, pemindaian port UDP selalu tidak akurat, sehingga menghasilkan kesalahan positif untuk pemindai port.

Pemindai untuk Port

Kita dapat beralih ke berbagai pemindai port dan fitur-fiturnya sekarang setelah kita melihat fungsi pemindaian port. Ini termasuk:

Nmap

Nmap adalah network mapper yang semakin populer sebagai salah satu alat penemuan jaringan gratis yang paling banyak digunakan. Nmap telah menjadi salah satu alat paling populer bagi administrator jaringan untuk digunakan saat memetakan jaringan mereka. Perangkat lunak ini dapat digunakan antara lain untuk menemukan host langsung di jaringan, melakukan pemindaian port, menyapu ping, deteksi OS, dan deteksi versi.

Beberapa serangan siber baru-baru ini kembali menekankan pentingnya alat audit jaringan seperti Nmap. Misalnya, mereka mungkin telah terdeteksi lebih awal jika administrator sistem telah melacak perangkat yang terhubung, menurut analis. Kita akan melihat apa itu Nmap, apa yang dapat dilakukannya, dan bagaimana menggunakan perintah paling populer dalam tutorial ini.

Nmap adalah alat pemindaian jaringan yang mampu memindai baik host tunggal maupun jaringan yang luas. Ini juga digunakan untuk pengujian penetrasi dan audit kepatuhan.

Dalam hal pemindaian port, Nmap harus menjadi pilihan pertama Anda jika terbuka. Nmap dapat mendeteksi alamat Mac, bentuk OS, versi kernel, dan banyak lagi selain pemindaian port.

Nmap bukan hanya alat pemindaian jaringan. Ia juga bertanggung jawab untuk menggunakan paket IP untuk menemukan semua perangkat yang terhubung dan memberikan informasi tentang layanan dan sistem operasi yang sedang berjalan.

Perangkat lunak ini tersedia untuk berbagai sistem operasi, termasuk Linux, Gentoo, dan Free BSD. Lebih sering daripada tidak, ini digunakan melalui antarmuka baris perintah. Namun, front-end GUI juga tersedia. Keberhasilannya juga telah dibantu oleh komunitas dukungan pengguna yang aktif dan bersemangat.

Nmap dirancang untuk jaringan skala besar dan dapat mencari ribuan perangkat yang terhubung. Bisnis kecil, di sisi lain, semakin banyak menggunakan Nmap dalam beberapa tahun terakhir. Karena munculnya Internet of Things, jaringan perusahaan ini menjadi lebih rumit dan, sebagai akibatnya, lebih sulit untuk diamankan.

Akibatnya, beberapa alat pemantauan situs web sekarang menggunakan Nmap untuk memeriksa lalu lintas antara server web dan perangkat IoT. Munculnya botnet IoT baru-baru ini seperti Mirai telah memicu minat pada Nmap, paling tidak karena kemampuannya untuk menginterogasi perangkat yang terhubung melalui protokol UPnP dan menyoroti mesin yang berpotensi berbahaya.

Hingga saat ini, Nmap telah menjadi pemindai port paling serbaguna dan detail yang tersedia. Apa pun dari pemindaian port hingga sidik jari sistem operasi dan pemindaian kerentanan dimungkinkan dengannya. GUI untuk Nmap disebut Zenmap, dan memiliki antarmuka CLI dan GUI. Ini memiliki berbagai pilihan untuk melakukan scan cepat dan akurat. Berikut cara mengatur Nmap di sistem Linux.

Ada beragam cara Nmap membantu melakukan pemindaian port. Variasi yang paling banyak digunakan meliputi:

- # sS TCP SYN scan

- Pemindaian koneksi # sT TCP

- # sU UDP scan

- # sy SCTP INIT scan

- # sN TCP NULL

Perbedaan utama antara jenis pemindaian ini adalah apakah mereka melindungi port TCP atau UDP dan apakah mereka menjalankan tautan TCP atau tidak. Inilah perbedaan utamanya:

Pemindaian sS TCP SYN adalah yang paling dasar dari pemindaian ini, dan menyediakan sebagian besar pengguna dengan semua informasi yang dibutuhkan. Ribuan port dipindai per detik dan tidak menimbulkan kecurigaan karena tidak melengkapi tautan TCP.

Pemindaian TCP Connect, yang secara aktif menanyakan setiap host dan meminta tanggapan, adalah alternatif utama untuk bentuk pemindaian ini. Pemindaian ini membutuhkan waktu lebih lama daripada pemindaian SYN, tetapi dapat memberikan hasil yang lebih akurat.

Pemindaian UDP beroperasi serupa dengan pemindaian koneksi TCP, kecuali pemindaian port DNS, SNMP, dan DHCP menggunakan paket UDP. Jenis pemindaian ini membantu memeriksa kerentanan karena ini adalah port yang paling sering ditargetkan oleh peretas.

Pemindaian SCTP INIT memeriksa dua layanan berbeda:SS7 dan SIGTRAN. Karena tidak menyelesaikan seluruh prosedur SCTP, pemindaian ini juga dapat mencegah kecurigaan saat mencari jaringan eksternal.

Pemindaian TOP NULL adalah proses pemindaian cerdik lainnya. Ini mengeksploitasi kelemahan dalam kerangka TCP yang memungkinkannya untuk mengekspos status port tanpa harus menanyakannya secara eksplisit, memungkinkan Anda untuk melihat statusnya meskipun firewall melindunginya.

Kami akan membahas hal berikut dalam artikel ini:

- Bagaimana cara mengatur Nmap?

- Cara menjalankan pemindaian port dasar pada komputer lokal dan jarak jauh

- Apa cara terbaik untuk mencari port TCP dan UDP?

sudo apt-get update sudo apt-get upgrade -y sudo apt-get install nmap -y

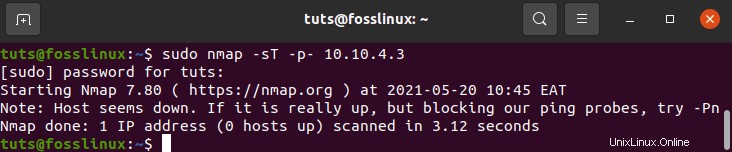

Port yang mendengarkan koneksi TCP dari jaringan dapat ditentukan dengan mengeluarkan perintah berikut dari konsol:

tuts@fosslinux:~$ sudo nmap -sT -p- 10.10.4.3

Opsi -sT menginstruksikan Nmap untuk mencari port TCP, sedangkan opsi -p- menginstruksikannya untuk memindai semua 65535 port. Jika opsi -p- tidak ditentukan, Nmap hanya akan memeriksa 1000 port yang paling umum.

Menurut kinerjanya, hanya port 22, 80, dan 8069 yang terbuka pada mesin target.

Alih-alih -sT, gunakan -sU untuk mencari port UDP sebagai berikut:

tuts@fosslinux:~$ sudo nmap -sU -p- 10.10.4.3

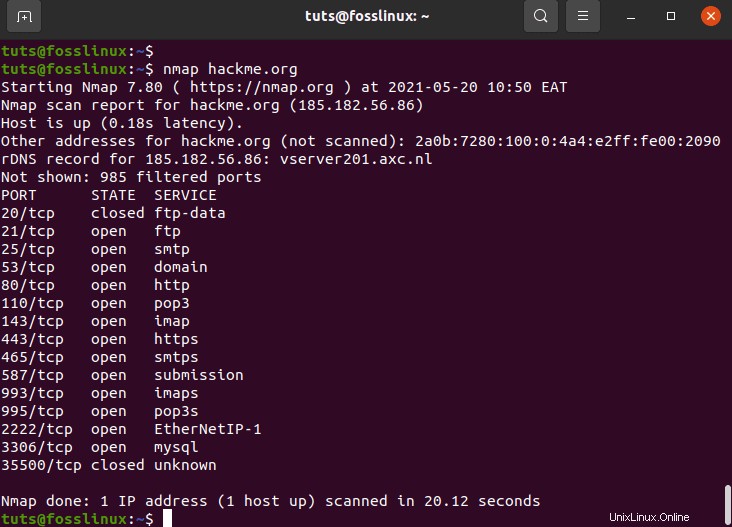

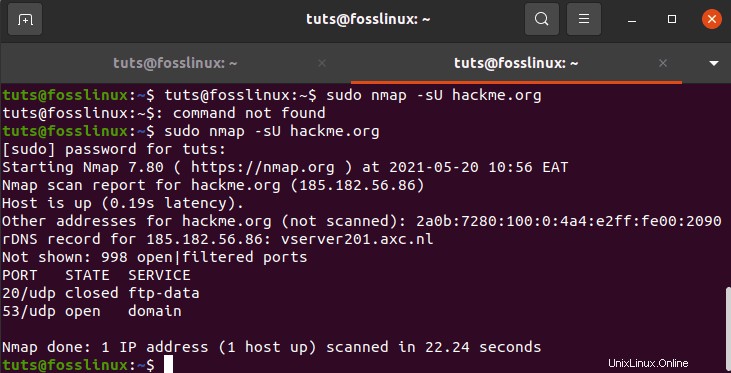

Sekarang kita akan menggunakan Nmap untuk mencari server (hackme.org) untuk port yang terbuka dan membuat daftar layanan yang tersedia pada port tersebut. Ketik nmap dan alamat server ke dalam command prompt.

tuts@fosslinux:~$ nmap hackme.org

Karena memerlukan hak akses root, gunakan opsi -sU dengan sudo untuk mencari port UDP.

tuts@fosslinux:~$ sudo nmap -sU hackme.org

Nmap juga memiliki banyak fitur lainnya, antara lain:

- -p-:Memindai seluruh daftar 65535 port

- -sT:Ini adalah pemindaian koneksi untuk TCP

- -O:Memindai sistem operasi yang sedang berjalan

- -v:pemindaian verbose

- -A:Pemindaian agresif, memindai hampir semua hal

- -T[1-5]:Untuk menyetel kecepatan pemindaian

- -Pn:terjadi setiap kali server memblokir ping

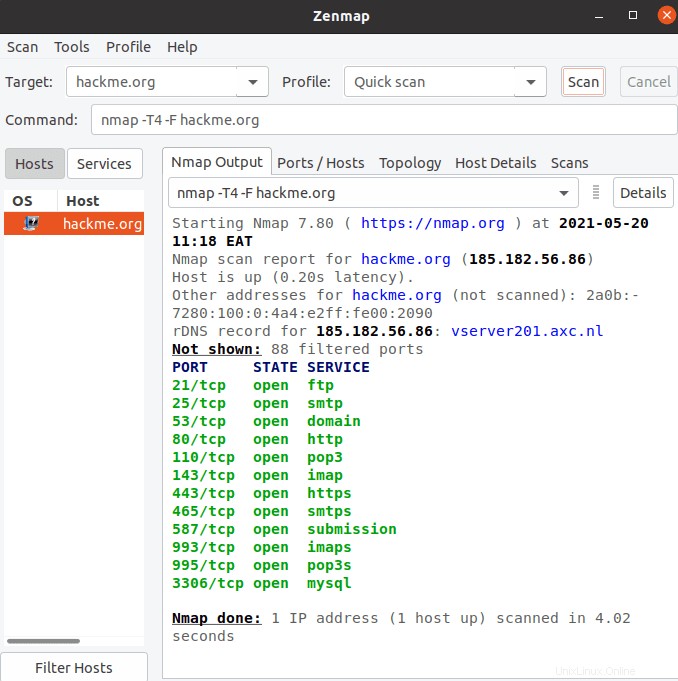

Peta Zen

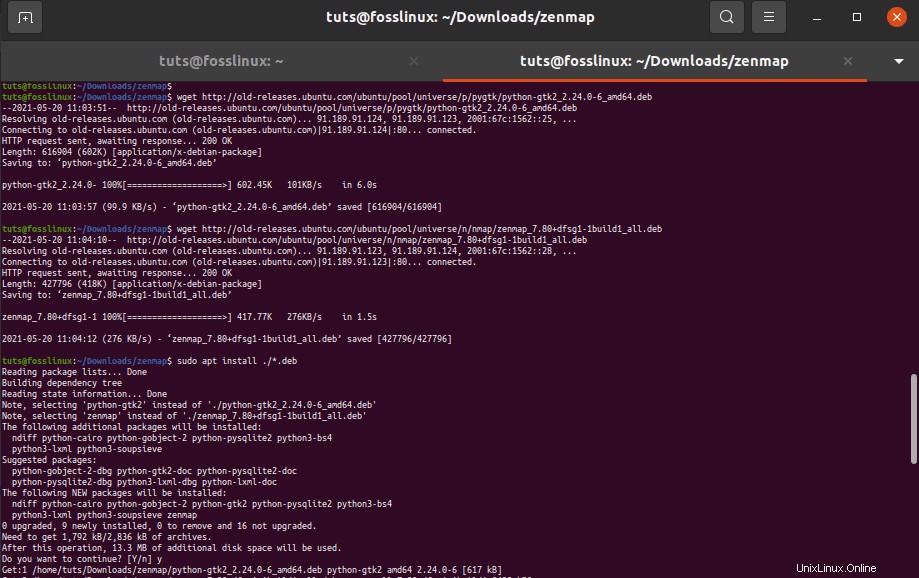

Zenmap adalah antarmuka click-kiddie untuk Nmap yang menghilangkan kebutuhan untuk menghafal perintahnya. Untuk mengaturnya, instal zenmap dengan menjalankan perintah berikut.

tuts@fosslinux:~$ sudo apt-get install -y zenmap

Atau,

mkdir -p ~/Downloads/zenmap cd ~/Downloads/zenmap wget http://old-releases.ubuntu.com/ubuntu/pool/universe/p/pygtk/python-gtk2_2.24.0-6_amd64.deb wget http://old-releases.ubuntu.com/ubuntu/pool/universe/n/nmap/zenmap_7.80+dfsg1-1build1_all.deb sudo apt install ./*.deb

Ketik alamat server dan pilih dari opsi pencarian yang tersedia untuk memindainya.

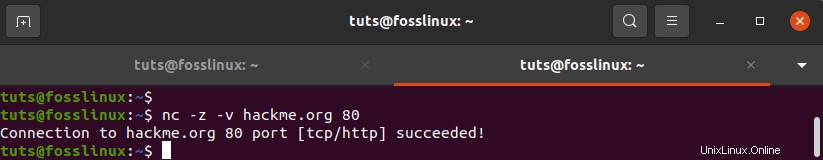

Netcat

Netcat, yang dapat disebut sebagai nc, adalah alat baris perintah. Ia menggunakan protokol TCP atau UDP untuk membaca dan menulis data melalui koneksi jaringan. Ini juga merupakan penulis port TCP dan UDP mentah yang juga dapat mencari port.

Netcat dapat mencari satu port atau beberapa port.

Karena menggunakan pemindaian tautan, ini lebih lambat daripada Network Mapper. Untuk menyiapkannya, formulir

tuts@fosslinux:~$ sudo apt install netcat-traditional -y

Tulis yang berikut untuk melihat apakah port tersedia.

tuts@fosslinux:~$ nc -z -v hackme.org 80

Ketik istilah pencarian berikut untuk menemukan daftar port.

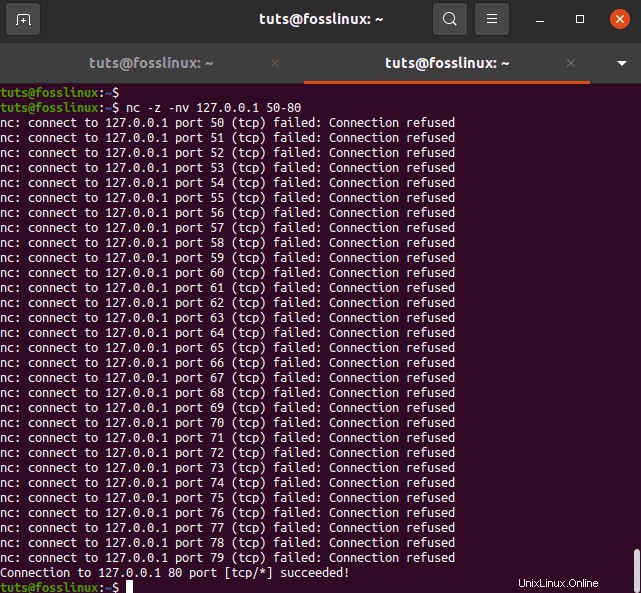

tuts@fosslinux:~$ nc -z -nv 127.0.0.1 50-80

Untuk mencari port TCP terbuka pada mesin jarak jauh dengan alamat IP 10.10.4.3 dalam kisaran 20-80, misalnya, gunakan perintah berikut:

tuts@fosslinux:~$ nc -z -v 10.10.4.3 50-80

Opsi -z menginstruksikan nc untuk hanya mencari port yang terbuka dan tidak mengirimkan data apa pun, sedangkan opsi -v memberikan detail yang lebih tepat.

Seperti inilah tampilan produk akhir:

Filter hasilnya dengan perintah grep jika Anda ingin baris dengan port terbuka tercetak di layar.

tuts@fosslinux:~$ nc -z -v 10.10.4.3 50-80 2>&1 | grep succeeded

Berikan pilihan -u ke perintah nc untuk mencari port UDP:

tuts@fosslinux:~$ nc -z -v -u 10.10.4.3 50-80 2>&1 | grep succeeded

perintah lsof

Perintah lsof, yang mencantumkan file yang terbuka di Linux, adalah alat terakhir yang akan kita lihat untuk menanyakan port yang terbuka. Karena Unix/Linux adalah sebuah file, file yang terbuka dapat berupa aliran atau file jaringan.

Gunakan opsi -i untuk mendaftar semua data Internet dan jaringan. Perintah ini menampilkan kombinasi nama layanan dan port numerik.

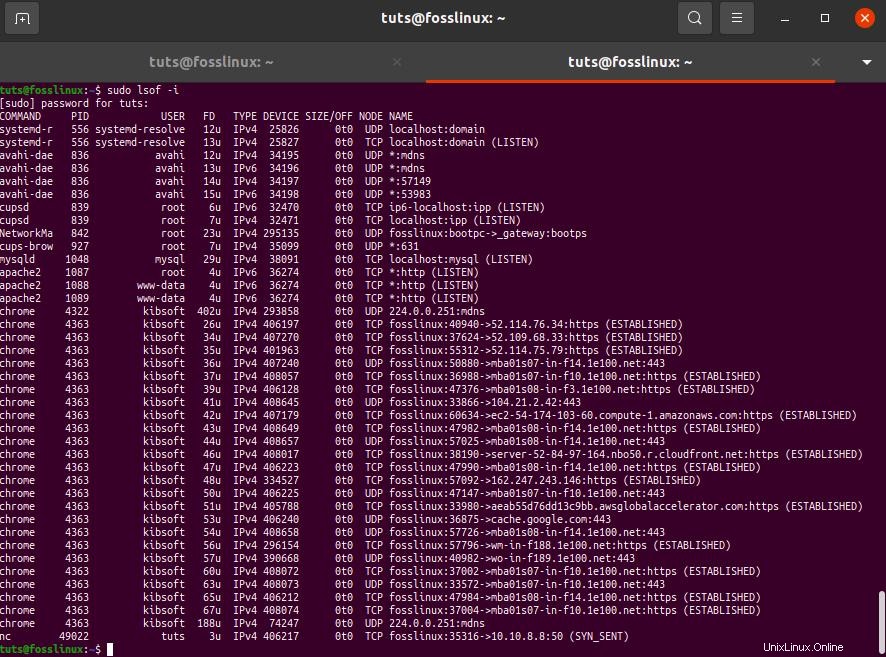

tuts@fosslinux:~$ sudo lsof -i

Jalankan lsof dalam format ini untuk melihat aplikasi mana yang mendengarkan pada port tertentu, jalankan perintah berikut.

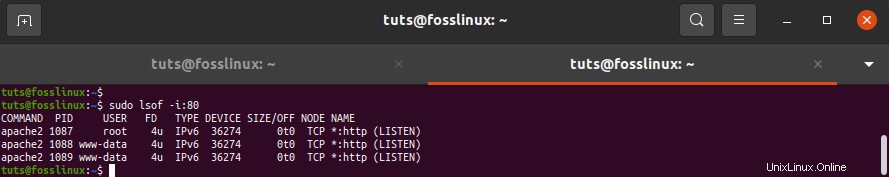

tuts@fosslinux:~$ sudo lsof -i:80

Menggunakan perintah netstat

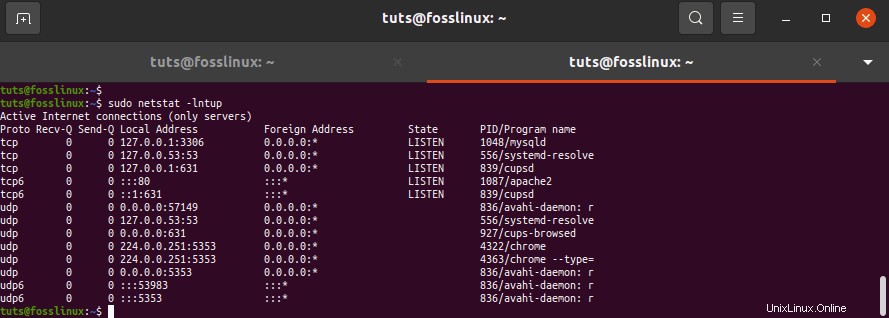

Netstat adalah alat untuk menanyakan informasi tentang subsistem jaringan Linux yang banyak digunakan. Ini dapat digunakan untuk mencetak semua port yang tersedia dalam format berikut:

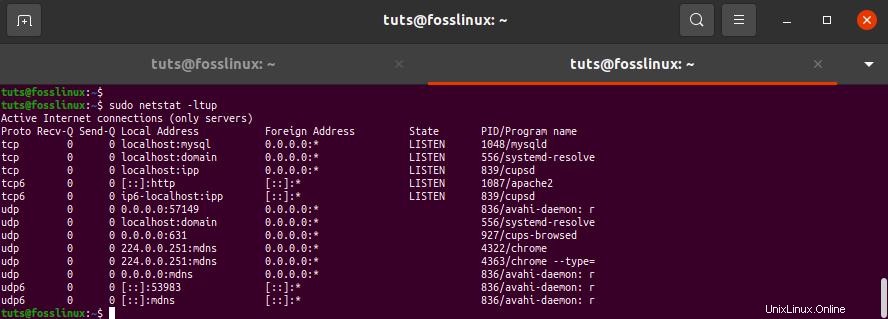

tuts@fosslinux:~$ sudo netstat -ltup

Bendera -l menginstruksikan netstat untuk mencetak semua soket pendengar, -t semua koneksi TCP, -u semua koneksi UDP, dan -p semua nama aplikasi/program yang mendengarkan pada port.

Tambahkan tanda -n untuk mencetak nilai numerik alih-alih nama layanan.

tuts@fosslinux:~$ sudo netstat -lntup

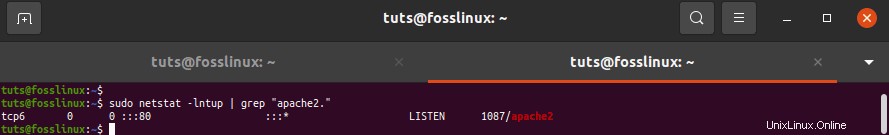

Anda juga dapat menggunakan perintah grep untuk melihat aplikasi mana yang mendengarkan pada port tertentu.

tuts@fosslinux:~$ sudo netstat -lntup | grep "apache2."

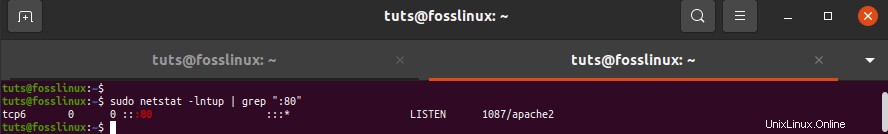

Atau, seperti yang ditunjukkan, Anda dapat menentukan port dan menemukan aplikasi yang terpasang padanya.

tuts@fosslinux:~$ sudo netstat -lntup | grep ":80"

Unicornscan

Unicornscan adalah pemindai port yang kuat dan cepat yang dirancang untuk peneliti keamanan. Ini menggunakan tumpukan TCP/IP Terdistribusi Tanah Pengguna, tidak seperti Network Mapper. Yang terakhir ini memiliki beberapa fitur yang tidak dimiliki Nmap. Beberapa di antaranya disebutkan di bawah ini.

Pemindaian TCP tanpa status asinkron dimungkinkan dengan jenis variasi flag TCP.

Pengambilan spanduk TCP adalah Pemindaian UDP asinkron dan tanpa status dengan spesifikasi protokol asinkron yang mengirim cukup banyak tanda tangan untuk mendapatkan respons. Dengan mengevaluasi respons, OS jarak jauh aktif dan pasif, program, dan pengenalan komponen dimungkinkan.

- Memfilter dan merekam file PCAP

- Kinerja dari database relasional

- Dukungan untuk modul khusus

- Tampilan kumpulan data yang dapat disesuaikan

Ketik unicornscan ke dalam kotak pencarian untuk menginstal Unicornscan dengan menjalankan perintah berikut di terminal.

tuts@fosslinux:~$ sudo apt-get install unicornscan -y

Untuk menjalankan pemindaian, tulis yang berikut ini.

tuts@fosslinux:~$ sudo us 127.0.0.1

Menggunakan Bash Pseudo Unit, Anda dapat mencari port yang terbuka

Saat mencari untuk menentukan apakah suatu port terbuka atau tertutup, shell Bash /dev/tcp/ atau /dev/udp/ pseudo-device sangat berguna.

Bash akan membuka tautan TCP atau UDP ke host yang ditentukan pada port yang ditentukan saat perintah dijalankan pada perangkat semu /dev/$PROTOCOL/$HOST/$IP.

Pernyataan if…else di bawah ini akan memeriksa apakah port 443 pada kernel.org terbuka:perintah:

if timeout 5 bash -c '</dev/tcp/kernel.org/443 &>/dev/null' then echo "Port is open." else echo "Port is closed." fi

Karena batas waktu default saat menghubungkan ke port menggunakan perangkat semu sangat lama, kami menggunakan perintah batas waktu untuk menghancurkan perintah pengujian setelah 5 detik. Perintah tes akan mengembalikan nilai true jika tautan ke kernel.org port 443 dibuat.

Gunakan loop for untuk mencari rentang port:

for PORT in {20..80}; do

timeout 1 bash -c "</dev/tcp/10.10.8.8/$PORT &>/dev/null" && echo "port $PORT is open"

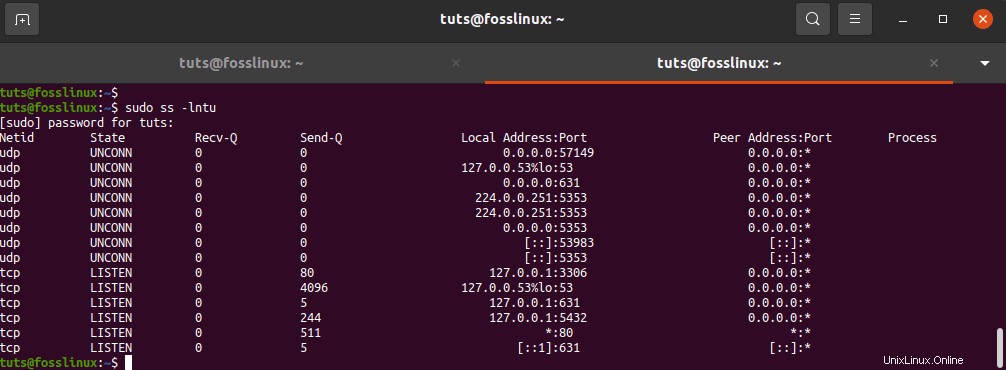

done Menggunakan Perintah ss

Perintah ss adalah alat lain yang berharga untuk menampilkan informasi soket. Performanya sangat mirip dengan netstat. Perintah berikut menampilkan semua port yang mendengarkan koneksi TCP dan UDP sebagai nilai numerik.

tuts@fosslinux:~$ sudo ss -lntu

Kesimpulan

Baik Anda seorang Gamer, di DevOp, atau Peretas, pemindai port sangat berguna. Tidak ada kontras yang tepat antara pemindai ini; tidak satupun dari mereka yang sempurna, dan masing-masing memiliki kelebihan dan kekurangannya sendiri. Kebutuhan Anda akan sangat menentukan ini dan bagaimana Anda ingin menggunakannya.

Anda juga dapat mencari port terbuka menggunakan utilitas dan metode lain, seperti modul soket Python, curl, telnet, atau wget. Kami juga mendemonstrasikan cara menentukan proses mana yang terhubung ke port tertentu.