Menjadi seorang profesional TI, merupakan tantangan untuk mendapatkan informasi terbaru tentang kerentanan dan ancaman keamanan. Pembaruan patch sistem, server, dan pengerasan jaringan adalah faktor paling penting untuk mencegah ancaman keamanan. Pengerasan server Linux dan perangkat jaringan penting untuk mengurangi kerentanan TI dan melindungi dari kompromi sistem. Pada artikel ini, kita akan mempelajari beberapa praktik terbaik yang digunakan untuk pengerasan server Linux. Untuk tujuan demonstrasi, server CentOS/RHEL digunakan sehingga beberapa konfigurasi mungkin berbeda pada distribusi Linux lainnya.

Perbarui Server Linux

Sangat penting untuk menjaga sistem Anda tetap up to date. Mungkin ada pembaruan patch keamanan untuk komponen yang rentan. Jalankan perintah berikut untuk memperbarui sistem.

$ yum update -y

Aktifkan dan konfigurasikan firewall

Sebagian besar server Linux dilengkapi dengan paket firewalld yang diinstal. Pastikan firewalld berjalan di sistem. Di sistem Linux, alat utilitas baris perintah firewall-cmd dapat digunakan untuk mengonfigurasi aturan firewall.

Mulai dan aktifkan layanan firewall

$ systemctl start firewalld

$ systemctl enable firewalld

Untuk menambahkan layanan dan port tertentu, gunakan sintaks berikut

$ firewall-cmd --add-service=http --permanent (Allow http service)

$ firewall-cmd --add-port=8000/tcp --permanent (Allow specific port)

Untuk mencerminkan perubahan, muat ulang firewall.

$ firewall-cmd --reload

Blokir drive USB

Dalam sistem Linux, penyimpanan USB dapat dibatasi dengan membuat file konfigurasi di bawah /etc/modprobe.d/ direktori.

Buat file konfigurasi

$ touch /etc/modprobe.d/usb_block.conf

$ echo “install usb-storage /bin/false” > /etc/modprobe.d/usb_block.conf

Hapus pengguna dan grup yang tidak diinginkan

Beberapa pengguna dan grup sudah ditambahkan ke sistem secara default yang tidak diperlukan. Hapus pengguna dan grup tersebut.

$ userdel postfix

$ groupdel postfix

$ userdel games

$ groupdel games

Cari pengguna dan grup tersebut dan hapus jika tidak diperlukan.

Hapus paket yang tidak diinginkan

Beberapa paket sudah terinstal secara default di sistem Linux. Misalnya, postfix datang secara default, dan layanan dimulai ketika sistem menyala. Identifikasi layanan tersebut dan hapus

$ yum remove postfix -y

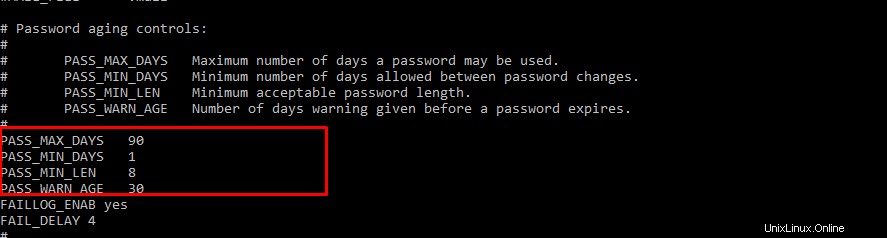

Konfigurasikan kebijakan sandi

Di mesin Linux, kebijakan kata sandi ditentukan dalam file /etc/login.defs. Lakukan perubahan pada parameter kebijakan sandi sebagai berikut.

PASS_MAX_DAYS 90 PASS_MIN_DAYS 1 PASS_MIN_LENTH 8 PASS_WARN_AGE 30

Contoh:

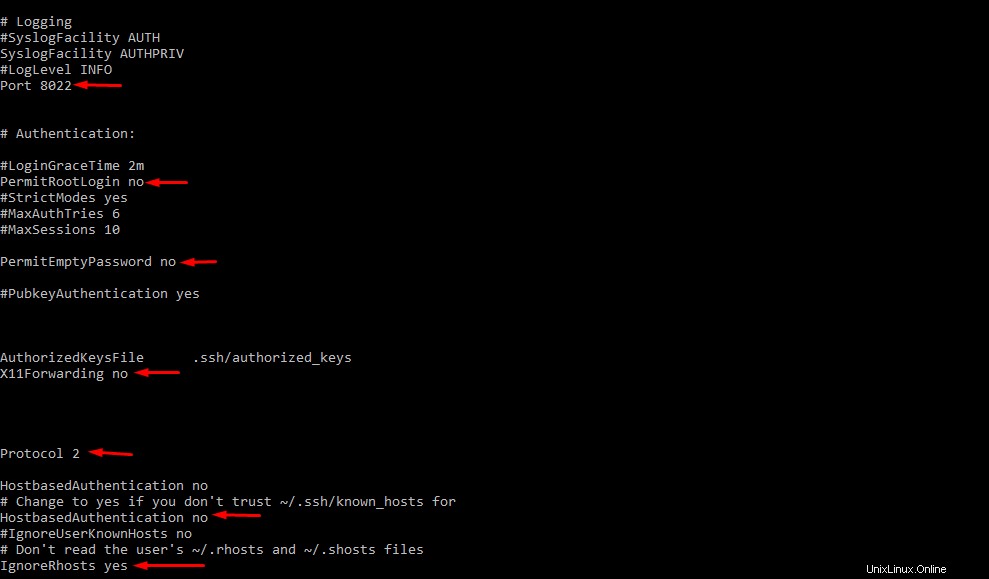

Konfigurasi SSH

Untuk mencegah akses dan serangan ssh yang tidak sah, lakukan perubahan berikut pada file /etc/ssh/sshd_config.

# Set the custom ssh port Port 8022 # Prevent from root login PermitRootLogin no # Restrict Empty password PermitEmptyPasswords no # Restrict host-based authentications HostbasedAuthentication no IgnoreRhosts yes # Use ssh protocol 2 Protocol 2 # Disable tools that have GUI X11Forwarding no

Periksa konfigurasi menggunakan perintah berikut.

$ sshd -t

Mulai ulang layanan ssh

$ systemctl restart sshd

Umask

Beberapa file memerlukan pengerasan umask.

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/profile

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/csh.cshrc

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/init.d/functions

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/bashrc

Nonaktifkan pembuangan inti

Core dump menyimpan informasi program yang dapat dieksekusi. Ini dapat digunakan untuk menentukan mengapa program dibatalkan. Core dump juga dapat digunakan untuk mengambil informasi rahasia dari file inti. Gunakan perintah berikut untuk menonaktifkan core dump.

$ echo “* hard core 0” >>/etc/security/limits.conf

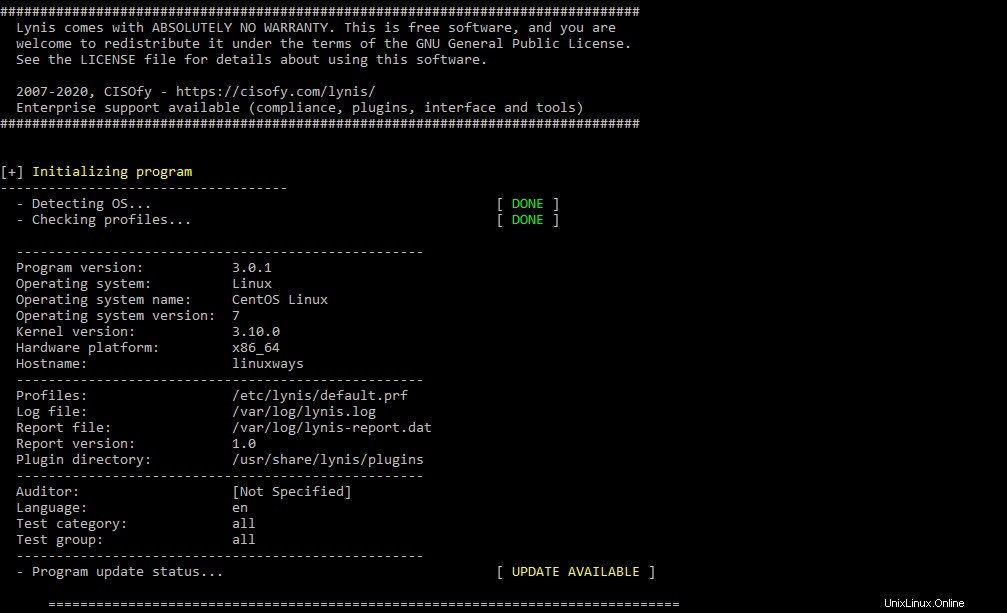

Gunakan alat audit sistem

Penggunaan alat keamanan memudahkan untuk mengidentifikasi gangguan sistem. Salah satu alat gratis dan open source adalah lynis yang dapat digunakan untuk melakukan audit sistem secara berkala. Setiap temuan ditampilkan di layar dan juga disimpan dalam file log.

Instal alat

$ yum install epel-release -y

$ yum install lynis

Audit sistem menggunakan perintah di bawah

$ lynis audit system

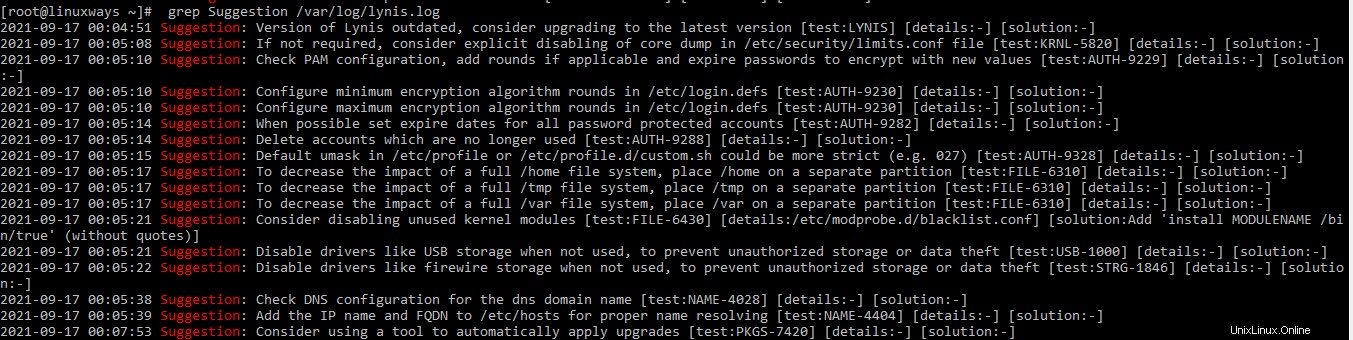

Akan ada saran dan hasil peringatan yang disimpan dalam file log. Jalankan perintah berikut untuk melihat hasilnya dan menyelesaikannya.

$ grep Suggestion /var/log/lynis.log

Keluaran:

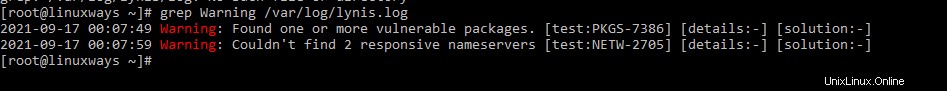

$ grep Warning /var/log/lynis.log

Kesimpulan

Pada artikel ini, kami mempelajari beberapa praktik terbaik untuk memperkuat sistem Linux. Jika Anda memiliki tips dan trik untuk mengamankan server Linux, jangan lupa untuk meninggalkan komentar pada kotak di bawah.