Network mapper, disingkat Nmap, adalah alat pemindaian jaringan sumber terbuka yang memindai host jarak jauh dan menyelidiki banyak informasi seperti port terbuka, versi OS, dan versi layanan yang mendengarkan pada port terbuka. Tergantung pada argumen yang digunakan, Nmap juga mengungkapkan kerentanan sistem yang mendasari terkait dengan kerentanan usang berdasarkan CVSS (Sistem Pemindaian Kerentanan Umum). Untuk alasan ini, Nmap adalah alat pengintai yang berharga untuk pengujian penetrasi dan mengungkapkan celah yang dapat dieksploitasi oleh peretas. Bahkan, ia sudah diinstal sebelumnya di Kali dan Parrot OS yang merupakan sistem operasi yang didedikasikan untuk pengujian penetrasi dan forensik digital.

Dalam artikel ini, kami menyoroti beberapa perintah Nmap yang berguna yang membantu Anda mengumpulkan informasi berguna tentang host jarak jauh.

Sintaks Nmap Dasar

Perintah Nmap yang paling dasar melibatkan pemindaian satu host dan hanya memerlukan alamat IP atau nama host dari target jarak jauh sebagai argumen.

$ nmap hostname

Atau

$ nmap remote-host-ip

Sekarang mari kita mempelajari beberapa kasus penggunaan Nmap. Dalam panduan ini, kami akan memindai host jarak jauh menggunakan Kali Linux.

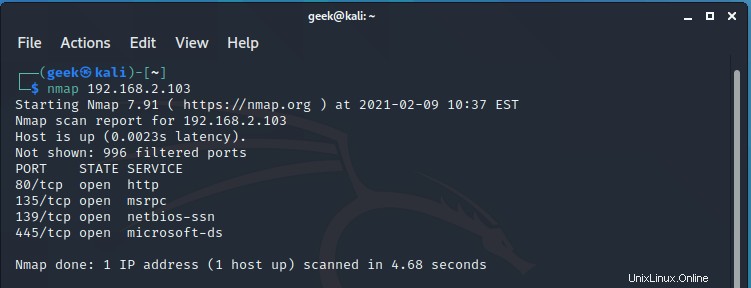

Pindai satu host jarak jauh

Memindai satu host cukup mudah. Yang Anda butuhkan hanyalah meneruskan alamat IP host jarak jauh atau nama domain sebagai argumen. Misalnya,

$ nmap 192.168.2.103

Laporan pemindaian Nmap mencakup detail seperti port yang terbuka, status port, dan layanan yang mendengarkan pada port.

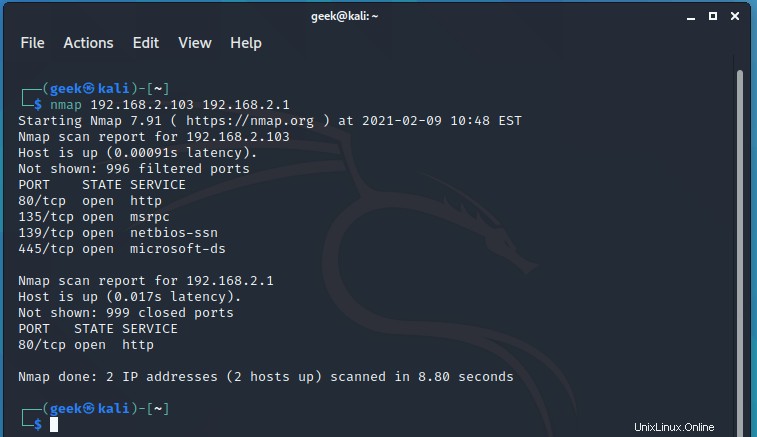

Pindai beberapa host jarak jauh

Dalam skenario di mana Anda memiliki beberapa host jarak jauh, cukup berikan alamat IP mereka pada satu baris seperti yang ditunjukkan.

$ nmap 192.168.2.103 192.168.2.1

Jika Anda ingin memindai alamat IP host jarak jauh secara berurutan, cukup tambahkan alamat sebagai berikut:

$ nmap 192.168.2.1,2,3,4

Perintah di atas memindai host jarak jauh 192.168.2.1, 192.168.2.2, 192.168.2.3, dan 192.168.2.4

Pindai berbagai host jarak jauh

Jika Anda memiliki host jarak jauh dalam rentang alamat IP, Anda dapat menentukan rentang yang dipisahkan oleh tanda hubung.

$ nmap 192.168.2.100-105

Ini akan memindai semua host jarak jauh dari 192.168.2.100 ke 192.168.2.105 jangkauan.

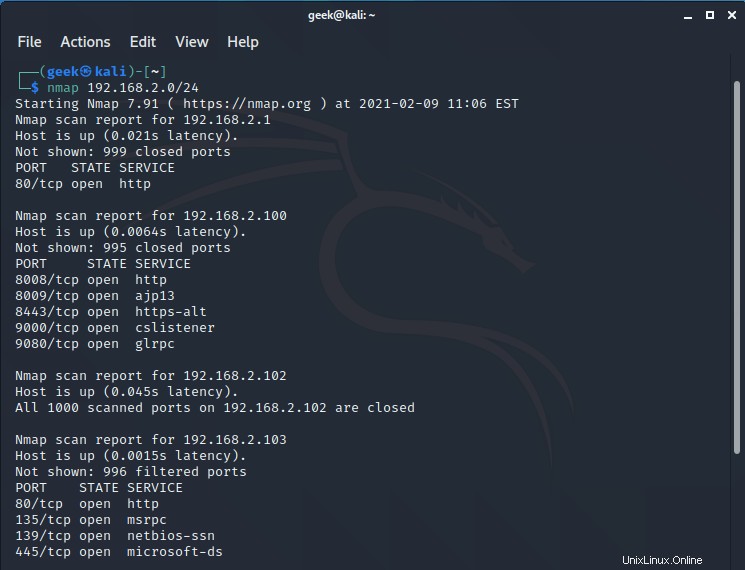

Pindai subnet

Anda dapat memindai seluruh subnet dengan menggunakan notasi CIDR. Misalnya, perintah di bawah ini memindai semua host jarak jauh di 192.168.2.0 subjaringan.

$ nmap 192.168.2.0/24

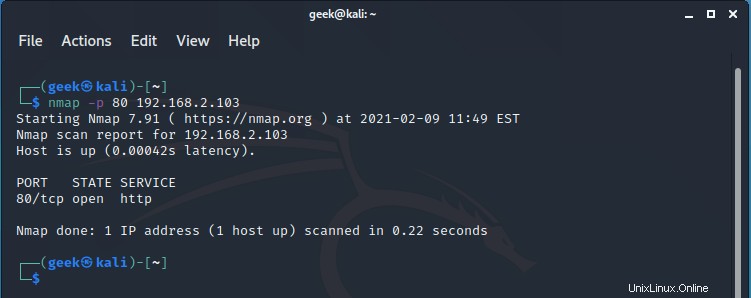

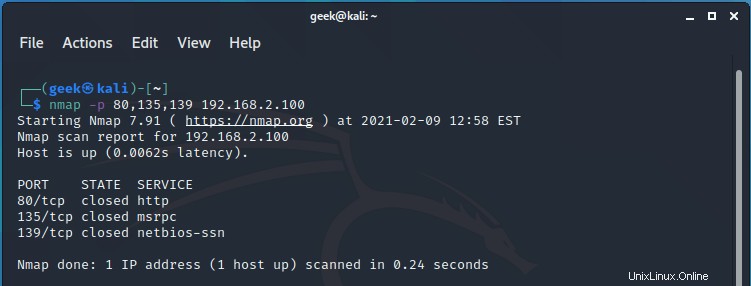

Pemindaian port menggunakan Nmap

Anda dapat menginstruksikan Nmap untuk secara eksplisit memindai port terbuka pada host target menggunakan -p bendera diikuti dengan nomor port. Pada contoh di bawah, kami memindai port 80 pada host jarak jauh.

$ nmap -p 80 192.168.2.100

Untuk menentukan beberapa port, Anda dapat mencantumkannya menggunakan koma seperti yang ditunjukkan di bawah ini.

$ nmap -p 80,135,139 192.168.2.100

Untuk memindai semua port terbuka pada target, gunakan –buka bendera. Di sini, kami memindai Metasploitable Linux yang merupakan instance virtual yang sengaja dibuat rentan untuk pengujian penetrasi.

$ nmap --open 192.168.2.107

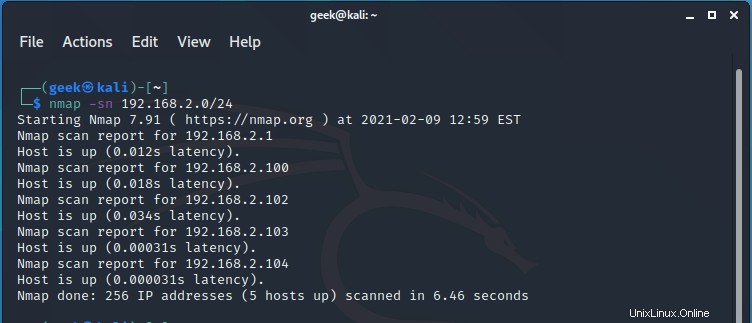

Pindai host jarak jauh yang aktif

Jika Anda hanya ingin tahu host jarak jauh mana yang hidup di subnet Anda, berikan -sn bendera seperti yang ditunjukkan. Outputnya tidak akan mewah, hanya ringkasan singkat dari host yang aktif.

$ nmap -sn 192.168.2.0/24

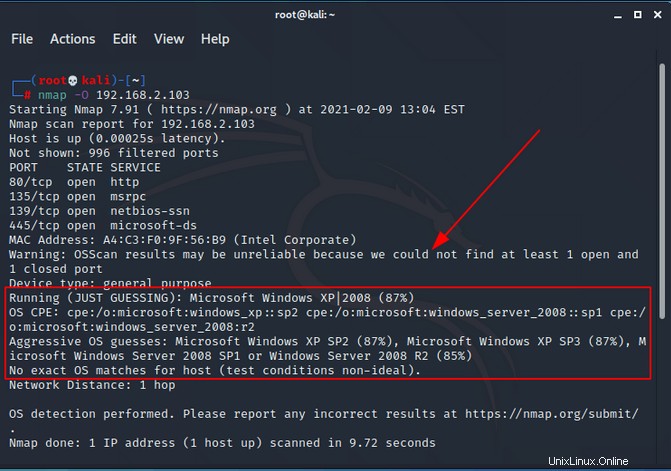

Sidik jari OS

Bendera -O memungkinkan Anda bahkan mendeteksi sistem operasi host hingga tingkat tertentu. Namun, ini tidak memberi Anda versi pasti dari OS target. Pada contoh di bawah ini, kami memindai host yang berjalan pada Windows 10, tetapi perkiraan OS menunjukkan bahwa host jarak jauh kemungkinan adalah Windows XP SP2 atau Windows Server 2008 / 2008 R2.

# nmap -O 192.168.2.103

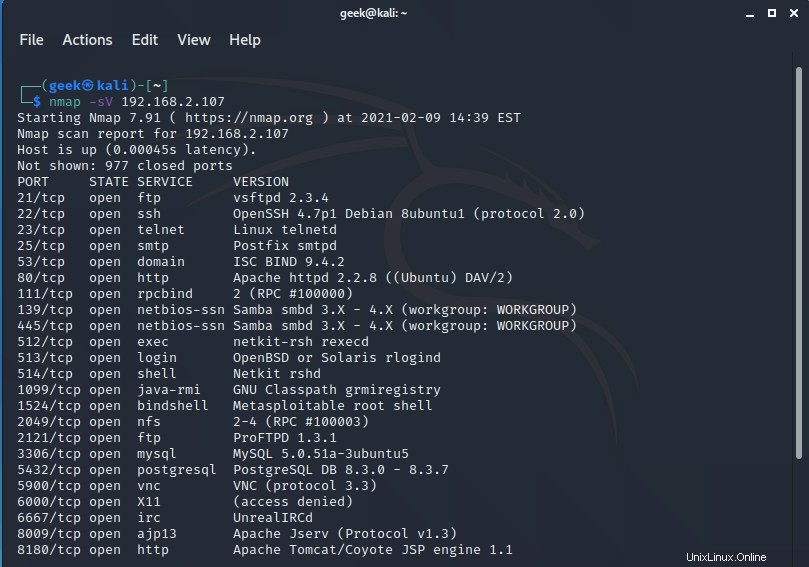

Deteksi layanan

Anda dapat mempelajari seluk beluk layanan yang mendengarkan pada port terkait menggunakan -sV bendera. Layanan umum termasuk SSH ( port 22), HTTP ( port 80), dan DNS ( port 53 ). Deteksi layanan adalah salah satu tugas pemindaian yang paling penting. Ini membantu menunjukkan versi layanan usang yang mungkin membuat sistem rentan terhadap eksploitasi dan serangan.

$ nmap -sV 192.168.2.107

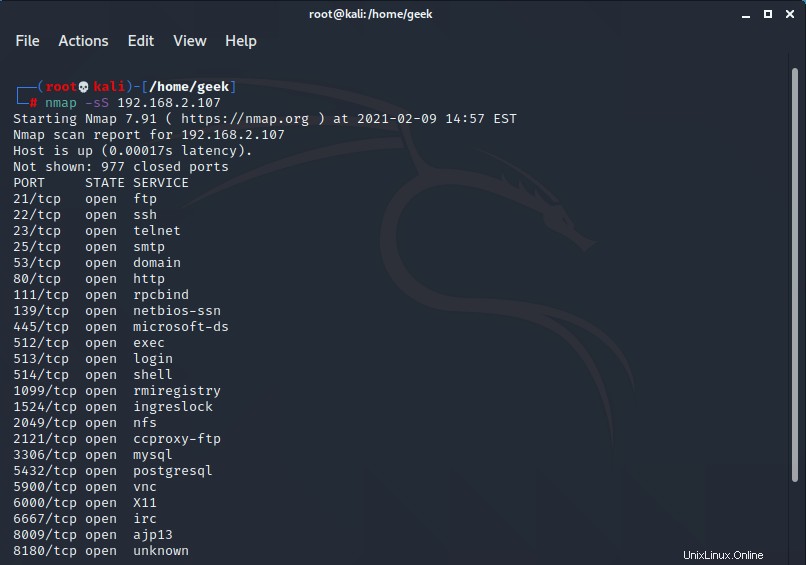

Lakukan pemindaian tersembunyi menggunakan Nmap

Pemindaian siluman, juga disingkat sebagai pemindaian SYN, adalah jenis pemindaian yang tidak mencolok yang dengan cepat memindai banyak port dalam waktu sesingkat mungkin. Paket SYN dikirim ke target jarak jauh dan ketika respons diterima, Nmap dapat melaporkan apakah port terbuka, terfilter, atau tertutup.

$ nmap -sS 192.168.2.107

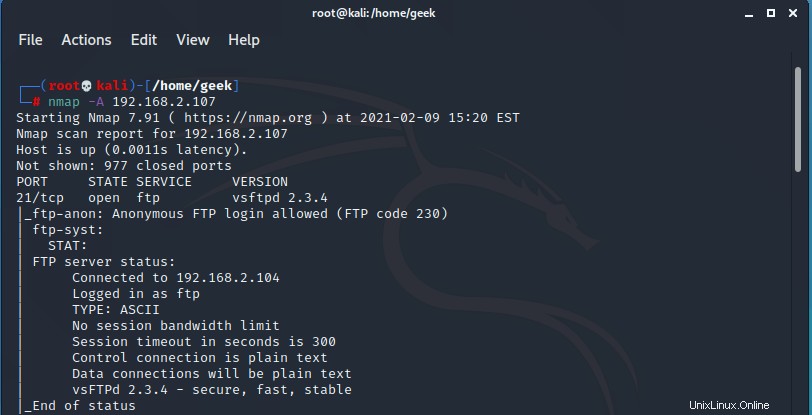

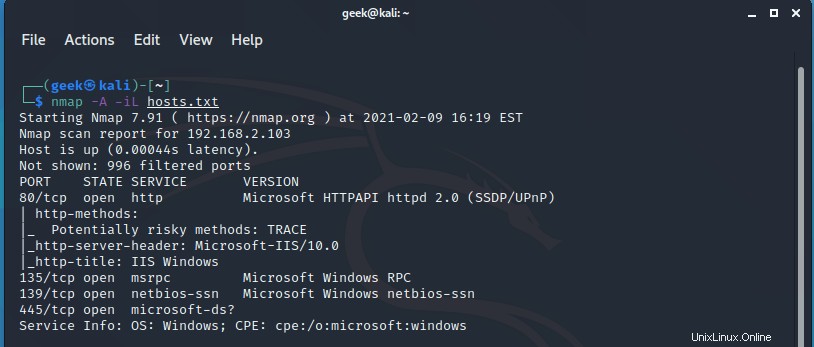

Lakukan pemindaian mendetail

-A flag melakukan pemeriksaan mendalam terhadap port target jarak jauh dan memberikan detail yang lebih baik tentang versi layanan yang berjalan dan juga menunjukkan kerentanan apa pun dengan layanan tersebut.

$ nmap -A 192.168.2.107

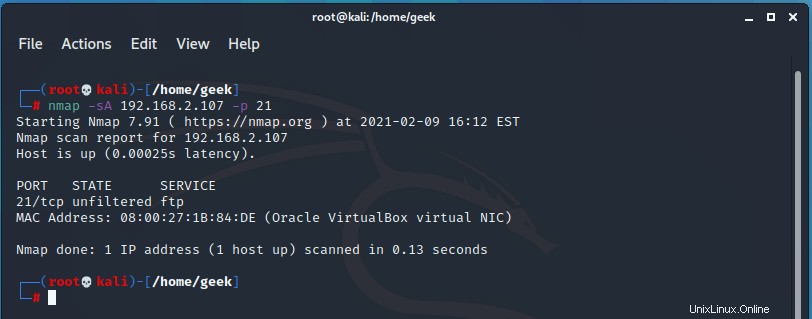

Lakukan identifikasi firewall

Nmap juga dapat melakukan identifikasi firewall untuk memeriksa apakah port difilter atau tidak. -sA opsi memeriksa apakah firewall diaktifkan dan perlu digabungkan dengan flag -p dan nomor port. 'Tidak difilter' menyiratkan bahwa port tidak berada di belakang firewall sementara 'difilter' berarti dibuka di firewall yang diaktifkan.

$ nmap -sA 192.168.2.107 -p 21

Pindai protokol TCP atau UDP

Jika Anda ingin memindai port TCP saja, gunakan -sT bendera seperti yang ditunjukkan.

$ nmap -sT 192.168.2.107

Jika Anda memilih untuk memindai untuk mengungkapkan protokol UDP saja, gunakan -sT pilihan.

# nmap -sU 192.168.2.107

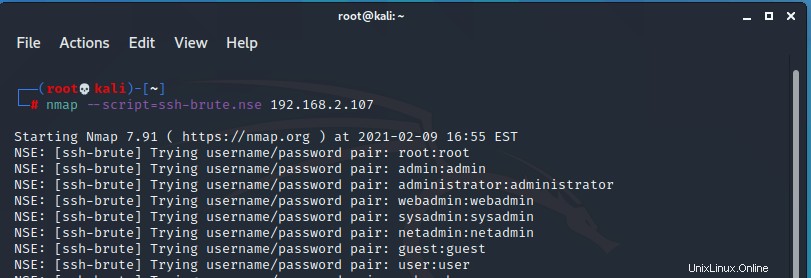

Menggunakan skrip Nmap untuk memindai kerentanan

Nmap Scripting Engine, disingkat NSE, menyediakan skrip Nmap yang memperluas fungsionalitas Nmap. Skrip Nmap sebagian besar digunakan dalam menyelidiki kerentanan dan deteksi malware. Skrip ini sudah diinstal sebelumnya di Kali Linux dan terletak di /usr/share/nmap/scripts jalur. Mereka memiliki ekstensi file .nse yang unik.

Misalnya, untuk memeriksa apakah host jarak jauh dapat dipaksa menggunakan SSH, gunakan skrip Nmap di bawah ini.

$ nmap --script=ssh-brute.nse 192.168.2.107

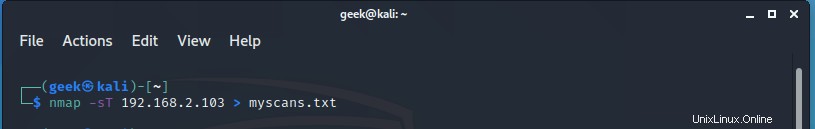

Simpan hasil pemindaian Nmap

Jika Anda sedang terburu-buru dan ingin menyimpan hasil pemindaian Nmap untuk ditinjau nanti, Anda dapat menggunakan pengalihan lebih besar dari tanda> seperti yang ditunjukkan.

$ nmap -sT 192.168.2.103 > myscans.txt

Pindai host dari file teks

Atau, Anda dapat memindai host jarak jauh Anda yang ditentukan dalam file teks. Untuk membaca file, gunakan –iL pilihan.

$ nmap -A iL hosts.txt

Kesimpulan

Kami telah membuat daftar 15 perintah Nmap yang dapat Anda gunakan untuk mulai memindai host jarak jauh Anda. Ada ratusan perintah Nmap dan skrip Nmap yang digunakan untuk memindai host dan menyelidiki kerentanan apa pun. Kami harap Anda sekarang memiliki dasar-dasar Nmap dan menjalankan perintah untuk mengungkapkan informasi tentang target jarak jauh. Jika Anda mempertimbangkan untuk memindai aset organisasi, pastikan Anda meminta izin dari manajemen agar Anda tidak mendapat masalah.